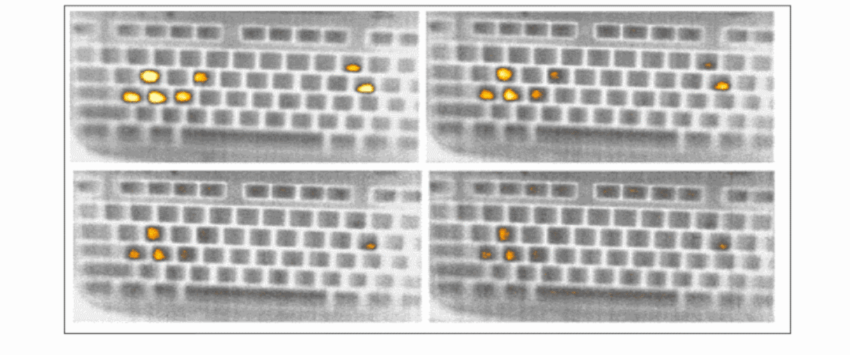

Όταν πληκτρολογούμε σε έναν υπολογιστή, τα δάχτυλα μας αφήνουν θερμικά υπολείμματα που κάποιος κακόβουλος χρήστης θα μπορούσε να καταγράψει, και αργότερα να προσδιορίσει το κείμενο που είχε εισαχθεί στο πληκτρολόγιο, αναφέρει μια ερευνά που δημοσιεύτηκε από το UCI (University of California, Irvine). Η νέα αυτή επίθεση ονομάζεται Thermanator και μπορεί να επιτευχθεί με μια απλή θερμική κάμερα. Ο χρόνος που τα θερμικά αποτυπώματα παραμένουν ορατά στο πληκτρολόγιο από την κάμερα είναι έως και 1 λεπτό μετά την πληκτρολόγηση τους.

“Εάν πληκτρολογείς το password σου και φεύγεις, μπορεί κάποιος να μάθει πολλά, είτε πρόκειται για μικρό κείμενο, ένα verification code, ένα τραπεζικό pin ή κάτι άλλο”. Ο επιτιθέμενος θα πρέπει να τοποθετήσει την κάμερα σε σημείο που να υπάρχει ορατότητα του πληκτρολογίου για να κάνει την επίθεση Thermanator. Εάν φτάσει σε σημείο να συλλέξει τους χαρακτήρες που χρησιμοποιήθηκαν, μπορεί να φτιάξει ένα δικό του λεξικό για dictionary attack.

Στα πειράματα που έκαναν οι ερευνητές, ζήτησαν από 31 διαφορετικούς χρήστες να εισάγουν ένα password σε 4 διαφορετικά είδη πληκτρολογίων, και υστέρα έβαλαν 8 μη-ειδικούς να ανακτήσουν τους κωδικούς μέσω θερμικών πληροφοριών. Τα αποτελέσματα έδειξαν ότι αν τα θερμικά δεδομένα διαβαστούν έως και 30 δευτερόλεπτα αφού εισαχθούν, είναι αρκετά για την ανάκτηση ολόκληρου του κωδικού. Για το διάστημα ανάμεσα στα 30 και τα 60 δευτερόλεπτα από την εισαγωγή, είναι δυνατή μόνο η μερική ανάκτηση του κωδικού.

Οι ερευνητές παρατήρησαν ότι οι χρήστες που πληκτρολογούν με την τεχνική “hunt and peck” δηλαδή πληκτρολογώντας με μόνο 2 δάχτυλα ενώ συνεχώς κοιτάνε το πληκτρολόγιο, είναι πιο επιρρεπής σε τέτοιου είδους επιθέσεις, καθώς αφήνουν πιο καθαρά στίγματα.

Περισσότερες πληροφορίες για την έρευνα μπορούν να βρεθούν στον παρακάτω σύνδεσμο. “Thermal Residue-Based Post Factum Attacks On Keyboard Password Entry“