Ερευνητές ασφαλείας ανακάλυψαν μια νέα παραλλαγή του Agent Tesla malware, που διανέμεται μέσω phishing emails που περιέχουν κακόβουλα Microsoft PowerPoint έγγραφα.

Το Agent Tesla είναι ένα .Net-based info-stealer malware που κυκλοφορεί στο διαδίκτυο εδώ και πολλά χρόνια.

Δείτε επίσης: Επιθέσεις phishing χρησιμοποιούν QR codes για την κλοπή banking credentials

Τον Ιούνιο του 2021, είχαν εντοπιστεί phishing καμπάνιες που διένειμαν το Agent Tesla malware, χρησιμοποιώντας ένα συνημμένο WIM file.

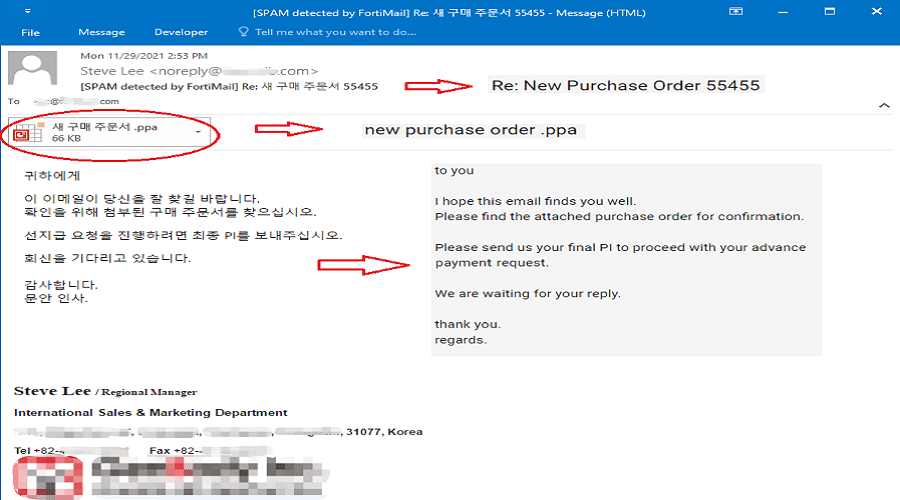

Στην πιο πρόσφατη καμπάνια, ερευνητές της Fortinet εξηγούν ότι οι φορείς απειλών στοχεύουν Κορεάτες χρήστες με phishing emails που φέρεται να περιέχουν λεπτομέρειες για μια «παραγγελία».

Όπως είπαμε παραπάνω, το έγγραφο που είναι συνημμένο στο phishing email, είναι αρχείο PowerPoint. Επομένως, δεν φαίνεται περίεργο στα θύματα το ότι πρέπει να “ενεργοποιήσουν το περιεχόμενο” στο Microsoft Office, για να το δουν σωστά.

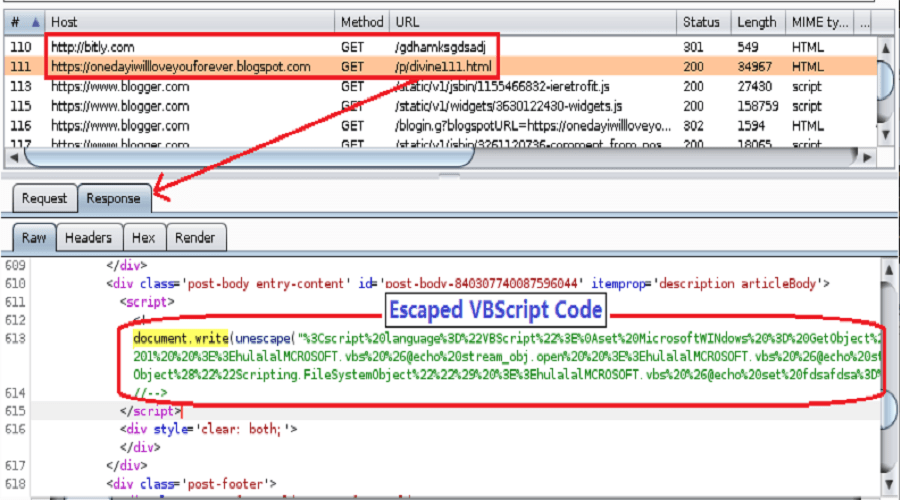

Εάν ανοίξει, το αρχείο δεν παρουσιάζει διαφάνειες, αλλά ξεκινά την αυτόματη εκτέλεση ενός VBA function που ζητά την εκτέλεση ενός απομακρυσμένου HTML resource.

Αφού εκτελεστεί ο κώδικας VBScript, οι επιτιθέμενοι μπορούν να χρησιμοποιήσουν μια σειρά από scripts, συμπεριλαμβανομένου του PowerShell, για να μολύνουν κρυφά τη συσκευή με το Agent Tesla malware.

Η Fortinet εντόπισε τα παρακάτω scripts και τον ρόλο τους:

VBScript-embedded-in-HTML: αναβαθμίζει το κακόβουλο λογισμικό κάθε δύο ώρες, προσθέτοντας ένα command-line command στο Task Scheduler.

Standalone VBS file: κατεβάζει ένα νέο base64-encoded VBS file και το προσθέτει στο Startup folder για persistence.

Δεύτερο standalone VBS: κατεβάζει το Agent Tesla malware και δημιουργεί κώδικα PowerShell.

PowerShell code: εκτελείται για ένα νέο function “ClassLibrary3.Class1.Run()”, που εκτελεί process-hollowing, περνώντας το Agent Tesla payload στη μνήμη.

Δείτε επίσης: Ελαττώματα σε Microsoft και Google OAuth καταχρώνται σε επιθέσεις phishing

Γίνεται injection του κακόβουλου λογισμικού στο νόμιμο Microsoft .NET RegAsm.exe executable μέσω τεσσάρων Windows API functions. Με το injection του αρχείου στο RegAsm.exe, το Agent Tesla malware μπορεί να λειτουργήσει στο μολυσμένο σύστημα file-less, οπότε οι πιθανότητες εντοπισμού μειώνονται σημαντικά.

Στοχεύει διάφορα προϊόντα

Το Agent Tesla malware διαθέτει διάφορα components: keylogger, browser cookie και credentials stealer, Clipboard data sniffer και ένα screenshot tool. Ο επιτιθέμενος μπορεί να επιλέξει ποιες δυνατότητες θα ενεργοποιήσει, ανάλογα με το τι θέλει να πετύχει.

Συνολικά, το Agent Tesla μπορεί να κλέψει δεδομένα από περισσότερες από 70 εφαρμογές. Τις πιο δημοφιλείς μπορείτε να τις δείτε παρακάτω:

Chromium-based Web Browsers:

Epic Privacy, Uran, Chedot, Comodo Dragon, Chromium, Orbitum, Cool Novo, Sputnik, Coowon, Brave, Liebao Browser, Elements Browser, Sleipnir 6, Vivaldi, 360 Browser, Torch Browser, Yandex Browser, QIP Surf, Amigo, Kometa, Citrio, Opera Browser, CentBrowser, 7Star, Coccoc, και Iridium Browser

Web Browsers:

Chrome, Microsoft Edge, Firefox, Safari, IceCat, Waterfox, Tencent QQBrowser, Flock Browser, SeaMonkey, IceDragon, Falkon, UCBrowser, Cyberfox, K-Meleon, PaleMoon

VPN clients:

OpenVPN, NordVPN, RealVNC, TightVNC, UltraVNC, Private Internet Access VPN

FTP clients:

FileZilla, Cftp, WS_FTP, FTP Navigator, FlashFXP, SmartFTP, WinSCP 2, CoreFTP, FTPGetter

Email clients:

Outlook, Postbox, Thunderbird, Mailbird, eM Client, Claws-mail, Opera Mail, Foxmail, Qualcomm Eudora, IncrediMail, Pocomail, Becky! Internet Mail, The Bat!

Downloader/IM clients:

DownloadManager, jDownloader, Psi+, Trillian

Άλλα:

MySQL και Microsoft Credentials

Δείτε επίσης: QBot malware: Η Microsoft αναλύει τα δομικά στοιχεία των επιθέσεων

Αποστολή κλεμμένων δεδομένων στον επιτιθέμενο

Όταν έρχεται η στιγμή για την εξαγωγή των δεδομένων που έχει συλλέξει, το Agent Tesla malware προσφέρει τέσσερις τρόπους για να το κάνει: HTTP Post, FTP upload, SMTP και Telegram. Περισσότερες λεπτομέρειες για τον τρόπο μεταφοράς των δεδομένων στους φορείς της επίθεσης, μπορείτε να δείτε στην έκθεση της Fortinet.

Πώς να προστατευτείτε από το Agent Tesla malware;

Το Agent Tesla malware είναι πολύ επικίνδυνο. Αλλά μπορείτε να αποφύγετε μια μόλυνση, αν γνωρίζετε πώς να αποφύγετε phishing emails. Είναι πολύ σημαντικό να ελέγχετε καλά τα emails που λαμβάνετε, να ελέγχετε αν ο αποστολέας είναι νόμιμος και να αναζητάτε στοιχεία που θα μπορούσαν να υποδηλώνουν απάτη. Αν θεωρείτε ότι ένα email είναι επικίνδυνο, διαγράψτε το αμέσως, χωρίς να ανοίξετε τα συνημμένα.

Τα έγγραφα του PowerPoint πρέπει να αντιμετωπίζονται με εξαιρετική προσοχή, καθώς ζητούν εκτέλεση μακροεντολών.

Γενικά, εφαρμόστε όλες τις γνωστές πρακτικές ασφαλείας, όπως ενημέρωση λογισμικού, χρήση λογισμικών προστασίας από ιούς κλπ.

Πηγή: Bleeping Computer