Οι απειλητικοί φορείς εγκαθιστούν ένα κακόβουλο IIS web server module με την ονομασία “Owowa” στους servers του Microsoft Exchange Outlook Web Access για να κλέψουν credentials και να εκτελέσουν εντολές στον server εξ αποστάσεως.

Η ανάπτυξη του Owowa πιθανότατα ξεκίνησε στα τέλη του 2020 με βάση τα δεδομένα συλλογής και όταν ανέβηκε στην υπηρεσία σάρωσης κακόβουλου λογισμικού VirtusTotal.

Με βάση τα δεδομένα τηλεμετρίας της Kaspersky, το πιο πρόσφατο δείγμα σε κυκλοφορία είναι από τον Απρίλιο του 2021, με στόχο servers στη Μαλαισία, τη Μογγολία, την Ινδονησία και τις Φιλιππίνες.

Δείτε επίσης: Patch Tuesday Δεκεμβρίου 2021: Η Microsoft διορθώνει 67 ευπάθειες

Αυτά τα συστήματα ανήκουν σε κυβερνητικούς οργανισμούς, εταιρείες δημόσιων μεταφορών και άλλες κρίσιμες οντότητες.

Η Kaspersky υπογραμμίζει ότι οι στόχοι «Owowa» δεν περιορίζονται στη Νοτιοανατολική Ασία και έχει δει σημάδια λοιμώξεων και στην Ευρώπη.

Ένα ασυνήθιστο backdoor

Οι servers Microsoft Exchange στοχεύονται συνήθως με web shells που επιτρέπουν στους απειλητικούς παράγοντες να εκτελούν εξ αποστάσεως εντολές σε έναν server και συνήθως αποτελούν το επίκεντρο των defenders.

Ως εκ τούτου, η χρήση ενός module IIS ως backdoor είναι ένας εξαιρετικός τρόπος για να μείνουν κρυμμένοι. Οι χάκερ μπορούν να στείλουν φαινομενικά αβλαβή αιτήματα ελέγχου ταυτότητας στην OWA, αποφεύγοντας τους τυπικούς κανόνες παρακολούθησης δικτύου.

Επιπλέον, το implant παραμένει ακόμα και μετά την ενημέρωση του λογισμικού Exchange, επομένως η μόλυνση πρέπει να λάβει χώρα μόνο μία φορά.

Δείτε επίσης: Microsoft: Επιδιορθώνει το Windows AppX Installer zero-day που εκμεταλλεύεται το Emotet

Η Kaspersky σχολιάζει ότι ο χάκερ μπορεί να βασίζεται σε ελαττώματα του ProxyLogon για να παραβιάσει τον server, κάτι που παραμένει πρόβλημα ακόμη και μετά την ενημέρωση κώδικα που έγινε πριν από εννέα μήνες.

Ωστόσο, οι χάκερ δεν έκαναν τέλεια δουλειά με την ανάπτυξη του Owowa, αποτυγχάνοντας να κρύψουν τα PDB paths στο malware executable και προκαλώντας server crashes σε ορισμένες περιπτώσεις.

Δυνατότητες

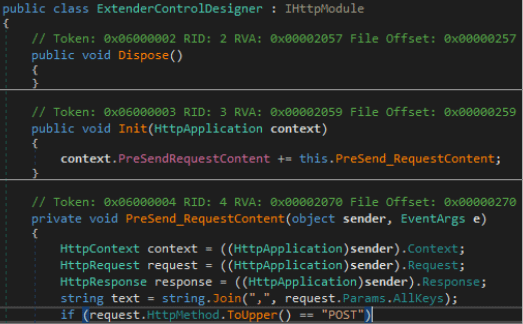

Το Owowa στοχεύει ειδικά τις εφαρμογές OWA των servers Exchange και έχει σχεδιαστεί για να καταγράφει τα credentials των χρηστών που ελέγχουν με επιτυχία την ταυτότητα στην ιστοσελίδα σύνδεσης OWA.

Η επιτυχία σύνδεσης επικυρώνεται αυτόματα με την παρακολούθηση της εφαρμογής OWA για τη δημιουργία ενός authentication token.

Εάν συμβεί αυτό, το Owowa αποθηκεύει το όνομα χρήστη, τον κωδικό πρόσβασης, τη διεύθυνση IP χρήστη και την τρέχουσα χρονική σήμανση και κρυπτογραφεί τα δεδομένα χρησιμοποιώντας RSA.

Ο χάκερ μπορεί στη συνέχεια να συλλέξει τα κλεμμένα δεδομένα στέλνοντας με χειροκίνητο τρόπο μια εντολή στο κακόβουλο module.

Οι απομακρυσμένες εντολές μπορούν να χρησιμοποιηθούν για την εκτέλεση του PowerShell στο παραβιασμένο endpoint, ανοίγοντας το δρόμο σε μια σειρά από δυνατότητες επίθεσης.

Δείτε επίσης: QBot malware: Η Microsoft αναλύει τα δομικά στοιχεία των επιθέσεων

Εντοπίστε και αφαιρέστε το module IIS

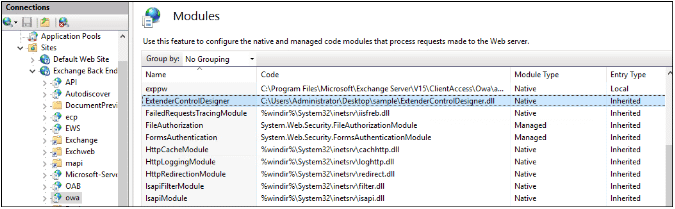

Οι διαχειριστές μπορούν να χρησιμοποιήσουν το εργαλείο διαμόρφωσης IIS για να λάβουν μια λίστα με όλα τα φορτωμένα modules σε έναν IIS server.

Στις περιπτώσεις που είδαν οι ερευνητές, το κακόβουλο module χρησιμοποιεί το όνομα “ExtenderControlDesigner”, όπως φαίνεται παρακάτω.

Αν και οι ερευνητές οδηγήθηκαν σε έναν λογαριασμό στο φόρουμ hacking του RaidForums κατά την έρευνα, η απόδοση παραμένει αδύναμη και γενικά δεν υπάρχουν συσχετισμοί με γνωστούς χάκερ.

Πηγή πληροφοριών: bleepingcomputer.com