Ένα εργαλείο κρυπτογράφησης δίσκου είναι πολύ σημαντικό software για την προστασία των δεδομένων μας, χιλιάδες μηχανήματα βασίζονται σ’ αυτό ώστε να προστατέψουν τα δεδομένα των χρηστών τους, αλλά θα πρέπει να αναλογιστούμε ότι κι αυτές οι εφαρμογές θα μπορούσαν να επηρεαστούν από κρίσιμες ελλείψεις.

Τον Σεπτέμβριο, ο ειδικός ασφαλείας James Forshaw, μέλος της ομάδας του Project Zero της Google, εντόπισε δύο κρίσιμες ευπάθειες στον driver όπου το δημοφιλές εργαλείο κρυπτογράφησης, TrueCrypt εγκατέστησε σε συστήματα Windows. Οι ευπάθειες μπορούσαν να αξιοποιηθούν από επιτιθέμενους για να αποκτηθεί πρόσβαση στα προστατευμένα δεδομένα.

Το BitLocker είναι ένα ακόμη δημοφιλές εργαλείο disk encryption που σχεδιάστηκε από την Microsoft και σ’ αυτό βασίζεται ένας απίστευτος αριθμός χρηστών για την προστασία των δεδομένων του!

Τα νέα είναι όμως ότι το BitLocker μπορεί να παρακαμφθεί πάρα πολύ εύκολα.

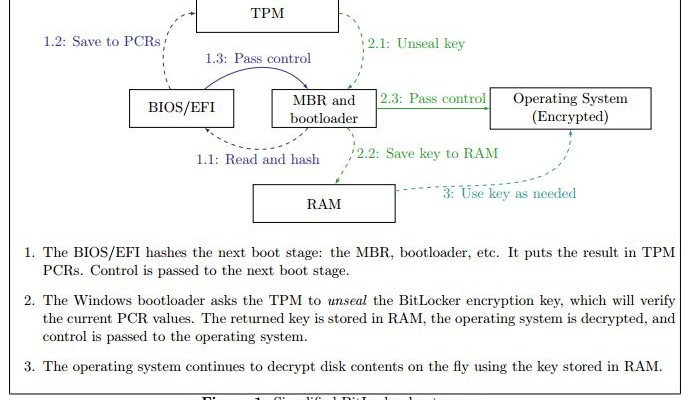

Πριν από το συγκεκριμένο εργαλείο, ένας εισβολέας θα μπορούσε πολύ απλά να μπουτάρει μια live διανομή Linux στον δίσκο που περιέχει τα δεδομένα και να αποκτήσει πρόσβαση σ’ αυτά. Η full–disk encryption ξεκινά κατά την εκκίνηση του μηχανήματος προστατεύοντας τα δεδομένα με αδιαπέραστη κρυπτογράφηση.

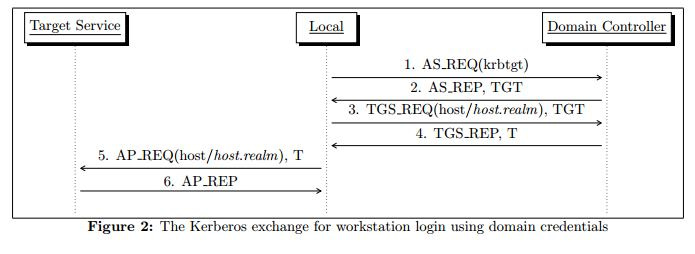

Ο Haken εξήγησε ότι υπολογιστές που συνδέονται σε domains που είναι περισσότερο εκτεθειμένα σε επιθέσεις αν οι εισβολείς είναι δυνατόν να αποσυνδέσουν το μηχάνημα από το network και ο domain server δεν θα μπορεί να επιτευχθεί. Σε αυτό το σενάριο επίθεσης το μηχάνημα Windows χρησιμοποιεί τοπικό username και password αποθηκευμένο στη μνήμη cache. Ο ερευνητής ανακάλυψε μια μέθοδο για να αποκτά πρόσβαση στο cached password και να το τροποποιεί. Μ’ αυτό τον τρόπο ο εισβολέας είναι ικανός να παρακάμψει τo full-disk encryption.

Ο ερευνητής απέδειξε ότι με την δημιουργία ενός ψεύτικου domain server με το ίδιο όνομα, ο εισβολέας έπρεπε μόνο να δημιουργήσει έναν λογαριασμό χρήστη με το password που είχε δημιουργήσει παρελθοντικά ο χρήστης. Αυτό το κόλπο πυροδοτεί μια policy-based αλλαγή password, σ’αυτή τη φάση αρκεί να αλλαχθεί το password και να συνδεθεί στο pc χρησιμοποιώντας το password που έχει οριστεί στην μνήμη cache.

Η Microsoft έχει ήδη διορθώσει την ευπάθεια, και την χαρακτήρισε χαμηλής προτεραιότητας καθώς η αξιοποίησή της απαιτεί συγκεκριμένες συνθήκες.