Το Παγκόσμιο Σύστημα Διαχείρισης Πληροφοριών Προετοιμασίας Προμηθευτών (GSPIMS) της Toyota παραβιάστηκε από έναν ερευνητή ασφαλείας που ανέφερε υπεύθυνα το ζήτημα στην εταιρεία.

Δείτε επίσης: GoAnywhere MFT zero-day: Η Fortra κυκλοφόρησε patch

Με το GSPIMS, τη διαδικτυακή πλατφόρμα της αυτοκινητοβιομηχανίας, οι εργαζόμενοι και οι προμηθευτές έχουν τη δυνατότητα να έχουν ασφαλή πρόσβαση και να διαχειρίζονται την παγκόσμια αλυσίδα εφοδιασμού τους από οποιαδήποτε τοποθεσία.

Ανακαλύπτοντας ένα κενό ασφαλείας στο σύστημα της Toyota, ο διάσημος ερευνητής γνωστός ως EatonWorks αποκάλυψε ότι οποιοδήποτε άτομο θα μπορούσε να αποκτήσει πρόσβαση σε έναν υπάρχοντα λογαριασμό χρήστη απλώς με τη γνώση της διεύθυνσης ηλεκτρονικού ταχυδρομείου του.

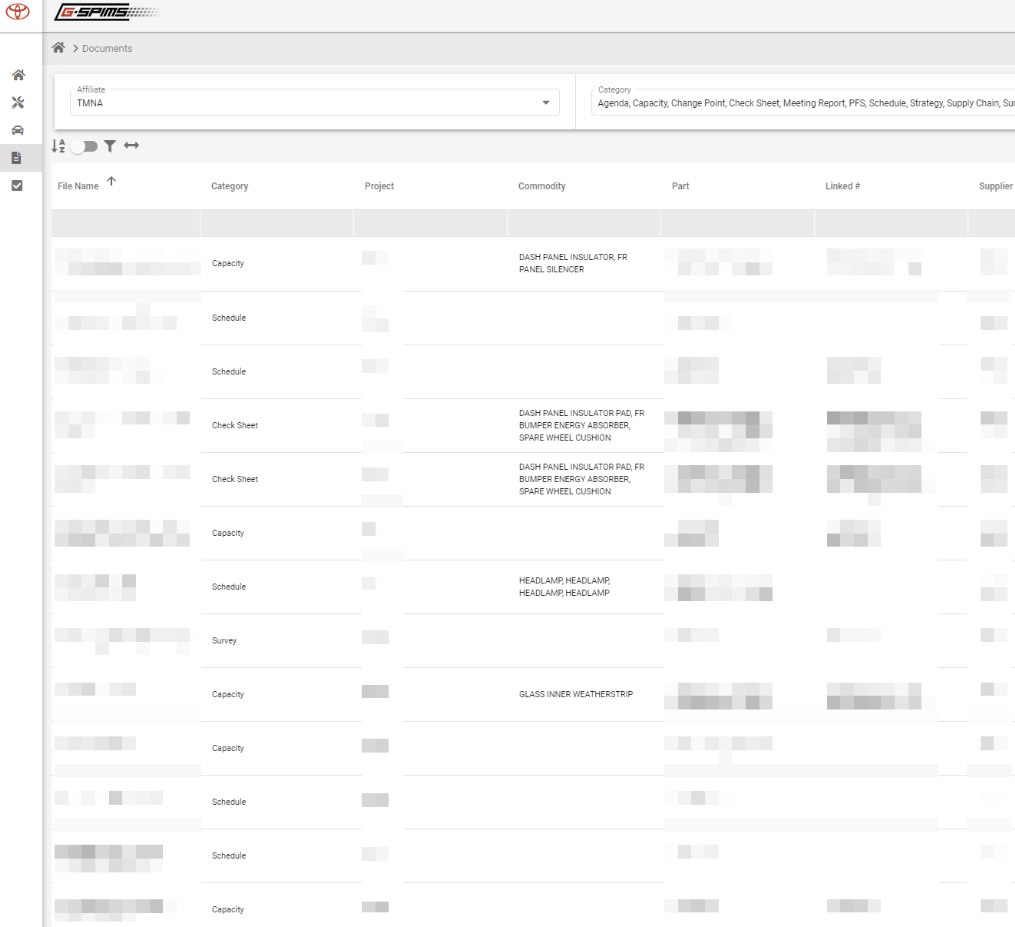

Σε μια δοκιμαστική εισβολή, ο ερευνητής διαπίστωσε ότι μπορούσε ελεύθερα να έχει πρόσβαση σε χιλιάδες εμπιστευτικά έγγραφα, εσωτερικά έργα, πληροφορίες προμηθευτών και πολλά άλλα.

Στις 3 Νοεμβρίου 2022 η Toyota ενημερώθηκε υπεύθυνα για τα προβλήματα και επιβεβαίωσε την επίλυσή τους μέχρι τις 23 Νοεμβρίου.

Μετά από 90 ημέρες αποκάλυψης, ο EatonWorks δημοσίευσε σήμερα μια εμπεριστατωμένη έκθεση σχετικά με τα ευρήματα.

Παρά την ανακάλυψη πολλαπλών τρωτών σημείων, η Toyota απέτυχε να ανταμείψει τον ερευνητή που ενήργησε υπεύθυνα και έφερε τα ζητήματα στο φως.

Δείτε επίσης: Tinder: Ενισχύει την online ασφάλεια με ενημερώσεις σε πραγματικό χρόνο

Παραβίαση της Toyota

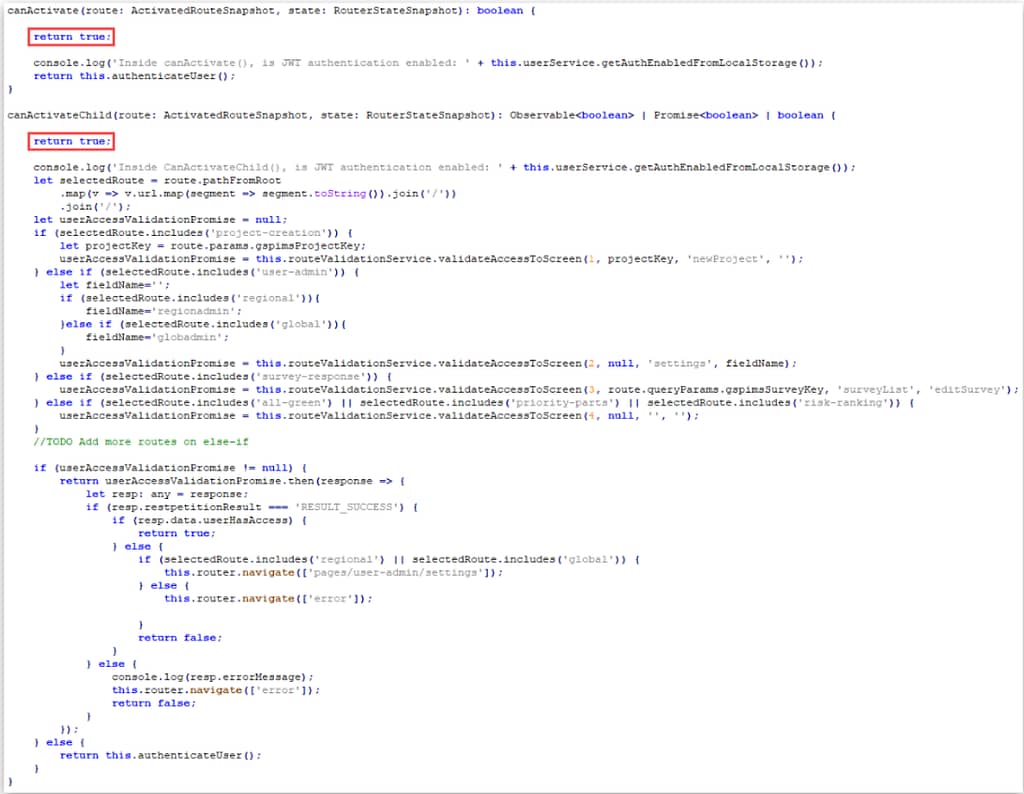

Η εφαρμογή GSPIMS, η οποία δημιουργήθηκε από την Toyota, είναι κατασκευασμένη με βάση την Angular JavaScript και αναπτύσσει συγκεκριμένες διαδρομές καθώς και χαρακτηριστικά για να διαπιστώνεται ποιοι χρήστες μπορούν να έχουν πρόσβαση σε οποιαδήποτε σελίδα.

Μέσω περίπλοκων τροποποιήσεων στις συναρτήσεις JavaScript, ο ερευνητής κατάφερε να επιστρέψει μια τιμή “true”, η οποία είχε ως αποτέλεσμα να του δοθεί πρόσβαση στην εφαρμογή.

Παρόλο που η εφαρμογή ήταν loaded, δεν ήταν σε θέση να εμφανίσει δεδομένα, καθώς ο ερευνητής δεν είχε επαληθευτεί από την εφαρμογή.

Δείτε επίσης: Clop ransomware για Linux: Flaw επιτρέπει την ανάκτηση αρχείων

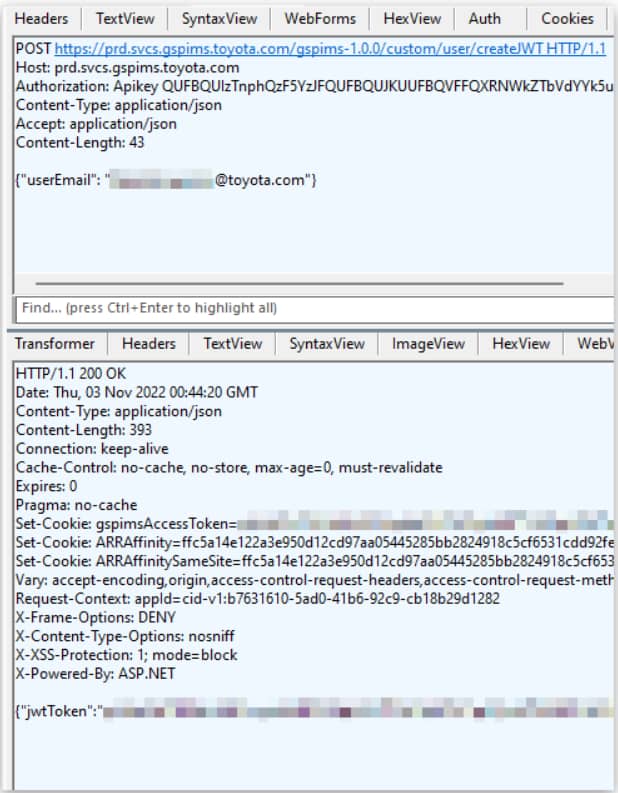

Κατά την εξέταση, ο αναλυτής διαπίστωσε ότι η υπηρεσία επέτρεπε τη σύνδεση χωρίς κωδικό πρόσβασης με τη δημιουργία ενός JSON Web Token (JWT) με τη διεύθυνση ηλεκτρονικού ταχυδρομείου του χρήστη. Ως εκ τούτου, οποιοσδήποτε μπορούσε να μαντέψει την έγκυρη διεύθυνση ηλεκτρονικού ταχυδρομείου ενός εξουσιοδοτημένου υπαλλήλου της Toyota θα μπορούσε να δημιουργήσει και να χρησιμοποιήσει ένα νόμιμο JWT.

Απλώς η αναζήτηση εργαζομένων της Toyota στο Google ή η εκτέλεση OSINT στο LinkedIn θα ήταν αρκετή για να βρείτε ή να διαμορφώσετε μια διεύθυνση email, η οποία είναι η διαδρομή που ακολούθησε ο ερευνητής για την εισβολή, βρίσκοντας ένα regional admin account.

Από εκεί, ο EatonWorks κλιμακώθηκε σε λογαριασμό διαχειριστή συστήματος εκμεταλλευόμενος ένα ελάττωμα αποκάλυψης πληροφοριών στο API του συστήματος. Μετά από αυτό, ο ερευνητής απλώς άλλαξε σε έναν πιο προνομιακό λογαριασμό βρίσκοντας και χρησιμοποιώντας τη διεύθυνση email ενός sysadmin.

Πλήρης πρόσβαση σε εμπιστευτικά έγγραφα

Ένας system administrator στο GSPIMS, έχει πρόσβαση σε εμπιστευτικά στοιχεία, όπως απόρρητα έγγραφα, χρονοδιαγράμματα έργων, supplier rankings και δεδομένα για έως και 14.000 χρήστες.

Για καθέναν από αυτούς, ο διαχειριστής μπορεί να έχει πρόσβαση στα έργα, τις εργασίες και τις έρευνες του, να αλλάζει τα στοιχεία χρήστη, να τροποποιεί ή να διαγράφει δεδομένα, να προσθέτει περιττούς χρήστες backdoor ή να δημιουργεί το έδαφος για μια στοχευμένη καμπάνια phishing.

Το πιο ανησυχητικό μέρος αυτής της παραβίασης είναι ότι ένας κακόβουλος φορέας θα μπορούσε να έχει διεισδύσει σιωπηλά στο σύστημα της Toyota, να αντιγράψει δεδομένα χωρίς να αφήσει κανένα ίχνος της παρουσίας του και έτσι να διατηρήσει τον κίνδυνο εντοπισμού στο απόλυτο ελάχιστο.

Είναι αδύνατο να προσδιοριστεί εάν κάτι τέτοιο μπορεί να έχει ήδη συμβεί, αλλά δεν υπήρξαν τεράστιες διαρροές δεδομένων της Toyota, επομένως υποτίθεται ότι ο EatonWorks ήταν ο πρώτος που εντόπισε το σφάλμα παράκαμψης σύνδεσης.

Τον Ιανουάριο του 2023, ένας ερευνητής που ειδικεύεται στους κινδύνους ασφαλείας αποκάλυψε πολυάριθμα τρωτά σημεία ασφαλείας API που επηρέαζαν πολλούς κατασκευαστές αυτοκινήτων, συμπεριλαμβανομένης της Toyota. Εάν είχαν παραμεληθεί, αυτές θα μπορούσαν ενδεχομένως να είχαν εκθέσει πληροφορίες ιδιοκτητών.

Πηγή πληροφοριών: bleepingcomputer.com