Η Auth0 διόρθωσε μια ευπάθεια ασφαλείας – απομακρυσμένης εκτέλεσης κώδικα (RCE), στη βιβλιοθήκη JsonWebToken η οποία χρησιμοποιείται ευρέως από πολλά διαφορετικά projects και έχει γίνει download πάνω από 36 εκατομμύρια φορές το μήνα μέσω του NPM software.

Αυτή η βιβλιοθήκη ανοιχτού κώδικα χρησιμοποιείται σε πολλά δημοφιλή λογισμικά που κατασκευάστηκαν από εταιρείες όπως η Microsoft, η Twilio, η Salesforce, η Intuit, η Box, η IBM, η Docusign, η Slack και η SAP.

Δείτε επίσης: Η Microsoft διορθώνει το Windows 11 bug πίσω από τα 0x800700b7 errors

Η ευπάθεια αυτή, γνωστή και ως (CVE-2022-23529) επηρεάζει τις JsonWebToken βιβλιοθήκες που είναι κάτω από την έκδοση 9.0.0 – όπου και κυκλοφόρησε στις 21 Δεκεμβρίου, λίγο πριν από την περίοδο των εορτών.

Το JWT είναι ένα open standard (πρότυπο) για τη δημιουργία, την υπογραφή και τον έλεγχο των JSON Web Tokens. Τα tokens αυτά, είναι υπεύθυνα για την ασφαλή μετάδοση πληροφοριών και θεωρούνται αξιόπιστα επειδή είναι ψηφιακά υπογεγραμμένα.

Αυτή η βιβλιοθήκη ανοικτού κώδικα αναπτύσσεται και συντηρείται από την Okta Auth0 και έχει αποκτήσει σημαντική δημοτικότητα, με πάνω από 9 εκατομμύρια εβδομαδιαίες λήψεις και πάνω από 22.000 projects που τη χρησιμοποιούν.

Ωστόσο, υπάρχει η γνωστή ευπάθεια, η CVE-2022-23529, η οποία, αν αξιοποιηθεί επιτυχώς, θα μπορούσε να επιτρέψει στους επιτιθέμενους να παρακάμψουν τον έλεγχο ταυτότητας και να αποκτήσουν πρόσβαση σε ευαίσθητες πληροφορίες ή ακόμη και να τις τροποποιήσουν.

Ωστόσο, η εκμετάλλευση αυτής της ευπάθειας θα ήταν δύσκολη για τους επιτιθέμενους, καθώς θα πρέπει πρώτα να παραβιάσουν τη διαδικασία διαχείρισης μεταξύ της εφαρμογής και του JWT server. Αυτή η δυσκολία μειώνει το επίπεδο επικινδυνότητας της ευπάθειας σε βαθμολογία 7.6/10.

Δείτε επίσης: Amazon S3: Θα κρυπτογραφεί τα δεδομένα από προεπιλογή

Η «μόλυνση» του JWT

Η ευπάθεια γνωστή ως CVE-2022-23529 ανακαλύφθηκε από μια ερευνητική ομάδα της Palo Alto Networks με την ονομασία Unit 42 στις 13 Ιουλίου 2022.

Το ζήτημα αναφέρθηκε άμεσα στην Auth0.

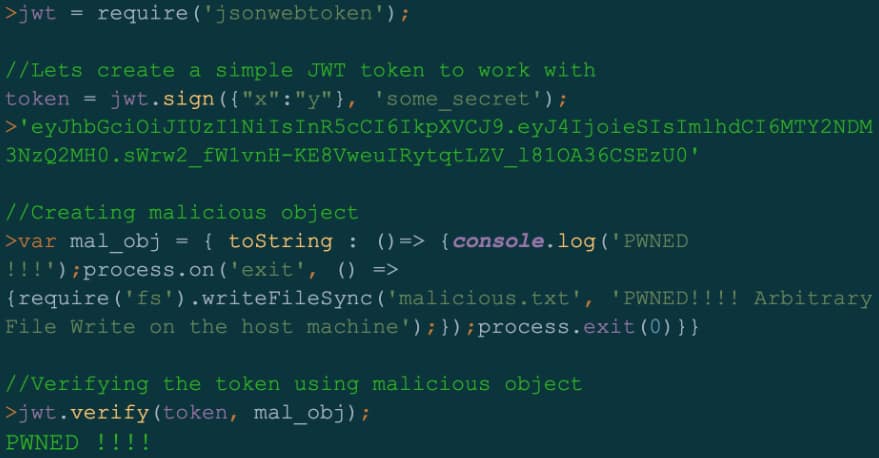

Οι ερευνητές διαπίστωσαν ότι οι χάκερ μπορούσαν να εκμεταλλευτούν το RCE σφάλμα σε servers που χρησιμοποιούν το JsonWebToken στέλνοντας ένα κακόβουλα διαμορφωμένο JWT.

Το πρόβλημα βρίσκεται στη μέθοδο verify(), η οποία χρησιμοποιείται για τον έλεγχο της εγκυρότητας ενός JWT και την εξαγωγή των πληροφοριών που περιέχονται σε αυτό.

Η ευπάθεια βασίζεται στο ότι δεν υπάρχει έλεγχος για να διαπιστωθεί αν η είσοδος “secretOrPublicKey” είναι συμβολοσειρά ή buffer. Έτσι, ένας επιτιθέμενος θα μπορούσε να στείλει ένα ειδικά διαμορφωμένο «αντικείμενο» που θα του επέτρεπε να γράψει σε αρχεία στο μηχάνημα-στόχο.

Χρησιμοποιώντας ένα ελαφρώς διαφορετικό payload, οι ερευνητές της Unit42 αναφέρουν ότι θα ήταν πρακτικά δυνατό να επιτευχθεί απομακρυσμένη εκτέλεση κώδικα.

Πρόληψη και Αντιμετώπιση

Η συμβουλευτική ασφαλείας στο GitHub αναφέρει πως “Επηρεάζεστε μόνο αν επιτρέπετε σε μη αξιόπιστες οντότητες να τροποποιήσουν την παράμετρο ανάκτησης κλειδιού της jwt.verify() απο έναν υπολογιστή σας.”

Τον Αύγουστο του 2022, η ομάδα της Auth0 αναγνώρισε ότι εργαζόταν για τη διόρθωση ενός προβλήματος στο JsonWebToken. Το πρόβλημα επιλύθηκε τελικά στις 21 Δεκεμβρίου 2022 με την κυκλοφορία της έκδοσης 9.0.0.

Η ενημέρωση πρόσθεσε επιπλέον ελέγχους ασφαλείας για την είσοδο “secretOrPublicKey”, καθιστώντας δυσκολότερη τη χρήση κακόβουλων αντικειμένων από τους χάκερ.

Δεδομένου ότι το JsonWebToken χρησιμοποιείται από τόσα πολλά διαφορετικά έργα, η ευπάθεια έχει μεγάλο αντίκτυπο στη συνολική ασφάλεια και θα συνεχίσει να αποτελεί ζήτημα μέχρι τα περισσότερα projects να έχουν ενημερωθεί σε μια ασφαλή version.

Είναι δύσκολο να αξιοποιηθεί αυτή η ευπάθεια, αλλά επειδή πρόκειται για ένα ευρέως χρησιμοποιούμενο εργαλείο, είναι σημαντικό να το ενημερώσετε το συντομότερο δυνατό για να αποτρέψετε τους χάκερς να το εκμεταλλευτούν.

Πηγή πληροφοριών: bleepingcomputer.com