Μια ανησυχητική ευπάθεια στο σύστημα εγγραφής στα newsletter του Ghost CMS θα μπορούσε να επιτρέψει σε εξωτερικούς παράγοντες να κατασκευάσουν ενημερωτικά δελτία ή να τροποποιήσουν τα υπάρχοντα, εισάγοντας κακόβουλη JavaScript σε αυτά.

Μια τέτοια ενέργεια θα μπορούσε να επιτρέψει στους απειλητικούς παράγοντες να εκτελούν επιθέσεις phishing μεγάλης κλίμακας από συνήθως αβλαβή site. Επιπλέον, το JavaScript injection έχει αποδειχθεί ότι επιτρέπει ευπάθειες XSS που θα μπορούσαν να επιτρέψουν στους απειλητικούς παράγοντες να αποκτήσουν πλήρη πρόσβαση σε έναν ιστότοπο.

Δείτε επίσης: Vice Society ransomware: Υιοθέτησε έναν νέο custom encryptor

Το Ghost είναι ένα δωρεάν και ανοιχτού κώδικα CMS για τη δημιουργία ιστοσελίδων, τη δημοσίευση περιεχομένου και την αποστολή ενημερωτικών δελτίων, που χρησιμοποιείται ως ταχύτερη και απλούστερη εναλλακτική λύση στο WordPress.

Τα δεδομένα από το BuiltWith δείχνουν ότι το Ghost χρησιμοποιείται από περίπου 126 χιλιάδες ιστότοπους, κυρίως στις ΗΠΑ, το Ηνωμένο Βασίλειο και τη Γερμανία.

Η ομάδα της Cisco Talos ανακάλυψε το ελάττωμα παράκαμψης ελέγχου ταυτότητας τον Οκτώβριο του 2022, το οποίο δοκίμασαν και επιβεβαίωσαν ότι επηρέασε την έκδοση Ghost 5.9.4. Ωστόσο, πιθανότατα επηρεάζει περισσότερες εκδόσεις πριν και μετά από αυτό.

Το CVE-2022-41654, με επικίνδυνη βαθμολογία 9,6 στην κλίμακα σοβαρότητας CVSS v3, έχει αναγνωριστεί ως εξαιρετικά κρίσιμη ευπάθεια.

Δείτε επίσης: TikTok: Απέλυσε υπαλλήλους που είχαν πρόσβαση σε δεδομένα δημοσιογράφων

Το να γίνετε συνδρομητής του ενημερωτικού δελτίου είναι πανεύκολο: τα μέλη δεν χρειάζονται τίποτε άλλο από το να δώσουν μια διεύθυνση ηλεκτρονικού ταχυδρομείου και τους παρέχεται αμέσως πρόσβαση στον ιστότοπο. Δεν απαιτούνται επιπλέον προνόμια ή έγκριση διαχειριστή.

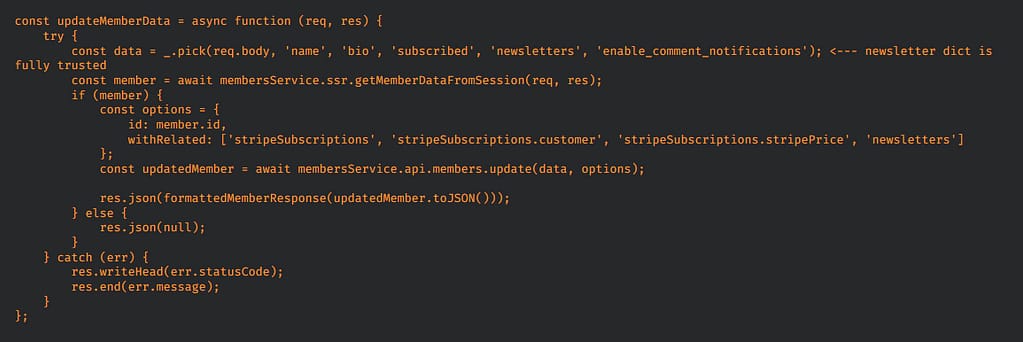

Παρ’ όλα αυτά, η Cisco Talos εντόπισε ένα εκτεθειμένο API με λανθασμένη σύνδεση “newsletter” που έδινε στα μέλη πρόσβαση στο υποσύστημα και τους επέτρεπε να τροποποιούν ή να δημιουργούν newsletter.

Αυτό περιλαμβάνει το προεπιλεγμένο ενημερωτικό δελτίο σε όλο το σύστημα στο οποίο όλα τα μέλη είναι εγγεγραμμένα από προεπιλογή, δίνοντας ουσιαστικά στους εισβολείς την εξουσία να στέλνουν οποιοδήποτε περιεχόμενο επιθυμούν σε όλους τους συνδρομητές.

Ένα δεύτερο πρόβλημα που προκύπτει από το ίδιο ελάττωμα είναι η δυνατότητα εισαγωγής JavaScript στο ενημερωτικό δελτίο, το οποίο το Ghost επιτρέπει από προεπιλογή, με την προϋπόθεση ότι μόνο οι διαχειριστές μπορούν να έχουν πρόσβαση σε αυτήν την ισχυρή λειτουργία.

Δείτε επίσης: Η κορυφαία εταιρεία αθλητικών στοιχημάτων BetMGM παραβιάστηκε

Εκτός από την προηγούμενη ανεπάρκεια, οι ερευνητές της Talos ανακάλυψαν το CVE-2022-41697: μια ευπάθεια user enumeration μέτριας σοβαρότητας στη λειτουργία σύνδεσης του Ghost. Αυτή η παραβίαση ασφαλείας επιτρέπει στους επιτιθέμενους να ελέγχουν αν μια διεύθυνση ηλεκτρονικού ταχυδρομείου συνδέεται με έναν χρήστη στον εν λόγω ιστότοπο.

Το Ghost έχει επιδιορθώσει τα δύο ελαττώματα ασφαλείας στην πιο πρόσφατη έκδοση του CMS, και ως εκ τούτου, όλοι οι διαχειριστές των ιστοσελίδων που έχουν κατασκευαστεί από το Ghost θα πρέπει να εγκαταστήσουν αμέσως το security update. Με αυτόν τον τρόπο θα διασφαλιστεί ότι οι ιστότοποι αυτοί θα παραμείνουν ασφαλείς και στο μέλλον.

Πηγή πληροφοριών: bleepingcomputer.com