Οι εγκληματίες του κυβερνοχώρου έχουν υιοθετήσει μια νέα μέθοδο διανομής του QBot malware, χρησιμοποιώντας αρχεία SVG για την εκτέλεση HTML smuggling, που δημιουργεί τοπικά ένα κακόβουλο πρόγραμμα installer για τα Windows.

Αυτή η επίθεση πραγματοποιείται μέσω ενσωματωμένων αρχείων SVG που περιέχουν JavaScript, τα οποία δημιουργούν ένα QBot malware installer με κωδικοποίηση Base64, που λαμβάνεται αυτόματα μέσω του προγράμματος περιήγησης του στόχου.

Το QBot είναι ένα malware που στοχεύει συστήματα Windows. Η αρχική στόχευση γίνεται μέσω phishing emails. Στη συνέχεια, το QBot φορτώνει άλλα payloads στο σύστημα-στόχο, συμπεριλαμβανομένων των Cobalt Strike, Brute Ratel και ransomware.

Δείτε επίσης: Microsoft: Διορθώνει bug που επιτρέπει εγκατάσταση ransomware

SVG-based HTML smuggling

Το HTML smuggling είναι μια τεχνική που χρησιμοποιείται για τη “λαθραία μεταφορά” κωδικοποιημένων JavaScript payloads μέσα σε ένα συνημμένο email HTML ή έναν ιστότοπο.

Όταν ανοίξει το έγγραφο HTML, θα κάνει decode το JavaScript και θα το εκτελέσει, επιτρέποντας στο script να εκτελεί τοπικά κακόβουλη συμπεριφορά. Αυτό περιλαμβάνει και τη δημιουργία κακόβουλων εκτελέσιμων.

Με αυτή τη μέθοδο, οι επικίνδυνοι εγκληματίες του κυβερνοχώρου μπορούν να παρακάμψουν τα εργαλεία ασφαλείας και τα τείχη προστασίας που παρακολουθούν τα επιβλαβή αρχεία που εισέρχονται στο δίκτυο.

Μια νέα εκστρατεία phishing που διανέμει το QBot malware, εντοπίστηκε από ερευνητές της Cisco Talos. Αυτή η εκστρατεία χρησιμοποιεί κλεμμένα reply-chain emails για να παρασύρει τον χρήστη να ανοίξει ένα συνημμένο αρχείο HTML.

Αυτό το συνημμένο περιέχει μια τεχνική HTML smuggling που χρησιμοποιεί μια base64-encoded εικόνα SVG, ενσωματωμένη στο HTML. Αυτό γίνεται για να κρυφτεί ο κακόβουλος κώδικας.

Σε αντίθεση με άλλους τύπους εικόνων, όπως τα αρχεία JPG και PNG, τα SVG είναι XML-based vector εικόνες που μπορούν να περιλαμβάνουν HTML script tags.

Δείτε επίσης: Η Uber έπεσε για άλλη μια φορά θύμα παραβίασης δεδομένων

Όταν ένα έγγραφο HTML φορτώνει ένα αρχείο SVG μέσω ενός embed ή iframe tag, η εικόνα θα εμφανιστεί και το JavaScript θα εκτελεστεί.

Οι αναλυτές της Cisco αποκωδικοποίησαν τον κώδικα JavaScript στο SVG blob και βρήκαν ένα function που μετατρέπει ένα JS variable ‘text’ σε binary blob, ακολουθούμενο από ένα function που μετατρέπει το blob σε αρχείο ZIP, όπως φαίνεται παρακάτω.

“Σε αυτήν την περίπτωση, το JavaScript που εισάγεται λαθραία μέσα στην εικόνα SVG περιέχει ολόκληρο το κακόβουλο αρχείο zip και το κακόβουλο λογισμικό στη συνέχεια δημιουργείται από το JavaScript απευθείας στη συσκευή του τελικού χρήστη“, εξηγεί η Cisco.

Όπως εξηγούν οι ερευνητές, το malware payload δημιουργείται απευθείας στον υπολογιστή του θύματος και δεν μεταδίδεται μέσω του δικτύου. Γι’ αυτό το λόγο, αυτή η τεχνική HTML smuggling μπορεί να παρακάμψει τον εντοπισμό από λύσεις ασφαλείας που έχουν σχεδιαστεί για να φιλτράρουν κακόβουλο περιεχόμενο κατά τη μεταφορά.

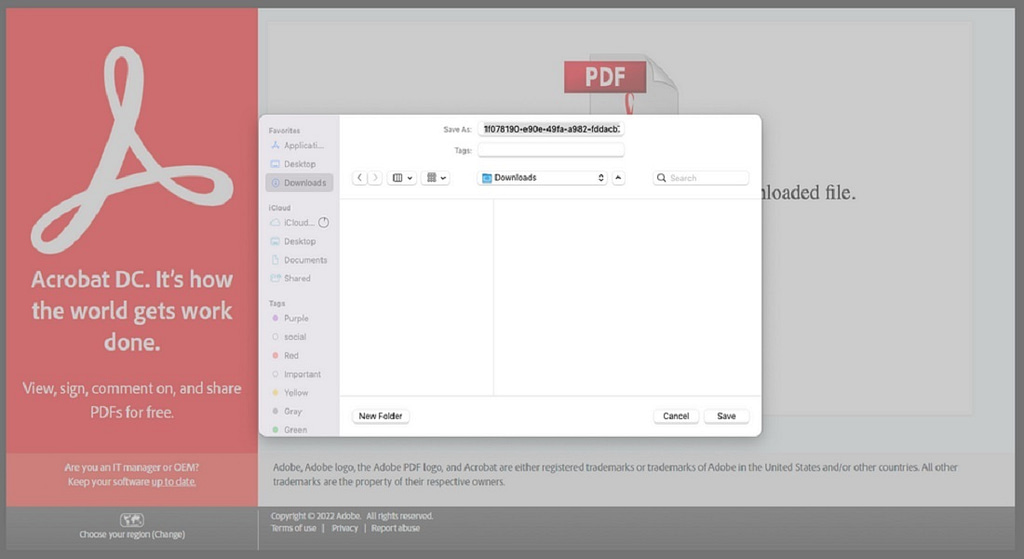

Το ληφθέν αρχείο προστατεύεται με κωδικό πρόσβασης για να μην ανιχνεύεται από τα antivirus, αλλά το αρχείο HTML που ανοίγει το θύμα έχει μέσα τον κωδικό πρόσβασης του αρχείου ZIP.

Εάν ανοιχτεί, εξάγεται ένα αρχείο ISO στον υπολογιστή του θύματος που οδηγεί σε μια τυπική μόλυνση “ISO → LNK → CMD → DLL” ή σε κάποια παραλλαγή της.

Η χρήση του αρχείου SVG για την απόκρυψη κακόβουλου κώδικα μέσα σε ένα συνημμένο HTML βοηθά στο περαιτέρω obfuscation του payload και αυξάνει τις πιθανότητες αποφυγής εντοπισμού.

Οι επιθέσεις HTML smuggling μπορούν να αποτραπούν με τον αποκλεισμό της εκτέλεσης JavaScript ή VBScript για το περιεχόμενο που κατεβάζετε.

Δείτε επίσης: Microsoft Cyber Signals: Ευπάθειες σε κρίσιμες υποδομές

Το QBot εκμεταλλεύτηκε πρόσφατα μια ευπάθεια των Windows που επέτρεπε στα συνημμένα του να παρακάμπτουν τις προειδοποιήσεις ασφαλείας του Mark of the Web. Ωστόσο, αυτή η ευπάθεια διορθώθηκε με το Patch Tuesday Δεκεμβρίου που κυκλοφόρησε η Microsoft προχθές.

Όπως λέει και η Cisco Talos, δεδομένου ότι το HTML smuggling μπορεί να παρακάμψει τις παραδοσιακές άμυνες δικτύου, είναι σημαντικό να εφαρμόσετε extra ασφάλεια στα τελικά σημεία του περιβάλλοντός σας. Η ύπαρξη ισχυρής προστασίας endpoint μπορεί να αποτρέψει την εκτέλεση δυνητικά obfuscated scripts και να εμποδίσει τα scripts να εκκινήσουν ληφθέν εκτελέσιμο περιεχόμενο.

Επίσης, πολύ σημαντική είναι η εκπαίδευση των χρηστών σχετικά με τις επιθέσεις HTML smuggling. Οι χρήστες δεν πρέπει να ανοίγουν ύποπτα συνημμένα email ή να κάνουν κλικ σε συνδέσμους σε ύποπτα μηνύματα. Αυτό ισχύει ακόμη περισσότερο σήμερα, δεδομένου ότι οι επιθέσεις HTML smuggling αυξάνονται.

Πηγή: www.bleepingcomputer.com