Μια νέα καμπάνια φαίνεται να έχει στηθεί από την ομάδα Ducktail η οποία παραβιάζει Facebook Αd accounts που έχουν προκαλέσει απώλειες αξίας 600.000$ σε διαφημιστικά credits.

Δεν είναι η πρώτη φορά που η συγκεκριμένη ομάδα σχετίζετε με τέτοιου είδους ενέργεια. Στο παρελθόν, έχουν μολύνει με malware συστήματα θυμάτων για να κλέψουν πληροφορίες που σχετίζονται με το Facebook με σκοπό τη παραβίαση εταιρικών λογαριασμών. Έπειτα προβάλανε τις δικές τους διαφημίσεις, οι οποίες ήταν πληρωμένες από τα θύματα.

Η Ducktail που έχει την έδρα του στο Βιετνάμ φαίνεται να είναι η ομάδα που στις αρχές του ’22 στόχευε άτομα με υψηλό βαθμό πρόσβασης σε Ad accounts τα οποία τους επέτρεπαν να απευθύνονται σε συγκεκριμένο κοινό μέσω διαφημίσεων ή προπληρωμένων καμπανιών.

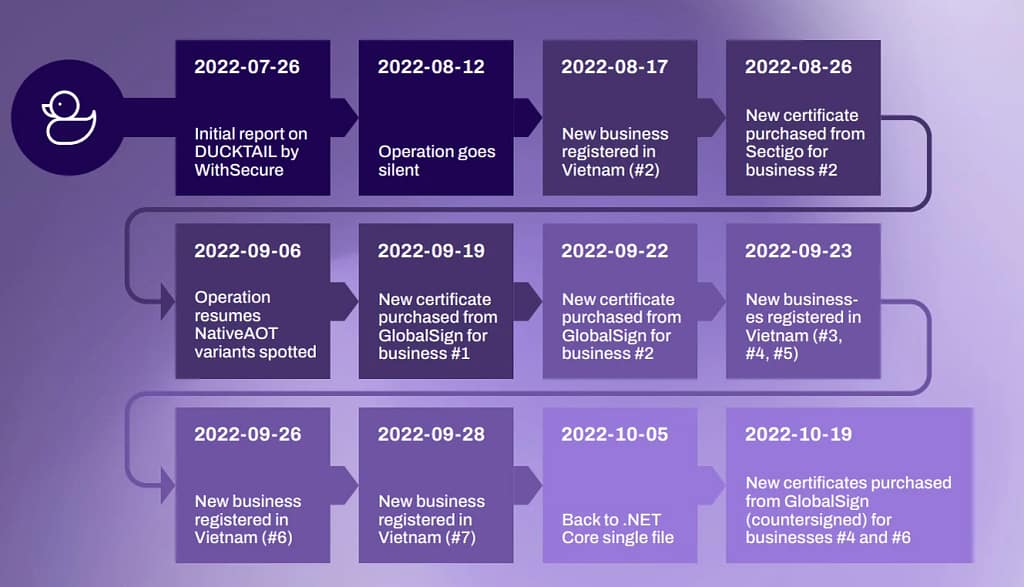

Οι δράστες μόλυναν με malware τα συστήματα παρασύροντας τους στόχους τους να “τρέξουν” ένα κακόβουλο αρχείο που είχε ως ονομασία επωνυμίες γνωστών εταιριών και προϊόντων και λέξεις κλειδιά σχετικές με τα ενδιαφέροντα των θυμάτων. Αξίζει να αναφέρουμε ότι οι ερευνητές της WithSecure εξέτασαν πρόσφατα περιστατικά και φαίνεται πως οι δράστες της Ducktail έχουν προσαρμόσει τις τακτικές και το malware τους για να αποφύγουν τον εντοπισμό.

Δείτε επίσης: Νέο info-stealing malware στοχεύει στην κλοπή Facebook accounts

Τώρα επικοινωνούν και μέσω του WhatsApp με μερικά από τα νέα θύματα και προσπαθούν να τους δελεάσουν για να αποδεχτούν και να εκτελέσουν διάφορα κακόβουλα payloads που θα έκλεβαν ευαίσθητες πληροφορίες ή θα τους έδιναν πρόσβαση στα Ad accounts του Facebook.

Οι αναλυτές, μας εξηγούν ότι ένας εταιρικός λογαριασμός συσχετίζεται με πολλά e-mail που χρησιμοποιούνται για να μπουν στο panel του Business Manager με διάφορα δικαιώματα, τύπου: admin, employee, finance analyst και finance editor.

Τα άτομα με ρόλους admin και finance editor είναι οι κύριοι στόχοι της ομάδας Ducktail, καθώς έχουν τον έλεγχο των settings, privileges, διαφόρων tools και των οικονομικών στοιχείων (στοιχεία επαγγελματικών πιστωτικών καρτών, συναλλαγές, τιμολόγια και τρόπους πληρωμής).

Επίσης, το malware της Ducktail κλέβει όλα τα αποθηκευμένα cookies από browsers όπως: Chrome, Microsoft Edge, Brave και Firefox. Μέσω αυτών συλλέγει πληροφορίες και στοχεύει τα Facebook credentials.

Χρησιμοποιώντας αυτά τα session cookies, αλληλοεπιδρά με endpoints του Facebook και τον υπολογιστή / κινητό του θύματος και συλλέγει πληροφορίες όπως: tokens, κωδικούς 2FA, IP διευθύνσεις, γεωγραφική τοποθεσία.

Δείτε επίσης: Phishing emails μιμούνται γνωστά brands και στοχεύουν Αμερικανούς

Η εξέλιξη της hacking ομάδας Ducktail

Σε αυτή τη νέα καμπάνια, χρησιμοποίησαν μια νέα παραλλαγή του malware που χρησιμοποιεί τη δυνατότητα .NET 7 Native AOT που επιτρέπει τη μετατροπή του δυαδικού αρχείου χωρίς το .NET runtime να είναι εγκατεστημένο στο θύμα.

Οι ερευνητές σημειώνουν επίσης ότι τα δεδομένα που έχουν παρθεί, κρυπτογραφούνται πλέον χρησιμοποιώντας τον αλγόριθμο AES-128 και το κλειδί προστατεύεται μέσω ασύμμετρης κρυπτογράφησης.

Η WithSecure με μεγάλη εμπιστοσύνη απέδωσε την ευθύνη στην επιχείρηση της Ducktail, αφού παρατήρησε πολλά δείγματα malware που καταχωρήθηκαν στο VirusTotal από το Βιετνάμ στο διάστημα 5-10 Οκτωβρίου.

Με βάση τα περιστατικά, οι αναλυτές δείχνουν πως οι επιθέσεις έγιναν κυρίως σε διαφημιστικές εταιρίες, στις οποίες οι ζημιές έφτασαν τις 600.000$. Αυτό που έχουν κοινό και οι δυο καμπάνιες είναι η κλοπή πληροφοριών από Facebook accounts μέσω Phishing. Η WithSecure πιστεύει ότι το κίνητρο των χειριστών της καμπάνιας Ducktail είναι οικονομικό.

Πηγή πληροφοριών: bleepingcomputer.com