Phishing emails που περιέχουν το QBot malware χρησιμοποιούν ένα ελάττωμα του Control Panel των Windows 10 για να μολύνουν υπολογιστές, το οποίο είναι πιθανό να αποτελεί προσπάθεια να αποφευχθεί η ανίχνευση από το λογισμικό ασφαλείας.

Δείτε επίσης: Δύο Ρώσοι κατηγορούνται για τη λειτουργία του πειρατικού site Z-Library

Το DLL hijacking είναι ένας τύπος κυβερνοεπίθεσης που επιτρέπει σε έναν εισβολέα να εκτελέσει κακόβουλο κώδικα στο μηχάνημα του θύματος εκμεταλλευόμενος τον τρόπο με τον οποίο τα Windows φορτώνουν Dynamic Link Libraries (DLLs).

Όταν εκκινείται ένα εκτελέσιμο αρχείο των Windows, θα αναζητήσει τυχόν DLL dependencies στη διαδρομή αναζήτησης των Windows. Ωστόσο, εάν ένας απειλητικός παράγοντας δημιουργήσει ένα κακόβουλο DLL χρησιμοποιώντας το ίδιο όνομα με ένα από τα απαιτούμενα DLL του προγράμματος και το αποθηκεύσει στον ίδιο φάκελο με το εκτελέσιμο αρχείο, το πρόγραμμα θα φορτώσει αυτό το κακόβουλο DLL και θα μολύνει τον υπολογιστή.

Δείτε επίσης: Επιθέσεις σε websites αεροδρομίων των ΗΠΑ. Η επόμενη μέρα

Το QBot, το οποίο ονομάζεται και Qakbot, είναι ένας τύπος malware για τα Windows που δημιουργήθηκε αρχικά ως banking trojan. Ωστόσο, έκτοτε έχει εξελιχθεί σε ένα εξελιγμένο εργαλείο που μπορεί να χρησιμοποιηθεί για το drop άλλων τύπων malware -όπως τα malware Black Basta, Egregor και Prolock.

Τον Ιούλιο, ερευνητής της ProxyLife διαπίστωσε ότι κάποιοι εκμεταλλεύονταν μια ευπάθεια DLL hijacking στον Windows 7 Calculator για να εγκαταστήσουν το κακόβουλο λογισμικό QBot.

Αυτή την εβδομάδα, η ProxyLife είπε στο BleepingComputer ότι οι εισβολείς έχουν αλλάξει τακτική και τώρα εκμεταλλεύονται ένα ελάττωμα DLL hijacking στο εκτελέσιμο αρχείο του Windows 10 Control Panel, το control.exe.

Κατάχρηση του Windows Control Panel

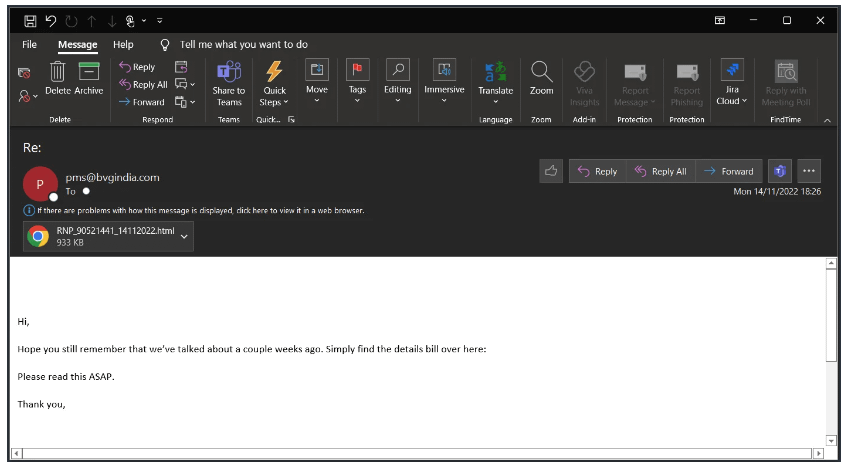

Σε μια καμπάνια phishing που είδε πρόσφατα η ProxyLife, οι απειλητικοί φορείς χρησιμοποίησαν κλεμμένα reply-chain emails για να διανείμουν ένα συνημμένο αρχείο HTML. Αυτό το συνημμένο στη συνέχεια κατεβάζει ένα αρχείο ZIP με κωδικό πρόσβασης και ένα αρχείο ISO στο εσωτερικό του.

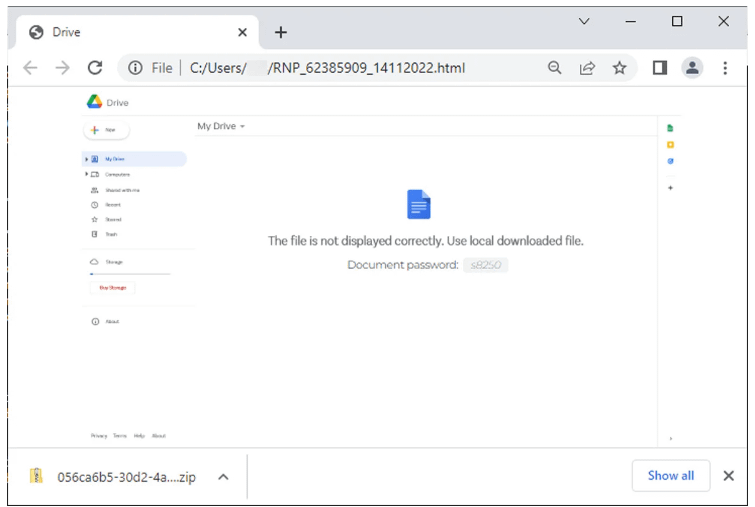

Το αρχείο HTML, το οποίο συνήθως ονομάζεται “RNP_[number]_[number].html”, εμφάνιζε μια εικόνα που έμοιαζε με το Google Drive και έναν κωδικό πρόσβασης για ένα αρχείο ZIP. Όλα αυτά συνέβαιναν αυτόματα, όπως φαίνεται στο παρακάτω παράδειγμα.

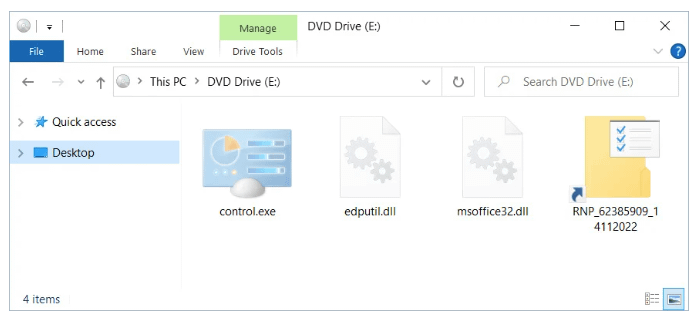

Αυτό το αρχείο ZIP περιέχει ένα ISO disk image στο οποίο όταν κάνετε διπλό κλικ, θα ανοίξει αυτόματα σε ένα νέο drive letter στα Windows 10 και μεταγενέστερα.

Δείτε επίσης: Η F5 διόρθωσε δύο σφάλματα RCE υψηλής σοβαρότητας στα προϊόντα της

Αυτό το αρχείο ISO περιέχει ένα αρχείο Windows Shortcut (.LNK), ένα εκτελέσιμο αρχείο για το ‘control.exe’ (Windows 10 Control Panel) και δύο αρχεία DLL που ονομάζονται edputil.dll (χρησιμοποιείται για το DLL hijack) και msoffice32.dll (QBot malware).

Η συντόμευση των Windows (.LNK) που περιλαμβάνεται στο ISO χρησιμοποιεί ένα εικονίδιο που το κάνει να φαίνεται σαν φάκελος.

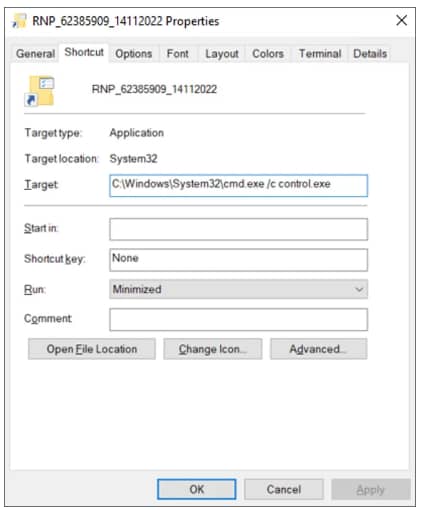

Ωστόσο, όταν ένας χρήστης προσπαθεί να ανοίξει αυτόν τον ψεύτικο φάκελο, η συντόμευση εκκινεί το εκτελέσιμο αρχείο του Control Panel των Windows 10 που ονομάζεται control.exe μέσα από το αρχείο ISO, όπως φαίνεται παρακάτω.

Όταν εκκινηθεί το control.exe, θα προσπαθήσει αυτόματα να φορτώσει το νόμιμο DLL edputil.dll, το οποίο βρίσκεται στο φάκελο C:\Windows\System32. Ωστόσο, δεν ελέγχει για το DLL σε συγκεκριμένους φακέλους και θα φορτώσει οποιοδήποτε DLL με το ίδιο όνομα εάν τοποθετηθεί στον ίδιο φάκελο με το εκτελέσιμο αρχείο control.exe.

Και εδώ θα φορτωθεί το κακόβουλο DLL, edputil.dll, καθώς θα βρίσκεται στον ίδιο φάκελο με το control.exe.

Μόλις φορτωθεί, το κακόβουλο DLL edputil.dll μολύνει τη συσκευή με το κακόβουλο λογισμικό QBot (msoffice32.dll) χρησιμοποιώντας την εντολή regsvr32.exe msoffice32.dll.

Το QBot μπορεί να αποφύγει την ανίχνευση με την εγκατάστασή του μέσω του Control Panel των Windows 10, καθώς το λογισμικό ασφαλείας ενδέχεται να μην αναγνωρίζει το κακόβουλο λογισμικό ως επιβλαβές.

Το QBot θα εκτελείται πλέον στο παρασκήνιο, κλέβοντας email για να τα χρησιμοποιήσει για επιθέσεις phishing και κατεβάζοντας πρόσθετα payloads όπως το Brute Ratel ή το Cobalt Strike.

Αφού ένας εγκληματίας του κυβερνοχώρου εισέλθει σε ένα σύστημα, μπορεί να χρησιμοποιήσει το Brute Ratel και το Cobalt Strike για να αποκτήσει απομακρυσμένη πρόσβαση σε εταιρικά δίκτυα.

Αυτή η απομακρυσμένη πρόσβαση συνήθως οδηγεί σε κλοπή εταιρικών δεδομένων και επιθέσεις ransomware.

Πηγή πληροφοριών: bleepingcomputer.com