Η μέχρι στιγμής άγνωστη κινεζική ομάδα hacking APT (advanced persistent threat) “Earth Longzhi” στοχεύει οργανισμούς στην Ανατολική Ασία, τη Νοτιοανατολική Ασία και την Ουκρανία.

Τουλάχιστον από το 2020, οι απειλητικοί φορείς χρησιμοποιούν προσαρμοσμένες εκδόσεις των loader Cobalt Strike για να τοποθετούν επίμονα backdoors στα συστήματα των θυμάτων.

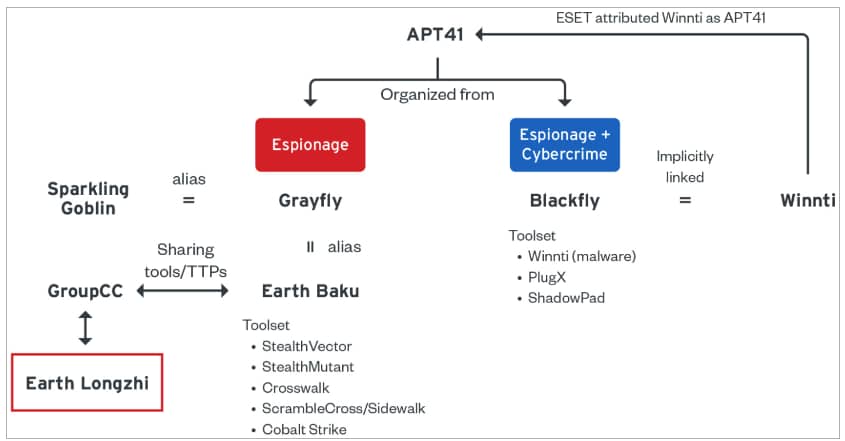

Μια νέα έκθεση της Trend Micro διαπίστωσε ότι τα TTPs (techniques, tactics, and procedures) της ομάδας “Earth Longzhi” είναι παρόμοιες με αυτές μιας άλλης υποομάδας της υποστηριζόμενης από το κράτος ομάδας hacking APT41, γνωστής ως “Earth Baku”.

Παλαιότερη καμπάνια της ομάδας Earth Longzhi

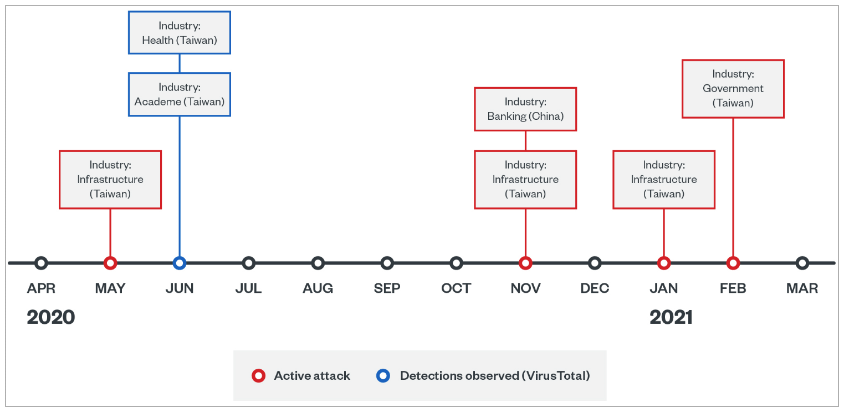

Σύμφωνα με την έκθεση της Trend Micro, η Earth Longzhi διεξήγαγε δύο διαφορετικές εκστρατείες. Η πρώτη ξεκίνησε τον Μάιο του 2020 και διήρκεσε μέχρι τον Φεβρουάριο του 2021.

Κατά τη διάρκεια αυτής της περιόδου, οι χάκερ επιτέθηκαν σε διάφορες εταιρείες υποδομών στην Ταϊβάν, σε μια τράπεζα στην Κίνα και σε έναν κυβερνητικό οργανισμό στην Ταϊβάν.

Σε αυτή την επίθεση, οι χάκερ χρησιμοποίησαν έναν προσαρμοσμένο loader Cobalt Strike, γνωστό ως “Symatic”. Ο συγκεκριμένος loader είναι εξοπλισμένος με ένα σύστημα αντι-ανίχνευσης που περιλαμβάνει διάφορες εξελιγμένες λειτουργίες.

Για τις πρωτογενείς εργασίες της, η ομάδα Earth Longzhi χρησιμοποίησε ένα εργαλείο hacking all-in-one που περιλάμβανε διάφορα δημόσια διαθέσιμα εργαλεία σε ένα ενιαίο πακέτο.

Δείτε επίσης: StrelaStealer malware: Κλέβει Outlook και Thunderbird credentials

Αυτό το εργαλείο μπορεί να ανοίξει έναν Socks5 proxy, να εκτελέσει σαρώσεις κωδικών πρόσβασης σε MS SQL servers, να απενεργοποιήσει την προστασία αρχείων των Windows, να τροποποιήσει file timestamps, να σαρώσει θύρες, να εκκινήσει νέες διεργασίες, να εκτελέσει RID spoofing, να απαριθμήσει drives και να εκτελέσει εντολές με το “SQLExecDirect”.

Η καμπάνια του 2022

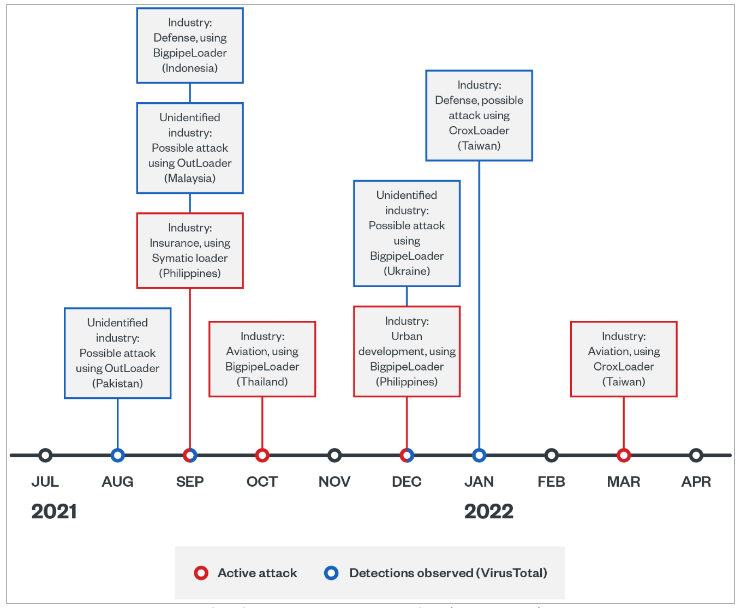

Η δεύτερη εκστρατεία, όπως την είδε η Trend Micro, έλαβε χώρα από τον Αύγουστο του 2021 έως τον Ιούνιο του 2022. Οι αεροπορικές εταιρείες στην Ταϊλάνδη και την Ταϊβάν ήταν το επίκεντρο αυτής της εκστρατείας, καθώς και οι ασφαλιστικές εταιρείες και οι εταιρείες αστικής ανάπτυξης που βρίσκονται στις Φιλιππίνες.

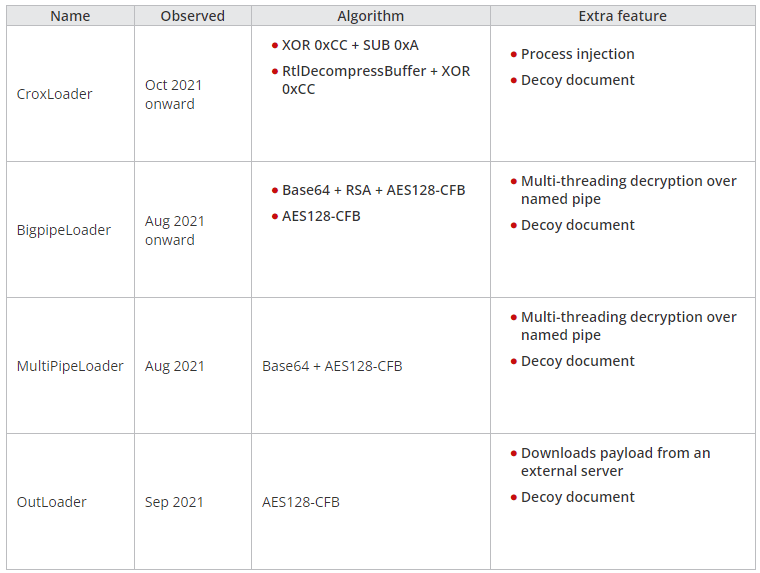

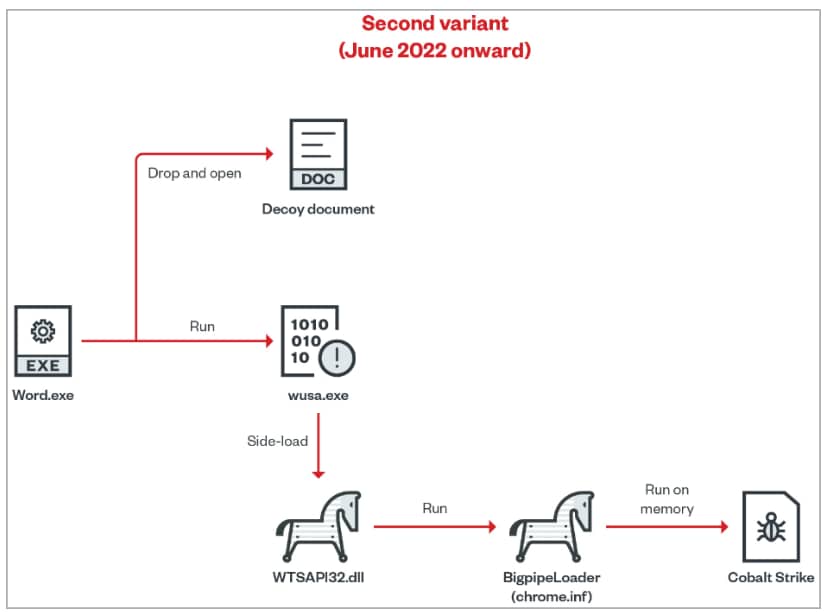

Σε αυτές τις τελευταίες επιθέσεις, η ομάδα Earth Longzhi όχι μόνο ανέπτυξε ένα νέο σύνολο προσαρμοσμένων loader Cobalt Strike, αλλά χρησιμοποίησε και διαφορετικούς αλγορίθμους αποκρυπτογράφησης για πρόσθετες επιδόσεις (multi-threading) και αποτελεσματικότητα (έγγραφα δόλωμα).

Το injection του payload Cobalt Strike σε μια διαδικασία που δημιουργήθηκε πρόσφατα που εκτελείται στη μνήμη παραμένει το ίδιο όπως στο Symatic, χωρίς να αγγίζει το δίσκο για να αποφύγει τον κίνδυνο εντοπισμού.

Δείτε επίσης: Δεδομένα πελατών της Medibank διέρρευσαν από ομάδα ransomware

Μια παραλλαγή του BigpipeLoader ακολουθεί μια πολύ διαφορετική αλυσίδα φόρτωσης payload, χρησιμοποιώντας DLL sideloading (WTSAPI32.dll) σε μια νόμιμη εφαρμογή (wusa.exe) για την εκτέλεση του loader (chrome.inf) και το inject Cobalt Strike στη μνήμη.

Αφού αποκτήσουν πρόσβαση στο στόχο με το Cobalt Strike, οι χάκερ χρησιμοποιούν στη συνέχεια μια προσαρμοσμένη έκδοση του Mimikatz για να κλέψουν τα credentials σύνδεσης. Με αυτά τα κλεμμένα credentials, μπορούν να εξαπολύσουν επιθέσεις κλιμάκωσης προνομίων χρησιμοποιώντας τα ‘PrintNighmare’ και ‘PrintSpoofer’.

Δείτε επίσης: 15.000 ιστότοποι παραβιάστηκαν σε μια μαζική εκστρατεία Google SEO poisoning

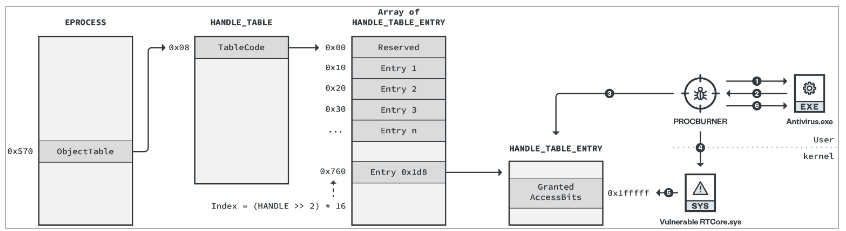

Για να απενεργοποιήσει τα προϊόντα ασφαλείας στον κεντρικό υπολογιστή, η ομάδα Earth Longzhi χρησιμοποιεί ένα εργαλείο που ονομάζεται “ProcBurner”, το οποίο κάνει κατάχρηση ενός ευάλωτου driver (RTCore64.sys) τροποποιώντας τα απαιτούμενα αντικείμενα του πυρήνα.

Σύμφωνα με έρευνα, ο MSI Afterburner driver χρησιμοποιείται και από το ransomware BlackByte σε επιθέσεις Bring Your Own Vulnerable Drive (BYOVD). Ο συγκεκριμένος driver επιτρέπει στον επιτιθέμενο να παρακάμψει πάνω από χίλιες προστασίες ασφαλείας.

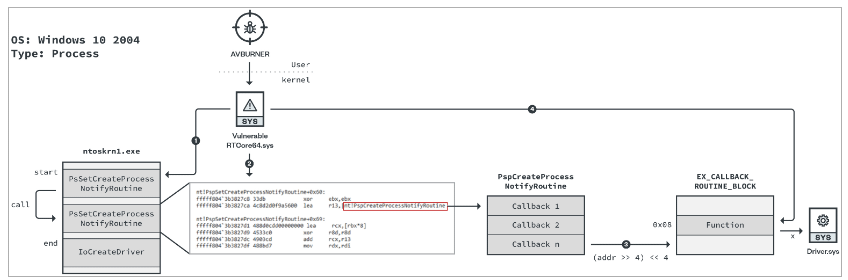

Το ProcBurner εντοπίζει πρώτα το λειτουργικό σύστημα, καθώς η διαδικασία επιδιόρθωσης του πυρήνα αλλάζει ανάλογα με την έκδοση. Το εργαλείο υποστηρίζει τις ακόλουθες εκδόσεις:

- Windows 7 SP1

- Windows Server 2008 R2 SP1

- Windows 8.1

- Windows Server 2012 R2

- Windows 10 1607, 1809, 20H2, 21H1

- Windows Server 2018 1809

- Windows 11 21H2, 22449, 22523, 22557

Ένα δεύτερο εργαλείο protection-negating, το «AVBurner», κάνει abuse τον ευάλωτο driver για να καταργήσει την καταχώριση προϊόντων ασφαλείας καταργώντας τη ρουτίνα επανάκλησης του kernel.

Οι ομάδες APT επιλέγουν ολοένα και περισσότερο commodity malware και framework όπως το Cobalt Strike για να καταστήσουν δύσκολη την απόδοση των επιθέσεων σε αυτές.

Παρόλο που οι χάκερ χρησιμοποιούν προσαρμοσμένα εργαλεία για να αποφύγουν την ανίχνευση και να φορτώσουν κακόβουλα payload, ορισμένα λογισμικά ασφαλείας μπορούν ακόμα να ανιχνεύσουν αυτές τις δραστηριότητες.

Χρησιμοποιώντας αυτές τις στρατηγικές, η ομάδα Earth Longzhi κατάφερε να παραμείνει ανεξιχνίαστη για τουλάχιστον 2,5 χρόνια- ωστόσο, τώρα που εκτέθηκε από την Trend Micro, πιθανότατα θα αλλάξει τακτική.

Πηγή πληροφοριών: bleepingcomputer.com