Εάν λάβετε ένα phishing email από έναν affiliate του LockBit 3.0 ransomware, μην το ανοίξετε! Αν το κάνετε, το Amadey Bot θα εγκατασταθεί στη συσκευή σας και μπορεί να κρυπτογραφήσει όλα τα δεδομένα που είναι αποθηκευμένα στην εν λόγω συσκευή.

Η νέα έκθεση της AhnLab διαπίστωσε ότι ο απειλητικός παράγοντας συνήθως στέλνει μηνύματα ηλεκτρονικού “ψαρέματος” σε εταιρείες, προσποιούμενος ότι το μήνυμα ηλεκτρονικού ταχυδρομείου είναι είτε αίτηση για εργασία είτε ειδοποίηση για παραβίαση πνευματικών δικαιωμάτων.

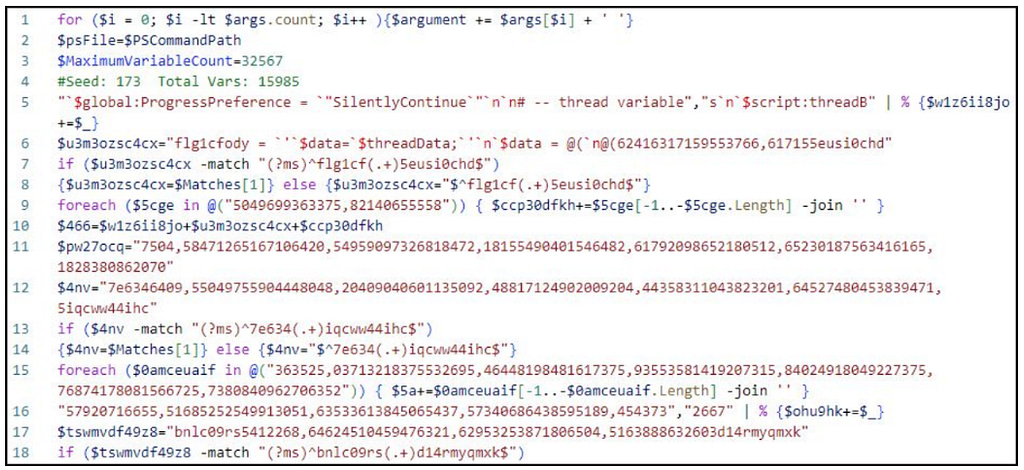

Το LockBit 3.0 payload αυτής της επίθεσης μεταφορτώνεται ως ένα obfuscated PowerShell script ή εκτελέσιμη φόρμα, που στη συνέχεια εκτελείται στον host και κρυπτογραφεί αρχεία.

Δείτε επίσης: Κακόβουλη browser επέκταση επιτρέπει στους hackers να πάρουν τον έλεγχο της συσκευής

Δραστηριότητα του Amadey Bot

Το Amadey Bot malware είναι ένα παλιό στέλεχος που μπορεί να εκτελέσει αναγνώριση συστήματος, διαρροή δεδομένων και φόρτωση payload.

Κορεάτες ερευνητές του AhnLab βρήκαν μια νέα έκδοση του κακόβουλου λογισμικού Amadey Bot, το οποίο είχε αυξημένη δραστηριότητα το 2022. Το κακόβουλο λογισμικό διακινείται μέσω του SmokeLoader.

Δείτε επίσης: Ο influencer Hushpuppi καταδικάζεται σε 11 χρόνια φυλάκιση για cyber fraud

Η πιο πρόσφατη ενημέρωση περιλάμβανε χαρακτηριστικά ανίχνευσης και αυτόματης αποφυγής από ιούς, καθιστώντας δυσκολότερο τον εντοπισμό των payload.

Τον Ιούλιο, το Amadey κυκλοφόρησε διάφορα κακόβουλα προγράμματα που συγκέντρωνε προσωπικές πληροφορίες από τους χρήστες, όπως το RedLine. Η πιο πρόσφατη καμπάνια φορτώνει ένα ωφέλιμο φορτίο LockBit 3.0.

Αλυσίδες μόλυνσης

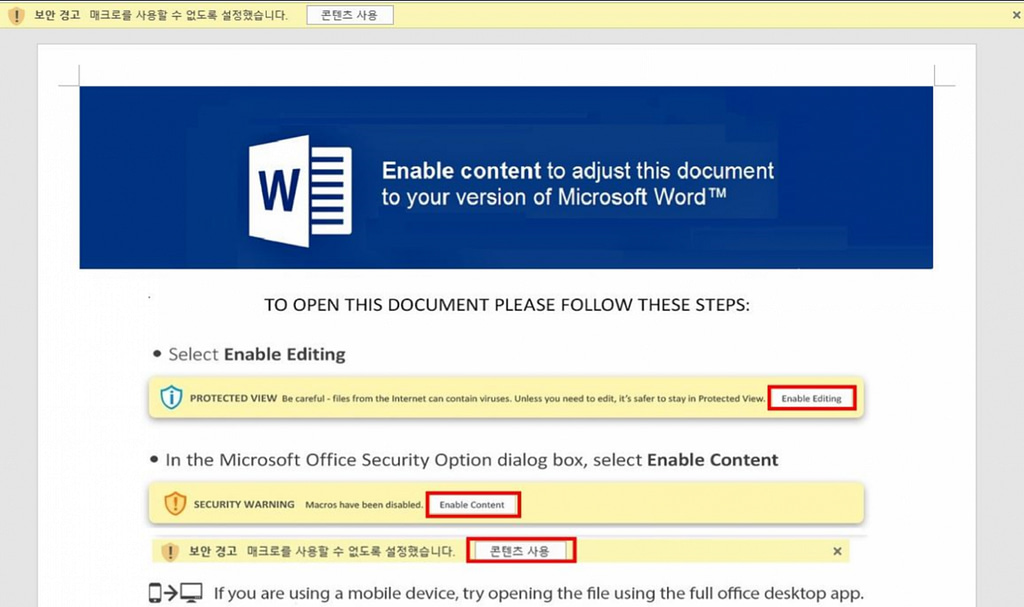

Οι ερευνητές της AhnLab ανακάλυψαν δύο μοναδικές μεθόδους για τη διανομή του κακόβουλου λογισμικού, μία από τις οποίες περιλαμβάνει τη χρήση μιας μακροεντολής VBA μέσα σε ένα έγγραφο του Word και μία άλλη που μεταμφιέζει το κακόβουλο εκτελέσιμο αρχείο ως ένα αθώο αρχείο Word.

Στην πρώτη περίπτωση, ο χρήστης πρέπει να κάνει κλικ στο κουμπί “Enable Content” για να εκτελέσει τη μακροεντολή. Μόλις εκτελεστεί, δημιουργεί ένα αρχείο LNK το οποίο αποθηκεύεται στη συνέχεια στο “C:\Users\Public\skem.lnk”. Αυτό το αρχείο λειτουργεί ουσιαστικά ως πρόγραμμα λήψης για το Amadey.

Στη δεύτερη περίπτωση που παρατηρήθηκε στα τέλη Οκτωβρίου, τα συνημμένα μηνύματα ηλεκτρονικού ταχυδρομείου περιείχαν ένα αρχείο με το όνομα “Resume.exe” Αυτά τα αρχεία χρησιμοποιούσαν εικονίδια εγγράφων του Word, τα οποία εξαπατούσαν τους παραλήπτες ώστε να κάνουν διπλό κλικ σε αυτά.

Και τα δύο distribution paths οδηγούν σε μολύνσεις Amadey που χρησιμοποιούν την ίδια διεύθυνση εντολών και ελέγχου (C2), επομένως είναι ασφαλές να υποθέσουμε ότι ο χειριστής είναι ο ίδιος.

Δείτε επίσης: Η VMware διόρθωσε κρίσιμα σφάλματα παράκαμψης ελέγχου ταυτότητας

Amadey σε LockBit 3.0

Κατά την πρώτη εκκίνηση, το κακόβουλο λογισμικό αντιγράφεται στον κατάλογο TEMP και δημιουργεί μια προγραμματισμένη εργασία για να εδραιώσει το persistence μεταξύ των επανεκκινήσεων του συστήματος.

Μόλις το Amadey συνδεθεί με τον C2, στέλνει μια αναφορά host profiling και περιμένει περαιτέρω εντολές.

Οι τρεις πιθανές εντολές από τον διακομιστή C2 παραγγέλνουν τη λήψη και την εκτέλεση του LockBit, σε μορφή PowerShell (‘cc.ps1’ ή ‘dd.ps1’), ή μορφή exe (‘LBB.exe’).

Στη συνέχεια, τα payloads γίνονται drop στο TEMP, το οποίο εμπίπτει σε μία από τις τρεις ακόλουθες κατηγορίες:

- %TEMP%\1000018041\dd.ps1

- %TEMP%\1000019041\cc.ps1

- %TEMP%\1000020001\LBB.exe

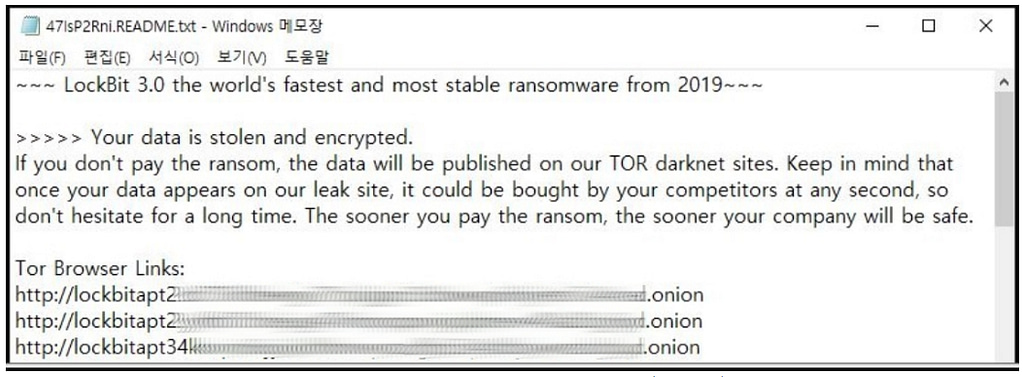

Αφού διεισδύσει σε έναν υπολογιστή, το LockBit κρυπτογραφεί τα αρχεία του χρήστη και δημιουργεί σημειώματα λύτρων ζητώντας λύτρα. Εάν η απαίτηση δεν ικανοποιηθεί, η ομάδα απειλεί ότι θα δημοσιεύσει τα κλεμμένα αρχεία στον ιστότοπο εκβιασμού της.

Τον Σεπτέμβριο του 2022, το AnhLab παρατήρησε άλλες δύο μεθόδους διανομής LockBit 3.0, μία χρησιμοποιώντας έγγραφα DOTM με κακόβουλη μακροεντολή VBA και μία απόρριψη αρχείων ZIP που περιείχαν το κακόβουλο λογισμικό σε μορφή NSIS.

Νωρίτερα, τον Ιούνιο του 2022, το LockBit 2.0 διανεμήθηκε μέσω ψεύτικων μηνυμάτων ηλεκτρονικού ταχυδρομείου παραβίασης πνευματικών δικαιωμάτων, με αποτέλεσμα να απορρίπτονται τα προγράμματα εγκατάστασης NSIS, επομένως όλα φαίνεται να είναι η εξέλιξη της ίδιας καμπάνιας.

Πηγή πληροφοριών: bleepingcomputer.com