Οι αναλυτές της Orca Security ανακάλυψαν μια κρίσιμη ευπάθεια που επηρεάζει το Azure Cosmos DB η οποία επέτρεπε την πρόσβαση χωρίς έλεγχο ταυτότητας ανάγνωσης και εγγραφής σε containers.

Δείτε επίσης: Google ad για το GIMP.org διέσπειρε info-stealing malware μέσω παρόμοιου site

Το πρόβλημα ασφαλείας, γνωστό ως CosMiss, εντοπίζεται στα ενσωματωμένα Jupyter Notebooks της Azure Cosmos DB. Αυτά τα Notebooks ενσωματώνονται στην πύλη Azure και στους λογαριασμούς Azure Cosmos DB για την υποβολή ερωτημάτων, την ανάλυση και την οπτικοποίηση δεδομένων NoSQL. Αυτό διευκολύνει τον εντοπισμό προβλημάτων και πιθανών λύσεων.

Η Azure Cosmos DB είναι η πλήρως διαχειρίσιμη NoSQL βάση δεδομένων της Microsoft που υποστηρίζει ένα ευρύ φάσμα τύπων API για εφαρμογές, μικρές ή μεγάλες. Το Jupyter Notebooks είναι μια διαδικτυακή διαδραστική πλατφόρμα που επιτρέπει στους χρήστες να έχουν πρόσβαση σε δεδομένα Cosmos DB.

Οι ερευνητές της Orca Security ανακάλυψαν ότι τα Cosmos DB Jupyter Notebooks στερούνται ελέγχων ελέγχου ταυτότητας, επιτρέποντας μη εξουσιοδοτημένη πρόσβαση και τροποποίηση ενός container αν ο χρήστης έχει το UUID του Notebook Workspace.

Οι ερευνητές της Orca βρήκαν και ανέφεραν τα κρίσιμα ζητήματα στη Microsoft στις 3 Οκτωβρίου 2022. Μέσα σε δύο ημέρες, στις 5 Οκτωβρίου 2022, ο προμηθευτής λογισμικού διόρθωσε τα προβλήματα.

Οι ερευνητές δημοσίευσαν σήμερα μια λεπτομερή τεχνική εγγραφή για το ελάττωμα και παρείχαν ένα proof-of-concept (PoC) που επέτρεπε την εκτέλεση κώδικα. Το exploit δεν λειτουργεί πλέον, αφού η Microsoft κυκλοφόρησε ήδη μια επιδιόρθωση.

Δείτε επίσης: Hackers κάνουν κατάχρηση λογισμικού ασφαλείας και διανέμουν το LODEINFO malware

Λεπτομέρειες του CosMiss

Η Azure Cosmos DB δημιουργεί αυτόματα ένα νέο endpoint και ένα μοναδικό session/notebook ID (UUIDv4) κάθε φορά που ένας χρήστης δημιουργεί ένα νέο Notebook σε Azure Cosmos DB.

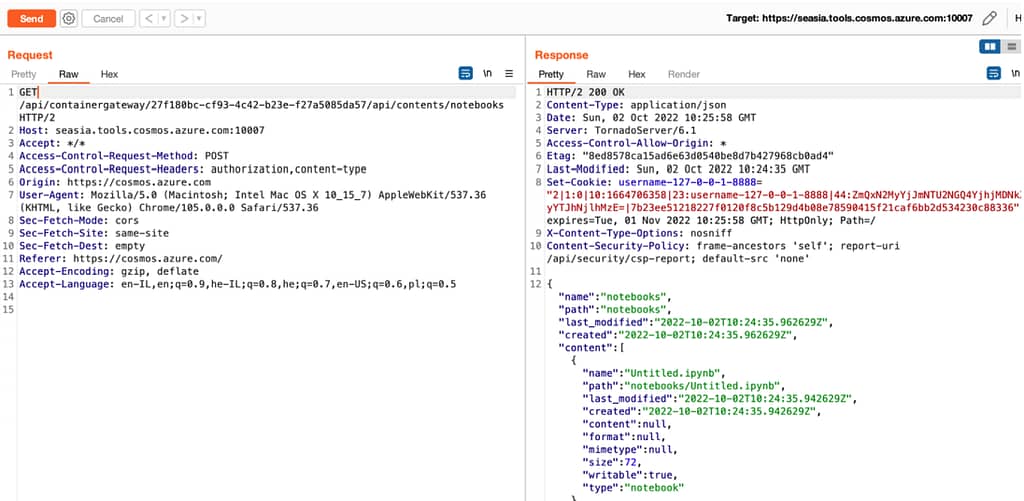

Οι ερευνητές μελέτησαν την κίνηση των αιτήσεων που γίνονται από ένα νεοδημιουργημένο notebook στον server και ανακάλυψαν την ύπαρξη ενός Authorization Header.

Όταν αφαίρεσαν αυτό το header και έστειλαν ένα αίτημα για τη λίστα όλων των Notebook σε αυτόν τον server, οι αναλυτές παρατήρησαν ότι ο server ανταποκρίθηκε κανονικά, επομένως δεν απαιτείται το Authorization Header.

Δοκιμάζοντας άλλους τύπους κατά τα άλλα έγκυρων αιτημάτων PUT που περιέχουν JSON payloads, οι αναλυτές της Orca ανακάλυψαν ότι μπορούσαν να τροποποιήσουν τον κώδικα στο Notebook, να αντικαταστήσουν δεδομένα, να εισάγουν νέα snippets ή να τα διαγράψουν.

Επιπλέον, δεδομένου ότι η τελευταία εντολή θα καθιστούσε όλα τα Notebook IDs ορατά στην ίδια πλατφόρμα, οι χάκερ θα ήταν σε θέση να επιλέξουν και να αλλάξουν οποιοδήποτε από αυτά.

Για να γίνουν τα πράγματα χειρότερα, ένας χάκερ μπορεί να παραποιήσει το αρχείο που δημιουργεί το Explorer Dashboard εισάγοντας κώδικα Python. Στη συνέχεια, μπορεί να αποκτήσει πρόσβαση στον Cosmos Data Explorer μέσω της διεπαφής Azure.

Δείτε επίσης: Predator υποκλοπές: Η Intellexa συνεχίζει τις δουλειές της ανενόχλητη στην Ελλάδα

Όταν φορτώνεται το Data Explorer, ο κώδικας της Python εκτελείται αυτόματα, δίνοντας στον εισβολέα ένα reverse shell στον client.

Δεδομένου ότι η Azure Cosmos DB είναι μια πλήρως διαχειριζόμενη και κατανεμημένη βάση δεδομένων που δεν απαιτεί καμία ενέργεια από τους χρήστες για να διορθωθεί, η ομάδα του server φροντίζει γι’ αυτό.

Πηγή πληροφοριών: bleepingcomputer.com