Η ομάδα κυβερνοκατασκοπείας Worok που ανακαλύφθηκε πρόσφατα χακάρει κυβερνήσεις και εταιρείες υψηλού προφίλ στην Ασία τουλάχιστον από το 2020 χρησιμοποιώντας έναν συνδυασμό προσαρμοσμένων και υπαρχόντων κακόβουλων εργαλείων.

Δείτε επίσης: Σχολική περιφέρεια Los Angeles Unified: Επλήγη από ransomware

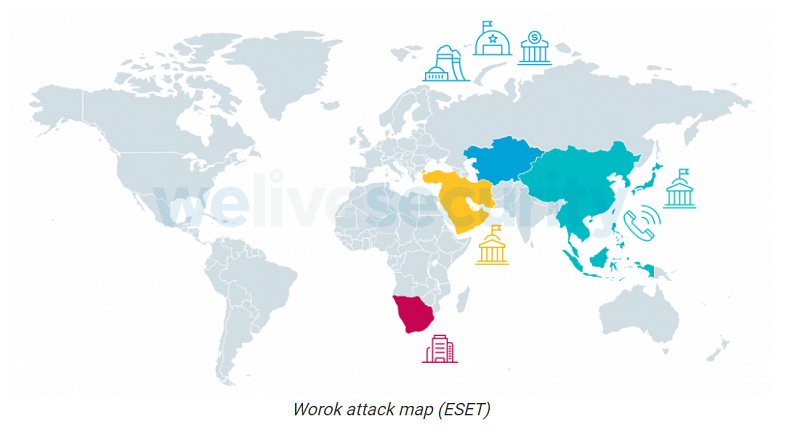

Η απειλητική ομάδα, η οποία παρακολουθείται ως Worok από τους ερευνητές ασφαλείας της ESET που την εντόπισαν πρώτοι, έχει επιτεθεί σε στόχους που βρίσκονται στην Αφρική και στην Μέση Ανατολή.

Μέχρι σήμερα, η ομάδα Worok έχει συνδεθεί με επιθέσεις εναντίον εταιρειών τηλεπικοινωνιών, τραπεζών, ναυτιλιακών και ενεργειακών εταιρειών, καθώς και στρατιωτικών, κυβερνητικών και δημοσίων φορέων.

Στα τέλη του 2020, η Worok στόχευσε μια εταιρεία τηλεπικοινωνιών στην Ανατολική Ασία, μια τράπεζα στην Κεντρική Ασία, μια εταιρεία ναυτιλιακής βιομηχανίας στη Νοτιοανατολική Ασία, μια κυβερνητική οντότητα στη Μέση Ανατολή και μια ιδιωτική εταιρεία στη νότια Αφρική.

Η ESET συνέδεσε για άλλη μια φορά την ομάδα με νέες επιθέσεις εναντίον μιας εταιρείας ενέργειας στην Κεντρική Ασία και μιας οντότητας του δημόσιου τομέα στη Νοτιοανατολική Ασία.

Παρόλο που η ομάδα χρησιμοποίησε ProxyShell exploits για να αποκτήσει αρχική πρόσβαση στα δίκτυα των θυμάτων της, ο φορέας αρχικής πρόσβασης παραμένει άγνωστος για τις περισσότερες παραβιάσεις της.

Δείτε επίσης: Η QNAP διορθώνει zero-day bug που χρησιμοποιείται από το DeadBolt ransomware

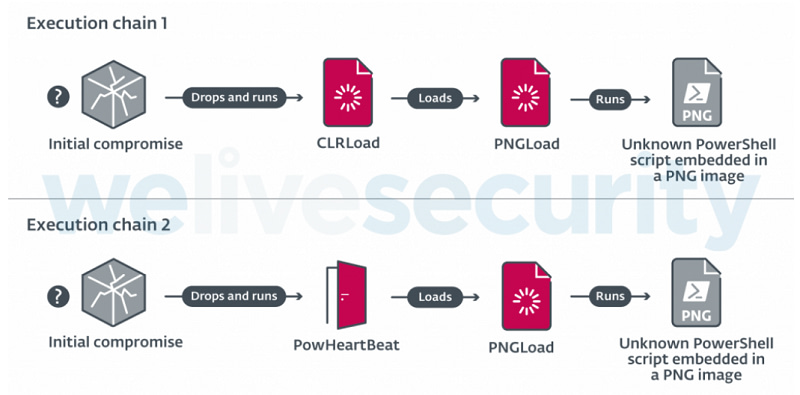

Το κακόβουλο σύνολο εργαλείων της ομάδας Worok περιλαμβάνει δύο loaders, έναν C++ loader γνωστό ως CLRLoad και έναν C# loader που ονομάζεται PNGLoad, βοηθά τους εισβολείς να αποκρύψουν malware payloads σε αρχεία εικόνας PNG χρησιμοποιώντας steganography.

Ενώ η ESET δεν έχει ακόμη ανακτήσει ένα από τα τελικά payloads που παραδόθηκαν στις επιθέσεις της ομάδας, εντόπισε ένα νέο PowerShell backdoor με την ονομασία PowHeartBeat, το οποίο αντικατέστησε το CLRLoad σε περιστατικά που παρατηρήθηκαν από τον Φεβρουάριο του 2022 ως το εργαλείο που σχεδιάστηκε για την εκκίνηση του PNGLoad σε παραβιασμένα συστήματα.

Δείτε επίσης: Κύκλωμα sextortion εξαρθρώθηκε από την Interpol, τι να προσέξετε

Το PowHeartBeat διαθέτει ένα ευρύ φάσμα δυνατοτήτων, συμπεριλαμβανομένου του χειρισμού αρχείων και της εκτέλεσης εντολών ή διεργασιών, καθώς και αποστολής ή λήψης αρχείων από και προς τις συσκευές των θυμάτων.

Πηγή πληροφοριών: bleepingcomputer.com