Η ομάδα ανάπτυξης πίσω από το remote access trojan (RAT) CodeRAT διέρρευσε τον πηγαίο κώδικα του malware της στο GitHub αφού οι ερευνητές του SafeBreach Labs ανέλυσαν πρόσφατα μια νέα στοχευμένη επίθεση που στοχεύει σε προγραμματιστές κώδικα που μιλούν Φαρσί. Οι επιτιθέμενοι χρησιμοποίησαν ένα έγγραφο του Microsoft Word που περιελάμβανε ένα exploit Microsoft Dynamic Data Exchange (DDE) μαζί με ένα trojan απομακρυσμένης πρόσβασης (RAT) που δεν είχε ανακαλυφθεί στο παρελθόν, που παρακολουθήθηκε ως CodeRAT από ερευνητές του SafeBreach Labs.

Δείτε επίσης: Το SharkBot malware ξανά στο Play Store – Ακόμα πιο επικίνδυνο!

Το exploit κατεβάζει και εκτελεί το CodeRAT από το GitHub repository του απειλητικού παράγοντα, δίνοντας στον απομακρυσμένο χειριστή ένα ευρύ φάσμα δυνατοτήτων μετά τη μόλυνση.

Πιο συγκεκριμένα, το CodeRAT υποστηρίζει περίπου 50 εντολές και διαθέτει εκτεταμένες δυνατότητες παρακολούθησης που στοχεύουν στο webmail, έγγραφα του Microsoft Office, βάσεις δεδομένων, πλατφόρμες κοινωνικών δικτύων, integrated development environment (IDEs) για Windows Android, ακόμη και μεμονωμένες ιστοσελίδες όπως το PayPal.

Η εταιρεία κυβερνοασφάλειας SafeBreach αναφέρει ότι το κακόβουλο λογισμικό κατασκοπεύει και “ευαίσθητα windows” για εργαλεία όπως Visual Studio, Python, PhpStorm και Verilog – μια γλώσσα περιγραφής hardware για τη μοντελοποίηση ηλεκτρονικών συστημάτων.

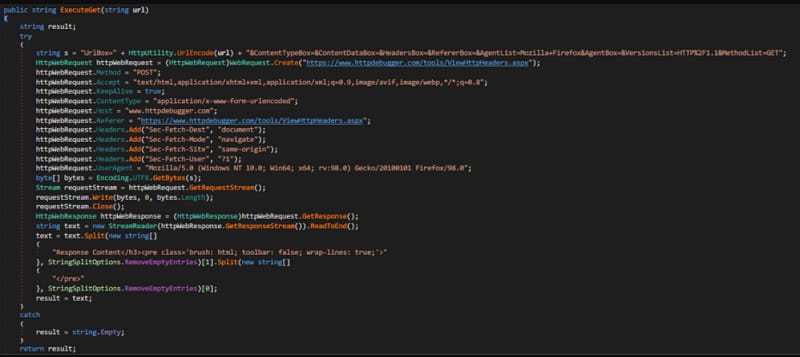

Για να επικοινωνήσει με τον χειριστή του και να κάνει extract κλεμμένα δεδομένα, το CodeRAT χρησιμοποιεί έναν μηχανισμό βασισμένο στο Telegram που βασίζεται σε ένα δημόσιο ανώνυμο API μεταφόρτωσης αρχείων αντί της πιο κοινής υποδομής command and control server.

Αν και η καμπάνια σταμάτησε απότομα όταν οι ερευνητές επικοινώνησαν με τον malware developer, το CodeRAT είναι πιθανό να γίνει πιο διαδεδομένο τώρα που ο συγγραφέας του δημοσιοποίησε τον πηγαίο κώδικα.

Δείτε επίσης: Κινέζοι χάκερ στοχεύουν την Αυστραλία με ScanBox malware

Στοιχεία CodeRAT

Το κακόβουλο λογισμικό υποστηρίζει περίπου 50 εντολές που περιλαμβάνουν λήψη screenshots, αντιγραφή περιεχομένου του προχείρου, λήψη λίστας διαδικασιών που εκτελούνται, τερματισμό διαδικασιών, έλεγχο χρήσης GPU, λήψη, μεταφόρτωση, διαγραφή αρχείων, εκτέλεση προγραμμάτων.

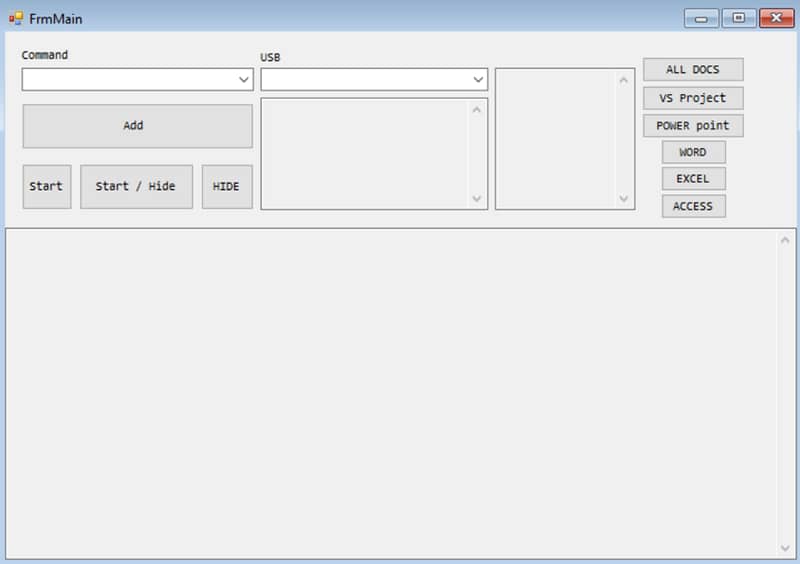

Ο εισβολέας μπορεί να δημιουργήσει τις εντολές μέσω ενός εργαλείου UI που τις δημιουργεί και τις αποκρύπτει και στη συνέχεια χρησιμοποιεί μία από τις ακόλουθες τρεις μεθόδους για να τις μεταδώσει στο malware:

- Telegram bot API με proxy

- Χειροκίνητη λειτουργία (περιλαμβάνει την επιλογή USB)

- Τοπικά αποθηκευμένες εντολές στο φάκελο “myPictures”.

Οι ίδιες τρεις μέθοδοι μπορούν επίσης να χρησιμοποιηθούν για την εξαγωγή δεδομένων, συμπεριλαμβανομένων μεμονωμένων αρχείων, ολόκληρων φακέλων ή στόχευσης συγκεκριμένων επεκτάσεων αρχείων.

Εάν η χώρα του θύματος έχει μπλοκάρει το Telegram, το CodeRAT προσφέρει μια λειτουργία κατά του φίλτρου που δημιουργεί ένα ξεχωριστό κανάλι δρομολόγησης αιτημάτων που μπορεί να βοηθήσει στην παράκαμψη των blocks.

Ο συγγραφέας ισχυρίζεται επίσης ότι το malware μπορεί να παραμείνει μεταξύ των επανεκκινήσεων χωρίς να κάνει αλλαγές στο μητρώο των Windows, αλλά το SafeBreach δεν παρέχει λεπτομέρειες σχετικά με αυτήν τη δυνατότητα.

Δείτε επίσης: Phishing: Hackers κρύβουν malware σε εικόνα του James Webb

Το CodeRAT διαθέτει ισχυρές δυνατότητες που είναι πιθανό να προσελκύσουν άλλους εγκληματίες στον κυβερνοχώρο. Οι προγραμματιστές κακόβουλου λογισμικού αναζητούν πάντα κώδικα κακόβουλου λογισμικού που μπορεί εύκολα να μετατραπεί σε νέο «προϊόν» που θα αύξανε τα κέρδη τους.

Πηγή πληροφοριών: bleepingcomputer.com