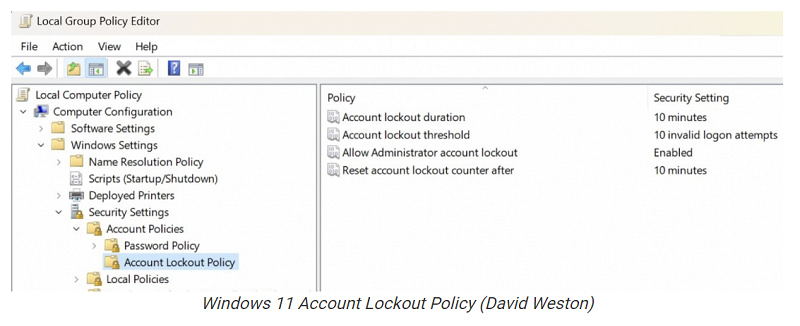

Οι πρόσφατες εκδόσεις των Windows 11 συνοδεύονται από την πολιτική Account Lockout Policy ενεργοποιημένη από προεπιλογή, η οποία θα κλειδώνει αυτόματα τους λογαριασμούς χρηστών (συμπεριλαμβανομένων των λογαριασμών διαχειριστή) μετά από 10 αποτυχημένες προσπάθειες σύνδεσης.

Η διαδικασία του account brute forcing απαιτεί συνήθως την εικασία των κωδικών πρόσβασης χρησιμοποιώντας αυτοματοποιημένα εργαλεία. Αυτή η τακτική είναι πλέον αποκλεισμένη από προεπιλογή στις πιο πρόσφατες εκδόσεις των Windows 11 (Insider Preview 22528.1000 και νεότερες) αν δεν εισάγετε τον σωστό κωδικό πρόσβασης 10 συνεχόμενες φορές.

“Οι εκδόσεις Win11 έχουν πλέον ένα DEFAULT account lockout policy για τον μετριασμό των RDP και άλλων brute force password vectors”, έγραψε την Πέμπτη ο David Weston, Αντιπρόεδρος της Microsoft για Enterprise και OS Security.

Όπως είπε ο Weston, το brute forcing credentials είναι μια δημοφιλής τακτική μεταξύ των απειλητικών παραγόντων για παραβίαση των συστημάτων των Windows μέσω του Remote Desktop Protocol (RDP) όταν δεν γνωρίζουν τους κωδικούς πρόσβασης του λογαριασμού.

Η χρήση των Windows Remote Desktop Services για την παραβίαση εταιρικών δικτύων είναι τόσο διαδεδομένη μεταξύ των εγκληματιών του κυβερνοχώρου που το FBI είπε ότι το RDP είναι υπεύθυνο για περίπου το 70-80% όλων των παραβιάσεων δικτύου που οδηγούν σε επιθέσεις ransomware.

Σε συνδυασμό με άλλες αλλαγές εστιασμένες στην ασφάλεια που ανακοίνωσε πρόσφατα η Microsoft, συμπεριλαμβανομένου του αυτόματου αποκλεισμού μακροεντολών του Office σε ληφθέντα έγγραφα και της επιβολής ελέγχου ταυτοποίησης πολλαπλών παραγόντων (MFA) στο Azure AD, η εταιρεία κλείνει σιγά-σιγά όλους τους φορείς εισόδου που χρησιμοποιούνται από χειριστές ransomware για παραβίαση δικτύων Windows και συστήματα.

Το Account Lockout Policy είναι διαθέσιμο και σε συστήματα Windows 10. Ωστόσο, δυστυχώς, δεν είναι ενεργοποιημένο από προεπιλογή, επιτρέποντας στους εισβολείς να εισέλθουν σε συστήματα Windows με εκτεθειμένες υπηρεσίες Remote Desktop Protocol (RDP).

Οι διαχειριστές μπορούν να διαμορφώσουν αυτήν την πολιτική στα Windows 10 στο Group Policy Management Console από το Computer Configuration\Policies\Windows Settings\Security Settings\Account Policies\Account Lockout Policy.

Αυτή είναι μια κρίσιμη βελτίωση ασφάλειας, καθώς πολλοί RDP servers, ειδικά αυτοί που χρησιμοποιούνται για να βοηθήσουν τους τηλεργαζόμενους να έχουν πρόσβαση σε εταιρικά assets, εκτίθενται απευθείας στο Διαδίκτυο, εκθέτοντας το δίκτυο των οργανισμών σε επιθέσεις όταν δεν έχουν ρυθμιστεί σωστά.

Για να βάλουμε τα πράγματα στη θέση τους, οι επιθέσεις που στοχεύουν υπηρεσίες RDP έχουν σημειώσει απότομη αύξηση τουλάχιστον από τα μέσα του 2016, ξεκινώντας με την αύξηση της δημοτικότητας των dark web marketplaces που πωλούν πρόσβαση RDP σε παραβιασμένα δίκτυα, σύμφωνα με έκθεση του FBI IC3 από το 2018.

Πηγή πληροφοριών: bleepingcomputer.com