Ομάδες hacking και ransomware απομακρύνονται από το Cobalt Strike μεταφερόμενοι στο νεότερο Brute Ratel post-exploitation toolkit για να αποφύγουν τον εντοπισμό από EDR και antivirus.

Οι εταιρικές ομάδες κυβερνοασφάλειας αποτελούνται συνήθως από υπαλλήλους που επιχειρούν να παραβιάσουν τα εταιρικά δίκτυα (κόκκινη ομάδα) και από αυτούς που αμύνονται ενεργά εναντίον τους (μπλε ομάδα). Στη συνέχεια, και οι δύο ομάδες μοιράζονται σημειώσεις μετά από δεσμεύσεις για την ενίσχυση της άμυνας στον κυβερνοχώρο ενός δικτύου.

Για χρόνια, ένα από τα πιο δημοφιλή εργαλεία στις εργασίες της κόκκινης ομάδας ήταν το Cobalt Strike, μια εργαλειοθήκη που επιτρέπει στους επιτιθέμενους να αναπτύξουν «beacons» σε παραβιασμένες συσκευές για να εκτελέσουν απομακρυσμένη επιτήρηση δικτύου ή να εκτελέσουν εντολές.

Δείτε επίσης: Apple: Το νέο Lockdown Mode θα προσφέρει προστασία έναντι spyware

Ενώ το Cobalt Strike είναι νόμιμο λογισμικό, οι φορείς απειλών μοιράζονται cracked εκδόσεις στο διαδίκτυο, καθιστώντας το ένα από τα πιο δημοφιλή εργαλεία που χρησιμοποιούνται από χάκερ και επιχειρήσεις ransomware για πλευρική εξάπλωση μέσω παραβιασμένων εταιρικών δικτύων.

Το 2020, ο Chetan Nayak, πρώην μέλος της κόκκινης ομάδας στο Mandiant και το CrowdStrike, κυκλοφόρησε το Brute Ratel Command and Control Center (BRc4) ως εναλλακτική λύση στο Cobalt Strike για penetration testing της κόκκινης ομάδας.

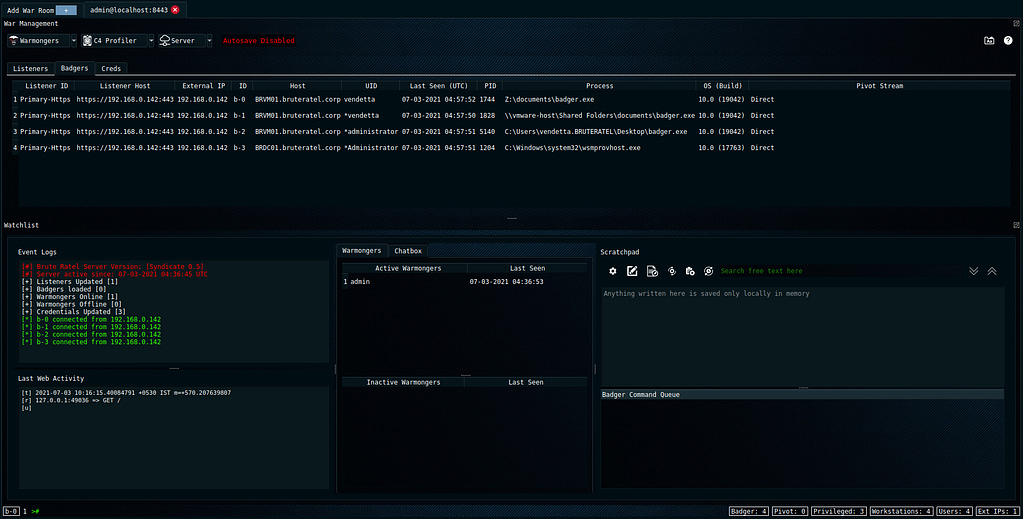

Όπως το Cobalt Strike, το Brute Ratel είναι ένα εργαλείο προσομοίωσης επίθεσης αντιπάλου που επιτρέπει στις κόκκινες ομάδες να αναπτύξουν «Badgers» (παρόμοια με τα beacons στο Cobalt Strike) σε απομακρυσμένους hosts. Αυτά τα badgers συνδέονται ξανά με τον Command and Control server του εισβολέα για να λάβουν εντολές για την εκτέλεση ή τη μετάδοση των αποτελεσμάτων των εντολών που εκτελέστηκαν προηγουμένως.

Σε μια νέα έκθεση από το Palo Alto Unit 42, οι ερευνητές εντόπισαν παράγοντες απειλών που απομακρύνονται από το Cobalt Strike και χρησιμοποιούν το Brute Ratel ως το εργαλείο επιλογής μετά την εκμετάλλευση.

Αυτή η αλλαγή στην τακτική είναι σημαντική καθώς το BRc4 έχει σχεδιαστεί για να αποφεύγει τον εντοπισμό από EDR και antivirus, με σχεδόν όλο το λογισμικό ασφαλείας να μην το εντοπίζει ως κακόβουλο όταν εντοπίζεται για πρώτη φορά.

«Αν και αυτό το εργαλείο κατάφερε να μείνει μακριά από τα φώτα της δημοσιότητας και παραμένει λιγότερο γνωστό από το Cobalt Strike, δεν είναι λιγότερο περίπλοκο», εξηγεί το Unit 42 στην αναφορά του.

«Αντίθετα, αυτό το εργαλείο είναι μοναδικά επικίνδυνο καθώς σχεδιάστηκε ειδικά για να αποφεύγει την ανίχνευση από δυνατότητες εντοπισμού και απόκρισης endpoint (EDR) και antivirus (AV). Η ικανότητά του αυτή, μπορεί να φανεί από την έλλειψη ανίχνευσης στο VirusTotal.»

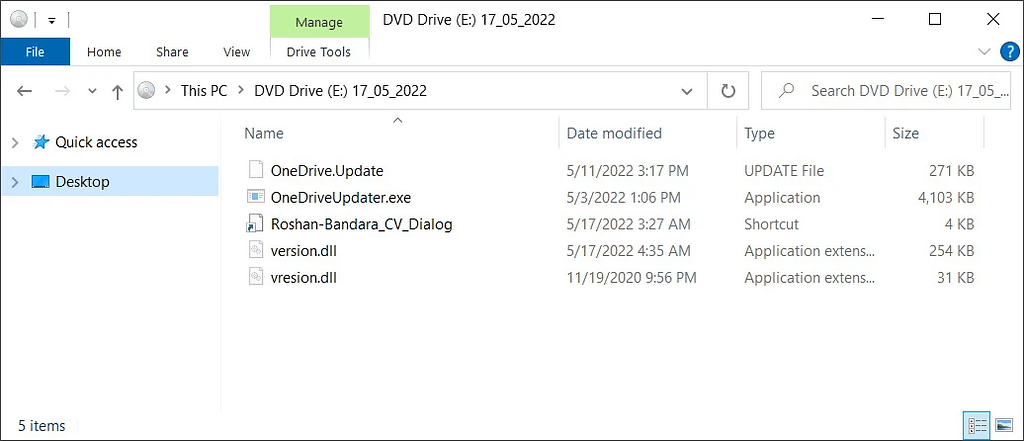

Σε επιθέσεις που υποπτεύεται ότι συνδέονται με τη ρωσική κρατική ομάδα hacking APT29 (γνωστή και ως CozyBear and Dukes), οι παράγοντες απειλών διανέμουν κακόβουλα ISO που φέρεται να περιέχουν ένα υποβληθέν βιογραφικό (CV).

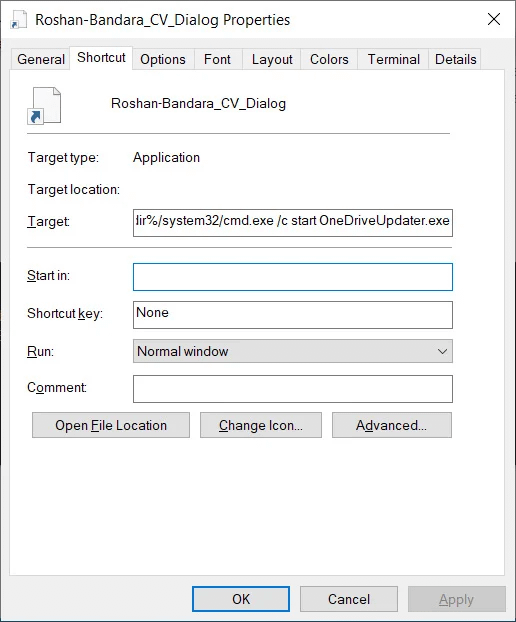

Ωστόσο, το αρχείο βιογραφικού «Roshan-Bandara_CV_Dialog» είναι στην πραγματικότητα μια συντόμευση των Windows που θα εκκινήσει το αρχείο OneDriveUpdater.exe, όπως φαίνεται στις ιδιότητες του αρχείου παρακάτω.

Ενώ το OneDriveUpdater.exe είναι ένα νόμιμο εκτελέσιμο αρχείο της Microsoft, το περιλαμβανόμενο version.dll που φορτώνεται από το πρόγραμμα έχει τροποποιηθεί ώστε να λειτουργεί ως φορτωτής για ένα Brute Ratel badger, το οποίο φορτώνεται στο process RuntimeBroker.exe.

Μόλις φορτωθεί το Brute Ratel badger, οι φορείς απειλής μπορούν να έχουν απομακρυσμένη πρόσβαση στην παραβιασμένη συσκευή για να εκτελέσουν εντολές και να εξαπλωθούν περαιτέρω στο δίκτυο που έχει πλέον παραβιαστεί.

Το Brute Ratel κοστίζει επί του παρόντος 2.500 $ ανά χρήστη για μια άδεια ενός έτους, με τους πελάτες να υποχρεούνται να δώσουν μια διεύθυνση email επιχείρησης και να επαληθευτούν πριν από την έκδοση άδειας.

Δείτε επίσης: Το OpenSSL κυκλοφορεί patch για σφάλμα υψηλής σοβαρότητας

«Αλλά λόγω της φύσης του λογισμικού, πουλάμε το προϊόν μόνο σε εγγεγραμμένες εταιρείες και ιδιώτες με επίσημη επαγγελματική διεύθυνση e-mail/Domain αφού επαληθεύσουμε την επιχείρηση και το ιστορικό εργασίας του ατόμου», εξηγεί η σελίδα τιμολόγησης Brute Ratel.

Καθώς πρόκειται για μια διαδικασία μη αυτόματης επαλήθευσης, εγείρει το ερώτημα πώς οι φορείς απειλών λαμβάνουν άδειες λογισμικού.

Ο προγραμματιστής του Brute Ratel, Chetan Nayak, είπε στο BleepingComputer ότι η άδεια χρήσης που χρησιμοποιήθηκε σε επιθέσεις που αναφέρθηκαν από το Unit 42 διέρρευσε από έναν δυσαρεστημένο υπάλληλο ενός από τους πελάτες του.

Καθώς τα payloads επιτρέπουν στον Nayak να δει σε ποιον έχουν άδεια, μπόρεσε να αναγνωρίσει και να ανακαλέσει την άδεια.

Ωστόσο, σύμφωνα με τον διευθύνοντα σύμβουλο της AdvIntel, Vitali Kremez, τα πρώην μέλη του ransomware Conti έχουν επίσης αρχίσει να αποκτούν άδειες δημιουργώντας ψεύτικες αμερικανικές εταιρείες για να περάσουν το σύστημα επαλήθευσης αδειών.

«Οι εγκληματίες πίσω από τις πρώην επιχειρήσεις ransomware Conti εξερεύνησαν testing kits πολλαπλών διεισδύσεων πέρα από τη χρήση του Cobalt Strike», είπε ο Kremez σε μια συνομιλία στο BleepingComputer.

«Σε μια συγκεκριμένη περίπτωση, απέκτησαν πρόσβαση στο Brute Ratel που χρησιμοποιήθηκε μετά την εκμετάλλευση σε στοχευμένες επιθέσεις από το BumbleBee loader. Ο απώτερος στόχος της χρήσης του Brute Ratel ήταν το framework μετά την εκμετάλλευση για πλευρική κίνηση και η επακόλουθη κρυπτογράφηση δικτύου μέσω ransomware payload.»

«Για να αποκτήσουν πρόσβαση στις άδειες Brute Ratel, οι φορείς απειλών δημιουργούν ψεύτικες αμερικανικές εταιρείες που χρησιμοποιούνται ως μέρος της διαδικασίας επαλήθευσης.»

Πηγή: bleepingcomputer.com