Οι ερευνητές ασφαλείας της Akamai ανακάλυψαν το Panchan, ένα νέο peer-to-peer botnet και τύπου worm SSH που εμφανίστηκε τον Μάρτιο του 2022 και έκτοτε παραβιάζει ενεργά τους Linux servers.

Το Panchan είναι εξουσιοδοτημένο με λειτουργίες τύπου worm SSH, όπως επιθέσεις dictionary και SSH key abuse για γρήγορη πλευρική κίνηση σε διαθέσιμα μηχανήματα στο παραβιασμένο δίκτυο.

Ταυτόχρονα, διαθέτει ισχυρές δυνατότητες αποφυγής ανίχνευσης, όπως η χρήση miners με χαρτογράφηση μνήμης και η δυναμική ανίχνευση της παρακολούθησης της διαδικασίας για την άμεση διακοπή του mining module.

Σύμφωνα με την Akamai, της οποίας οι αναλυτές εντόπισαν τη νέα απειλή και την ανέλυσαν σε μια αναφορά που κοινοποιήθηκε στο Bleeping Computer, ο πρωταγωνιστής της απειλής πίσω από αυτό το νέο έργο είναι πιθανότατα Ιάπωνας.

Η επιχείρηση Panchan

Το Panchan γράφτηκε σε Golang, μια ευέλικτη γλώσσα προγραμματισμού που διευκολύνει τη στόχευση διαφορετικών αρχιτεκτονικών συστημάτων.

Μολύνει νέους hosts εντοπίζοντας και χρησιμοποιώντας υπάρχοντα κλειδιά SSH ή brute-forcing usernames και κωδικούς πρόσβασης. Μετά την επιτυχία σε αυτό το στάδιο, δημιουργεί έναν κρυφό φάκελο για να κρυφτεί μέσα με το όνομα “xinetd”.

Τέλος, το κακόβουλο λογισμικό εκτελεί το binary και εκκινεί μια λειτουργία HTTPS POST σε ένα webhook Discord, το οποίο πιθανότατα χρησιμοποιείται για την παρακολούθηση του θύματος.

Για να εδραιωθεί το persistence, το κακόβουλο λογισμικό αντιγράφεται στο “/bin/systemd-worker” και δημιουργεί μια νέα υπηρεσία systemd για εκκίνηση μετά την επανεκκίνηση, ενώ μεταμφιέζεται ως νόμιμη υπηρεσία συστήματος.

Η επικοινωνία μεταξύ του botnet και του C2 δεν είναι κρυπτογραφημένη και χρησιμοποιεί τη θύρα TCP 1919. Τα configurations που αποστέλλονται στο malware αφορούν είτε το configuration του miner είτε την ενημέρωση της peer list.

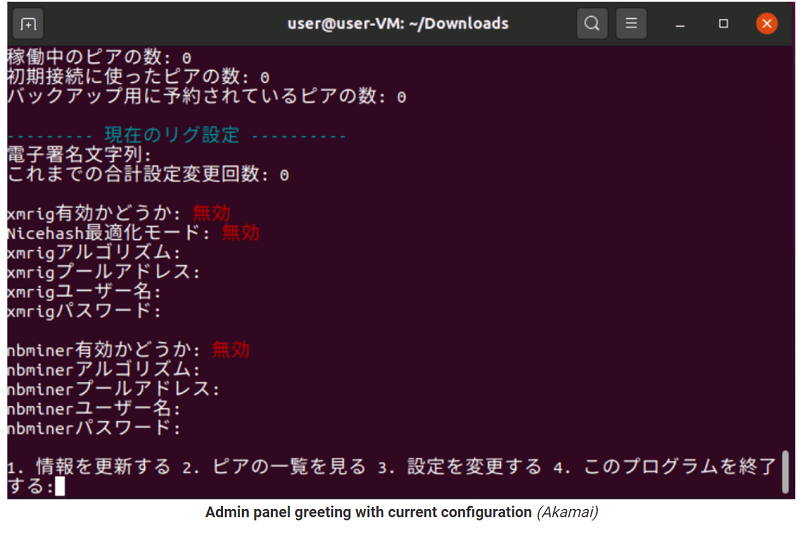

Το malware διαθέτει και ένα “godmode”, ένα admin panel το οποίο μπορεί να προσπελαστεί χρησιμοποιώντας ένα ιδιωτικό κλειδί.

Η Akamai τροποποίησε το πρόγραμμα για να καταργήσει αυτό το μέτρο ασφαλείας και διαπίστωσε ότι το admin panel διαθέτει configuration overview, host status, peer stats και ρυθμίσεις εξόρυξης, ενώ παρέχει και επιλογές ενημέρωσης στους χειριστές.

Τα miner binaries, xmrig και nbhash, είναι χωρίς αρχεία, αποκωδικοποιούνται από τη μορφή base64 και εκτελούνται κατά τη διάρκεια του χρόνου εκτέλεσης στη μνήμη, επομένως δεν αγγίζουν ποτέ το δίσκο.

Το Panchan χρησιμοποιεί το NiceHash για τα mining pools και τα πορτοφόλια της, επομένως οι αναλυτές της Akamai δεν μπορούσαν να εντοπίσουν τις συναλλαγές ή να εκτιμήσουν το μέγεθος της λειτουργίας εξόρυξης, το κέρδος κ.λπ., καθώς δεν βρίσκονται σε δημόσιο blockchain.

Το malware διαθέτει και ένα σύστημα anti-kill που ανιχνεύει τα σήματα τερματισμού της διαδικασίας και τα αγνοεί, εκτός εάν το SIGKILL δεν αντιμετωπίζεται.

Στόχοι και αντίκτυπος

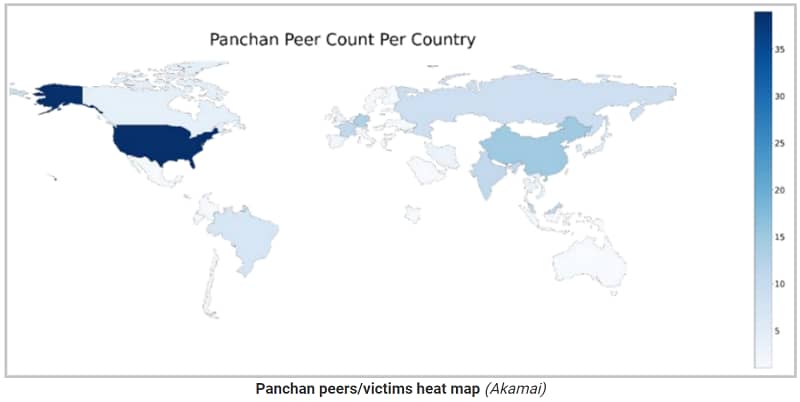

Η Akamai αναμόρφωσε το malware για να το χαρτογραφήσει και βρήκε 209 παραβιασμένα συστήματα, 40 από τα οποία είναι ενεργά αυτήν τη στιγμή.

Τα περισσότερα από τα θύματα είναι στον τομέα της εκπαίδευσης, πιθανώς επειδή ταιριάζει με τις μεθόδους εξάπλωσης του Panchan και διευκολύνει την ταχεία ανάπτυξή του.

Η κακή υγιεινή του κωδικού πρόσβασης και η υπερβολική κοινή χρήση κλειδιών SSH για την εξυπηρέτηση διεθνών ακαδημαϊκών ερευνητικών συνεργασιών δημιουργούν τις ιδανικές συνθήκες για τον πολλαπλασιασμό του botnet.

Αυτή η υπόθεση υποστηρίζεται περαιτέρω από ευρήματα μολυσμένων clusters πανεπιστημίων στην Ισπανία, την Ταϊβάν και το Χονγκ Κονγκ.

Πηγή πληροφοριών: bleepingcomputer.com