Για δεύτερη φορά μέσα σε λιγότερο από ένα χρόνο, η πλατφόρμα Travis CI για ανάπτυξη και δοκιμή λογισμικού εξέθεσε δεδομένα χρηστών που περιέχουν authentication tokens που θα μπορούσαν να δώσουν πρόσβαση σε λογαριασμούς προγραμματιστών στο GitHub, τα Amazon Web Services και το Docker Hub.

Οι ερευνητές της Aqua Security ανακάλυψαν ότι «δεκάδες χιλιάδες user tokens» εκτίθενται μέσω του Travis CI API που προσφέρουν πρόσβαση σε περισσότερα από 770 εκατομμύρια logs με διάφορους τύπους credentials που ανήκουν σε χρήστες free tier.

Δείτε επίσης: Νέα επίθεση side-channel Hertzbleed επηρεάζει Intel και AMD CPU

Απαρίθμηση αριθμών log

Κατά τη διερεύνηση πιθανών κινδύνων ασφαλείας από τη χρήση υπηρεσιών continuous integration (CI), οι ερευνητές εστίασαν στην πλατφόρμα Travis και ανακάλυψαν ένα API call που επέτρεπε την ανάκτηση των logs σε καθαρό κείμενο κατά τη χρήση του σωστού αριθμού καταγραφής.

Οι ερευνητές διαπίστωσαν ότι η Travis CI δεν επέβαλε επαρκείς προστασίες για τα log numbers και ήταν σε θέση να εκτελέσει ένα enumeration script για να ανακτήσει τα strings «από το μηδέν στο άπειρο».

Οι ερευνητές βρήκαν ένα δεύτερο API call σε ένα τεκμηριωμένο σύστημα API που επέτρεπε την πρόσβαση σε ένα άλλο σύνολο από clear text logs που προηγουμένως δεν ήταν διαθέσιμα.

Δείτε επίσης: Η Cloudflare μετρίασε μια επίθεση HTTPS DDoS που έσπασε ρεκόρ

Χρησιμοποιώντας τις δύο μεθόδους, οι ερευνητές της Aqua Security λένε ότι κατάφεραν να βρουν logs που χρονολογούνται μεταξύ Ιανουαρίου 2013 και Μαΐου 2022. Προσδιόρισαν ότι το εύρος των valid logs ήταν μεταξύ 4,2 και 774 εκατομμυρίων.

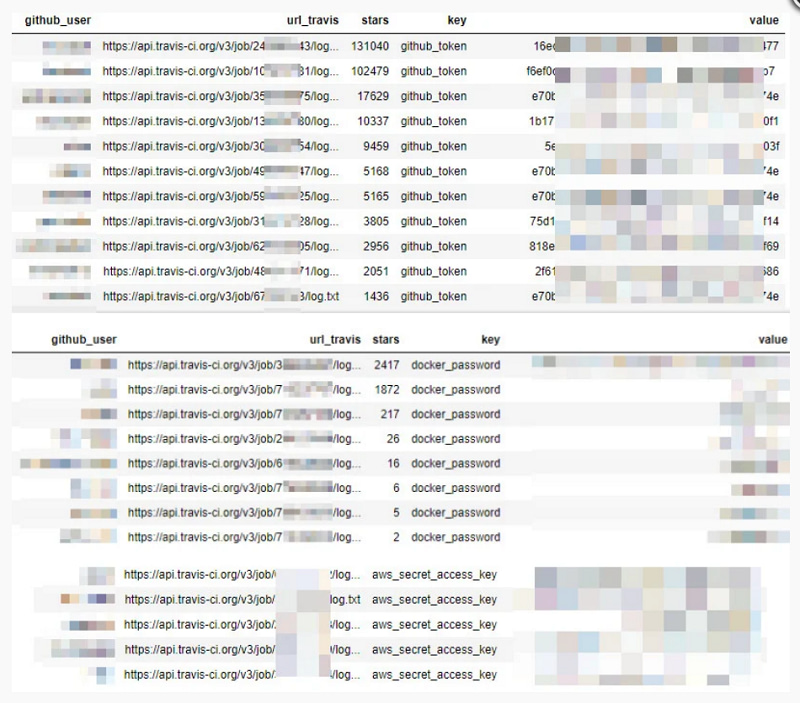

Αφού ανέλυσαν ένα δείγμα 8 εκατομμυρίων logs, οι ερευνητές βρήκαν περίπου 73.000 ευαίσθητα strings με τη μορφή tokens, μυστικών και διαφόρων credentials που σχετίζονται με υπηρεσίες cloud όπως το GitHub, το Amazon Web Services (AWS) και το Docker Hub.

Η Aqua Security σημειώνει ότι ορισμένα από τα δεδομένα στα “historic logs” ήταν obfuscated. Ωστόσο, η προσπάθεια ήταν ανεπαρκής, λένε οι ερευνητές, καθώς το Travis CI επιτρέπει στους προγραμματιστές να χρησιμοποιούν διάφορα naming conventions για ευαίσθητες πληροφορίες.

Η Aqua Security μοιράστηκε τα ευρήματά της με την Travis CI ελπίζοντας για μια λύση. Ωστόσο, η υπηρεσία CI απάντησε ότι το ζήτημα ήταν “by design” και άφησε τα δεδομένα εκτεθειμένα.

Δείτε επίσης: BlackCat: Δημιουργεί ιστότοπο αναζήτησης κλεμμένων δεδομένων

Η έκθεση των user logs φαίνεται να είναι ένα επαναλαμβανόμενο πρόβλημα για την Travis CI, καθώς οι αναφορές σχετικά με αυτόν τον τύπο κινδύνου έχουν δημοσιευτεί το 2015, το 2019 και το 2021.

Πηγή πληροφοριών: bleepingcomputer.com