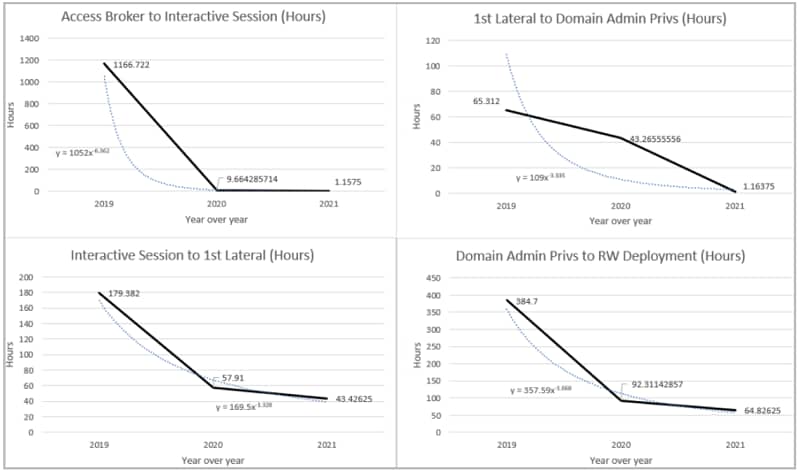

Η διάρκεια των επιθέσεων ransomware το 2021 ήταν κατά μέσο όρο 92,5 ώρες (3,8 ημέρες), μετρούμενη από την αρχική πρόσβαση στο δίκτυο έως την ανάπτυξη payload. Το 2020, οι χειριστές ransomware ξόδεψαν κατά μέσο όρο 230 ώρες για να ολοκληρώσουν τις επιθέσεις τους και 1637,6 ώρες το 2019.

Αυτή η αλλαγή αντικατοπτρίζει μια πιο βελτιωμένη προσέγγιση που αναπτύχθηκε σταδιακά με τα χρόνια για να καταστήσει τις δραστηριότητες μεγάλης κλίμακας πιο κερδοφόρες.

Ταυτόχρονα, οι βελτιώσεις στην απόκριση περιστατικών και στην ανίχνευση απειλών ανάγκασαν τους απειλητικούς φορείς να κινηθούν πιο γρήγορα, αφήνοντας τους αμυνόμενους με μικρότερο περιθώριο αντίδρασης.

Δείτε επίσης: Κόστα Ρίκα: Η υπηρεσία δημόσιας υγείας χτυπήθηκε από το ransomware Hive

Από access broker έως encryption

Τα δεδομένα συλλέχθηκαν από ερευνητές της ομάδας X-Force της IBM από περιστατικά που αναλύθηκαν το 2021. Παρατήρησαν επίσης μια στενότερη συνεργασία μεταξύ των initial access brokers και των χειριστών ransomware.

Στο παρελθόν, οι network access brokers ενδέχεται να περίμεναν πολλές ημέρες ή ακόμη και εβδομάδες πριν βρουν έναν αγοραστή για την πρόσβαση στο δίκτυό τους.

Δείτε επίσης: Το Magniber ransomware στοχεύει τώρα μηχανήματα με Windows 11

Επιπλέον, ορισμένες συμμορίες ransomware πλέον έχουν άμεσο έλεγχο στον αρχικό φορέα μόλυνσης, όπως για παράδειγμα η Conti που ανέλαβε τη λειτουργία κακόβουλου λογισμικού TrickBot.

Το κακόβουλο λογισμικό που παραβιάζει τα εταιρικά δίκτυα αξιοποιείται γρήγορα για να επιτρέψει τα post-exploitation στάδια της επίθεσης, μερικές φορές ολοκληρώνοντας τους στόχους του σε λίγα λεπτά.

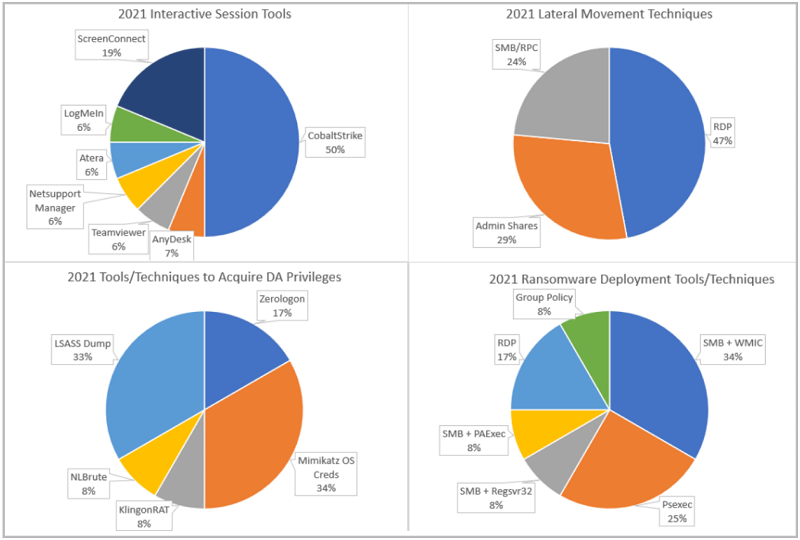

Όσον αφορά τα εργαλεία και τις μεθόδους που χρησιμοποιούν οι φορείς ransomware, το Cobalt Strike είναι συνηθισμένο για διαδραστικές συνεδρίες, το RDP για πλευρική κίνηση, το Mimikatz και το LSASS dump για τα credentials και το SMB + WMIC και το Psexec είναι συνήθως USD για την ανάπτυξη payloads στους network hosts.

Ταχύτερη ανίχνευση! Είναι όμως αρκετή;

Η απόδοση των συστημάτων ανίχνευσης και απόκρισης απειλών το 2021 βελτιώθηκε από το 2019, αλλά αυτό δεν ήταν αρκετό, λένε οι ερευνητές.

Η πιο εντυπωσιακή εξέλιξη σε αυτόν τον τομέα είναι οι λύσεις endpoint detection. Το 2019, μόνο το 8% των στοχευόμενων οργανισμών είχε τέτοια ικανότητα, ενώ το 2021, το ποσοστό αυτό αυξήθηκε στο 36%.

Όσον αφορά τις ειδοποιήσεις που παράγονται από εργαλεία ασφαλείας, τα δεδομένα της IBM X-Force δείχνουν ότι το 42% των οργανισμών που δέχθηκαν επίθεση προειδοποιήθηκαν έγκαιρα το 2019. Πέρυσι, ειδοποιήσεις παραδόθηκαν στο 64% των περιπτώσεων εισβολής στο δίκτυο.

Ενώ αυτά τα στοιχεία δείχνουν μια σταδιακή βελτίωση στον εντοπισμό, εξακολουθεί να υπάρχει ένα σημαντικό κενό που μπορούν να επωφεληθούν οι απειλητικοί φορείς.

Δείτε επίσης: Clop ransomware: Επιστρέφει δυναμικά-Πάνω από 20 θύματα σε ένα μήνα

Συμπεράσματα

Παρά τις βελτιώσεις στην άμυνα, το ransomware συνεχίζει να αποτελεί σημαντική απειλή καθώς οι φορείς υιοθέτησαν μια ιδιαίτερα στοχευμένη προσέγγιση και στράφηκαν στο χειροκίνητο hacking για να μετακινηθούν μέσα στο δίκτυο του θύματος και να διατηρήσουν χαμηλό προφίλ μέχρι το τελικό στάδιο της επίθεσης, την κρυπτογράφηση του συστήματος.

Επίσης, ο χρόνος της κρυπτογράφησης συνεχώς βελτιώνεται. Μόλις ξεκινήσει, σε πολλές περιπτώσεις είναι πολύ δύσκολο να σταματήσετε την διαδικασία πριν προκληθεί σημαντική ζημιά.

Πηγή πληροφοριών: bleepingcomputer.com