Για περίπου μισό χρόνο, εταιρικοί λογαριασμοί email που ανήκαν σε περισσότερους από 100 υπαλλήλους του Εθνικού Συστήματος Υγείας (NHS) στο Ηνωμένο Βασίλειο, χρησιμοποιούνταν για αποστολή phishing emails, που στόχευαν, μεταξύ άλλων, στην κλοπή Microsoft credentials.

Καθώς φαίνεται, οι εγκληματίες του κυβερνοχώρου κατάφεραν να παραβιάσουν τους λογαριασμούς email των υπαλλήλων του NHS και άρχισαν να τους χρησιμοποιούν για phishing επιθέσεις. Αυτό ξεκίνησε τον περασμένο Οκτώβριο και συνεχίστηκε τουλάχιστον μέχρι τον Απρίλιο του 2022.

Δείτε επίσης: Phishing emails στοχεύουν χρήστες Twitter με “επαληθευμένα” accounts

Σύμφωνα με ερευνητές της εταιρείας INKY, που ασχολείται με την ασφάλεια του email, οι επιτιθέμενοι έστειλαν περισσότερα από χίλια phishing emails από λογαριασμούς email υπάλληλων του NHS. Οι παραβιασμένοι λογαριασμοί ανήκαν σε υπαλλήλους στην Αγγλία και τη Σκωτία.

Οι ερευνητές παρακολούθησαν τα phishing μηνύματα τα οποία προέρχονταν από δύο διευθύνσεις IP του NHS και παραδόθηκαν από λογαριασμούς email 139 υπαλλήλων του Εθνικού Συστήματος Υγείας. Η INKY εντόπισε 1.157 phishing emails από τις δύο διευθύνσεις. Ωστόσο, το πραγματικό εύρος της επίθεσης δεν είναι γνωστό, καθώς οι αναλυτές εντόπισαν τα συγκεκριμένα emails σε δικούς τους πελάτες μόνο.

“Το NHS επιβεβαίωσε ότι οι δύο διευθύνσεις ήταν relays εντός του συστήματος αλληλογραφίας [NHSMail] που χρησιμοποιούνταν για μεγάλο αριθμό λογαριασμών“, ανέφεραν οι ερευνητές της INKY στην έκθεσή τους.

Στις περισσότερες περιπτώσεις, τα phishing emails έστελναν ψεύτικες ειδοποιήσεις για παράδοση νέων εγγράφων που συνδέονταν με phishing σελίδες, οι οποίες ζητούσαν από τα θύματα να εισαγάγουν Microsoft credentials.

Δείτε επίσης: F5: Κρίσιμο bug BIG-IP RCE επιτρέπει το takeover της συσκευής

Οι επιτιθέμενοι προσπαθούσαν να κάνουν τα email πολύ πειστικά, προσθέτοντας και το confidentiality disclaimer του NHS στο κάτω μέρος του μηνύματος.

Οι ερευνητές της INKY βρήκαν και άλλα phishing emails που υποδύονταν επωνυμίες όπως η Adobe και η Microsoft προσθέτοντας τα λογότυπα των εταιρειών.

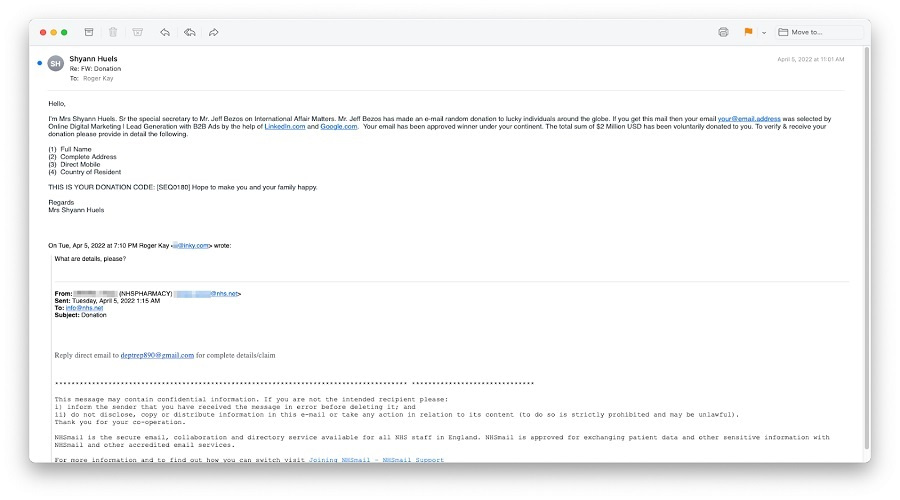

Σε άλλες περιπτώσεις, οι επιτιθέμενοι έλεγαν στα θύματα για μια υποτιθέμενη δωρεά, αλλά το θύμα θα έπρεπε να δώσει προσωπικά στοιχεία (π.χ. πλήρες όνομα και διεύθυνση, αριθμός κινητού τηλεφώνου) για να λάβει τα κεφάλαια. Η απάντηση στο μήνυμα επέστρεψε μια απάντηση από κάποιον που χρησιμοποιούσε το όνομα Shyann Huels και ανέφερε ότι ήταν “ο ειδικός γραμματέας του κ. Jeff Bezos για θέματα διεθνών υποθέσεων”.

Το ίδιο όνομα και το ίδιο μήνυμα έχουν εμφανιστεί σε απάτες στις αρχές Απριλίου.

Οι ερευνητές της INKY έχουν ενημερώσει το NHS για τα phishing emails που στέλνονται από παραβιασμένους λογαριασμούς των υπαλλήλων. Η βρετανική υπηρεσία έλαβε αμέσως μέτρα και αντιμετώπισε τον κίνδυνο μετά τα μέσα Απριλίου, αν και κάποια άτομα λαμβάνουν ακόμα κακόβουλα μηνύματα.

Δείτε επίσης: Cisco: Επιδιορθώνει σφάλματα NFVIS που έδιναν πρόσβαση root

Ο Roger Kay, Αντιπρόεδρος Στρατηγικής Ασφαλείας της INKY, τονίζει ότι αυτές οι phishing καμπάνιες δεν είναι αποτέλεσμα παραβίασης του email server του NHS “αλλά λογαριασμών που μάλλον έχουν παραβιαστεί μεμονωμένα”.

Αυτή η phishing εκστρατεία δείχνει για άλλη μια φορά πόσο σημαντικό είναι να είμαστε προσεκτικοί με τα emails που λαμβάνουμε, ειδικά όταν περιέχουν κάποιο σύνδεσμο ή συνημμένο αρχείο.

Πηγή: www.bleepingcomputer.com