Η Armis ανακάλυψε πέντε ευπάθειες στην υλοποίηση των επικοινωνιών TLS σε πολλαπλά μοντέλα switches Aruba και Avaya. Τα τρωτά σημεία προέρχονται από ένα παρόμοιο ελάττωμα σχεδιασμού που εντοπίστηκε στα τρωτά σημεία TLStorm (που ανακαλύφθηκαν νωρίτερα μέσα στην χρονιά από την Armis) και επεκτείνουν την εμβέλεια του TLStorm σε δυνητικά εκατομμύρια πρόσθετες συσκευές υποδομής δικτύου εταιρικής ποιότητας.

Δείτε επίσης: Η ομάδα ransomware REvil επέστρεψε με εκδικητικές διαθέσεις

Οι ερευνητές ασφαλείας ανακάλυψαν πέντε ευπάθειες σε εξοπλισμό δικτύου από την Aruba (ιδιοκτησία της HP) και την Avaya (ιδιοκτησία της ExtremeNetworks), που θα μπορούσαν να επιτρέψουν σε κακόβουλους φορείς να εκτελούν εξ αποστάσεως κώδικα στις συσκευές.

Η ζημιά που προκαλείται από μια επιτυχημένη επίθεση κυμαίνεται από παραβίαση δεδομένων και πλήρη ανάληψη συσκευής έως πλευρική κίνηση και υπερισχύουσες άμυνες κατάτμησης δικτύου.

Ερευνητές ασφαλείας από την εταιρεία κυβερνοασφάλειας Armis που ειδικεύονται σε συνδεδεμένες συσκευές ονόμασαν το vulnerability set “TLStorm 2.0”, καθώς η ανακάλυψη ανήκει στην ίδια κατηγορία ζητημάτων με την κακή χρήση της βιβλιοθήκης NanoSSL TLS, την οποία ανέφεραν σε δημοφιλή μοντέλα APC UPS.

Δείτε επίσης: Sixt: Η εταιρεία ενοικίασης αυτοκινήτων υπέστη κυβερνοεπίθεση

Οι αναλυτές διαπίστωσαν ότι οι συσκευές από άλλους προμηθευτές έχουν πανομοιότυπους κινδύνους ασφάλειας και παρείχαν μια λίστα με τα επηρεαζόμενα προϊόντα:

- Avaya ERS3500

- Avaya ERS3600

- Avaya ERS4900

- Avaya ERS5900

- Aruba 5400R Series

- Aruba 3810 Series

- Aruba 2920 Series

- Aruba 2930F Series

- Aruba 2930M Series

- Aruba 2530 Series

- Aruba 2540 Series

Εξωτερικές βιβλιοθήκες σε switches

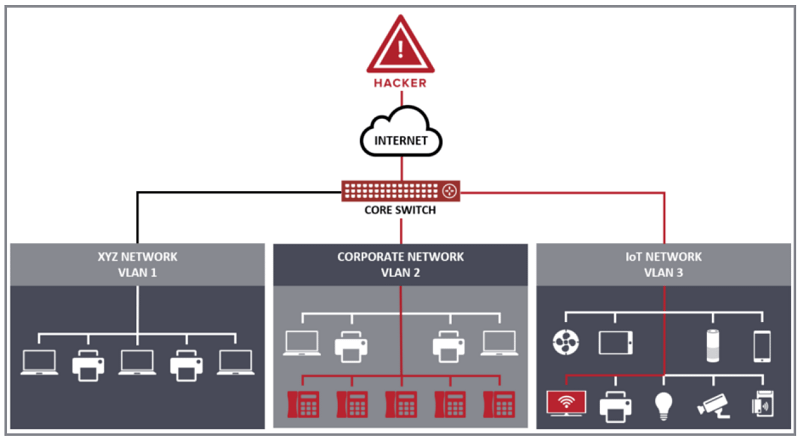

Τα network switches είναι κοινά elements στα εταιρικά δίκτυα, βοηθώντας στην επιβολή τμηματοποίησης, μια πρακτική ασφάλειας που είναι θεμελιώδης για τα μεγαλύτερα περιβάλλοντα.

Ο ρόλος τους είναι να λειτουργούν ως network bridge, συνδέοντας συσκευές στο δίκτυο και χρησιμοποιώντας το packet switching και διευθύνσεις MAC για λήψη και προώθηση δεδομένων στη συσκευή προορισμού.

Η χρήση εξωτερικών βιβλιοθηκών είναι συχνά μια βολική και οικονομική λύση, αλλά μερικές φορές αυτό συνοδεύεται από σφάλματα εφαρμογής και ζητήματα ασφάλειας.

Αυτή η πρακτική παρακινεί τους χάκερ να ψάξουν σε αυτά τα μικροσκοπικά δομικά στοιχεία για να βρουν δυνητικά εκμεταλλεύσιμα ελαττώματα.

Στην περίπτωση του TLStorm 2.0, η αιτία του προβλήματος είναι ότι ο κώδικας “glue logic” που χρησιμοποιείται από τους προμηθευτές δεν συμμορφώνεται με τις οδηγίες NanoSSL, οδηγώντας σε πιθανή RCE (απομακρυσμένη εκτέλεση κώδικα).

Δείτε επίσης: Η υπηρεσία αναμετάδοσης SMTP Google στέλνει phishing emails

Στην Aruba, το NanoSSL χρησιμοποιείται για τον authentication server Radius και για το σύστημα captive portal. Ο τρόπος με τον οποίο έχει εφαρμοστεί μπορεί να οδηγήσει σε heap overflows των attacker data, τα οποία παρακολουθούνται ως CVE-2022-23677 και CVE-2022-23676.

Στο Avaya, η υλοποίηση της βιβλιοθήκης εισάγει τρία ελαττώματα, ένα heap overflow ανασυγκρότησης TLS (CVE-2022-29860), ένα heap overflow ανάλυσης κεφαλίδας HTTP (CVE-2022-29861) και ένα heap overflow διαχείρισης αιτημάτων HTTP POST.

Τα προβλήματα προκύπτουν από την έλλειψη ελέγχων σφαλμάτων, τα βήματα επικύρωσης που λείπουν και τους ακατάλληλους ελέγχους boundary.

Αυτά τα ζητήματα δεν βρίσκονται στην ίδια τη βιβλιοθήκη αλλά στον τρόπο που την υλοποίησε ο προμηθευτής.

Σενάρια επίθεσης

Η Armis παρουσιάζει δύο βασικά σενάρια εκμετάλλευσης που επιτρέπουν τη διαφυγή ενός captive portal ή τη διάρρηξη της τμηματοποίησης του δικτύου, τα οποία ανοίγουν τον δρόμο σε κυβερνοεπιθέσεις υψηλού αντίκτυπου.

Στο σενάριο του captive portal, ο εισβολέας έχει πρόσβαση στην ιστοσελίδα ενός περιορισμένου πόρου δικτύου που απαιτεί έλεγχο ταυτότητας, πληρωμή ή κάποια άλλη μορφή access token. Αυτά τα captive portals βρίσκονται συνήθως σε δίκτυα ξενοδοχείων, αεροδρόμια και επιχειρηματικά κέντρα.

Με το exploiting του TLStorm 2.0, ο εισβολέας μπορεί να εκτελέσει κώδικα εξ αποστάσεως στο switch, παρακάμπτοντας τους περιορισμούς του captive portal ή ακόμα και απενεργοποιώντας το εντελώς.

Στο δεύτερο σενάριο, ένας εισβολέας μπορεί να χρησιμοποιήσει τα τρωτά σημεία για να σπάσει την τμηματοποίηση του δικτύου και να αποκτήσει πρόσβαση σε οποιοδήποτε τμήμα του δικτύου πληροφορικής, περιστρέφοντας ελεύθερα από τον χώρο “guest” στο τμήμα “corporate”.

Αποκατάσταση

Η Armis ενημέρωσε την Aruba και την Avaya για τα τρωτά σημεία του TLStorm 2.0 πριν από τρεις μήνες και συνεργάστηκε μαζί τους σε τεχνικό επίπεδο.

Οι αναλυτές απειλών είπαν στο BleepingComputer ότι οι πελάτες που επηρεάστηκαν έχουν ειδοποιηθεί και έχουν εκδοθεί ενημερώσεις κώδικα που αντιμετωπίζουν τα περισσότερα από τα τρωτά σημεία.

Πηγή πληροφοριών: bleepingcomputer.com