Το Nimbuspwn Linux θα μπορούσε να επιτρέψει στους χάκερ να αποκτήσουν δικαιώματα σε συστήματα Linux για να αναπτύξουν κακόβουλο λογισμικό που κυμαίνεται από backdoors έως ransomware.

Οι ερευνητές ασφαλείας της Microsoft αποκάλυψαν τα ζητήματα σε μια έκθεση σήμερα, σημειώνοντας ότι οι εισβολείς μπορούν να συνδεθούν μεταξύ τους για να επιτύχουν δικαιώματα root σε ένα ευάλωτο σύστημα.

Οι ευπάθειες Nimbuspwn, που σημειώθηκαν με τις ονομασίες CVE-2022-29799 και CVE-2022-29800, ανακαλύφθηκαν στο networkd-dispatcher, ένα στοιχείο που στέλνει την κατάσταση σύνδεσης διαδικτύου σε μηχανές Linux. Η ανακάλυψη των ζητημάτων ξεκίνησε με την «ακρόαση μηνυμάτων στο δίαυλο συστήματος», κάτι που ώθησε τους ερευνητές να επανεξετάσουν τη ροή κώδικα για το networkd-dispatcher.

Δείτε επίσης: Ο πρώτος υπολογιστής Linux της Razer έφτασε, αλλά όχι για gaming

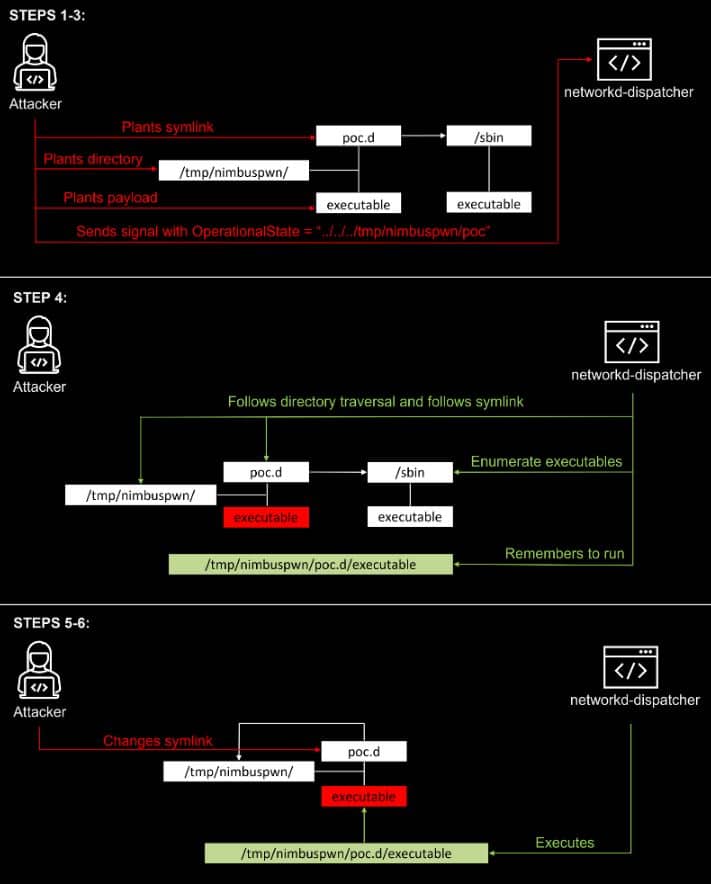

Οι ευπάθειες Nimbuspwn αναφέρονται σε ζητήματα directory traversal, symlink race και time-of-check-time-of-use (TOCTOU) race, εξήγησε κατά την έκθεση ο ερευνητής της Microsoft, Jonathan Bar Or.

Μια παρατήρηση που κέντρισε το ενδιαφέρον ήταν ότι το networkd-dispatcher daemon λειτουργούσε κατά την εκκίνηση με δικαιώματα root στο σύστημα. Ο ερευνητής παρατήρησε ότι το daemon χρησιμοποίησε μια μέθοδο που ονομάζεται «_run_hooks_for_state» για να ανακαλύψει και να εκτελέσει scripts ανάλογα με την κατάσταση του δικτύου που ανιχνεύτηκε. Η λογική που εφαρμόζεται από το «_run_hooks_for_state» περιλαμβάνει την χρήση εκτελέσιμων scripts που ανήκουν στον χρήστη root και τη root ομάδα που βρίσκονται στην τοποθεσία «/etc/networkd-dispatcher/.d». Εκτελεί κάθε script στην παραπάνω τοποθεσία χρησιμοποιώντας τη διαδικασία που ονομάζεται subprocess.Popen ενώ παρέχει προσαρμοσμένες μεταβλητές.

Η αναφορά της Microsoft εξηγεί ότι το «_run_hooks_for_state» έχει πολλές ευπάθειες:

- Directory Traversal (CVE-2022-29799): Καμία από τις λειτουργίες της ροής δεν καθαρίζει το OperationalState ή το AdministrativeState. Οι καταστάσεις αυτές, χρησιμοποιούνται για τη δημιουργία της διαδρομής του script, επομένως μια κατάσταση θα μπορούσε να περιέχει μοτίβα διέλευσης καταλόγου (π.χ. ../../) για να διαφύγει από τον βασικό κατάλογο «/etc/networkd-dispatcher».

- Symlink race: Τόσο η ανακάλυψη script όσο και η subprocess.Popen ακολουθούν συμβολικούς συνδέσμους.

- Time-of-check-time-of-use (TOCTOU) race condition (CVE-2022-29800): υπάρχει συγκεκριμένος χρόνος μεταξύ της εύρεσης των scripts και της εκτέλεσης τους. Ένας εισβολέας μπορεί να κάνει κατάχρηση αυτής της ευπάθειας αντικαθιστώντας scripts τα οποία το networkd-dispatcher ανιχνεύει ότι ανήκουν στο root ενώ δεν ανήκουν.

Ένας εισβολέας με χαμηλά δικαιώματα στο σύστημα θα μπορούσε να συνδέσει τις παραπάνω ευπάθειες για να κλιμακωθεί σε δικαιώματα root. Μια επισκόπηση των βημάτων για την επιτυχή εκμετάλλευση της ευπάθειας παρουσιάζεται στην παρακάτω εικόνα, η οποία καλύπτει τρία στάδια της επίθεσης:

Ο Bar Or σημειώνει ότι για να υπερνικηθεί το TOCTOU race απαιτείται η εμφύτευση πολλών αρχείων. Το πείραμά του να εφαρμόσει ένα προσαρμοσμένο exploit, πέτυχε μετά από τρεις προσπάθειες.

Η επιτυχής εκμετάλλευση των ευπαθειών Nimbuspwn είναι εφικτή όταν ο κώδικας εκμετάλλευσης έχει αποκτήσει ένα όνομα στον δίαυλο σε μια υπηρεσία ή διαδικασία με υψηλά δικαιώματα.

Ο ερευνητής ανέφερε ότι υπάρχουν πολλά περιβάλλοντα όπου αυτό είναι εφικτό, συμπεριλαμβανομένου του Linux Mint όπου «η υπηρεσία systemd-networkd που κανονικά κατέχει το όνομα διαύλου org.freedesktop.Network1 (που χρησιμοποιείται στην έρευνα) δεν ξεκινά κατά την εκκίνηση από προεπιλογή». Επιπλέον, ο Bar Or βρήκε πρόσθετες «διεργασίες που εκτελούνται σαν να τις αξιιοποιεί ο χρήστης του systemd-network» οι οποίες εκτελούσαν αυθαίρετο κώδικα από εγγράψιμες θέσεις στον κόσμο: π.χ. πολλά gpgv plugins (εκκινούν όταν το apt-get εγκαθίσταται ή αναβαθμίζεται), το Erlang Port Mapper Daemon (epmd) το οποίο επιτρέπει την εκτέλεση αυθαίρετου κώδικα σε ορισμένα scripts.

Διαβάστε επίσης: Βρέθηκε σοβαρή ευπάθεια στο IPsec του Linux – και διορθώθηκε

Ο Clayton Craft, ο συντηρητής του networkd-dispatcher έχει αναπτύξει τις απαραίτητες ενημερώσεις που αντιμετωπίζουν τις ευπάθειες του Nimbuspwn.

Συνιστάται στους χρήστες Linux να επιδιορθώσουν τα συστήματά τους μόλις γίνουν διαθέσιμες οι ενημερώσεις κώδικα για το λειτουργικό τους σύστημα.

Πηγή: bleepingcomputer.com