Μια ειδοποίηση από την Υπηρεσία Υποδομής και Ασφάλειας Κυβερνοασφάλειας των ΗΠΑ (CISA) προειδοποιεί ότι οι απειλητικοί φορείς εκμεταλλεύονται τρωτά σημεία στο εργαλείο ανοιχτού κώδικα Zabbix για την παρακολούθηση δικτύων, server, εικονικών μηχανών και υπηρεσιών cloud.

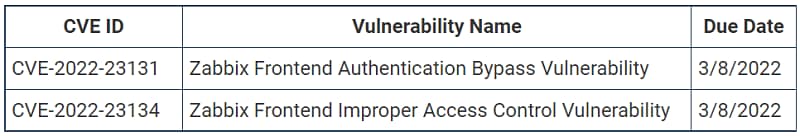

Ο οργανισμός ζητά από τις ομοσπονδιακές υπηρεσίες να διορθώσουν τυχόν servers Zabbix έναντι ζητημάτων ασφαλείας που εντοπίζονται ως CVE-2022-23131 και CVE-2022-23134, για να αποφευχθεί ο «σημαντικός κίνδυνος» από κακόβουλους φορείς του κυβερνοχώρου.

Δείτε επίσης: Ransomware που χτύπησε την Ουκρανία χρησιμοποιείται ως δόλωμα

Η ίδια προειδοποίηση προέρχεται από την Ομάδα Αντιμετώπισης Έκτακτης Ανάγκης Υπολογιστών (CERT) της Ουκρανίας, η οποία σημειώνει ότι ένα από τα τρωτά σημεία έχει βαθμολογία κρίσιμης σοβαρότητας 9,1 στα 10.

Exploits διαθέσιμες στο κοινό

Ο proof-of-concept exploit κώδικας για το CVE-2022-23131 που επηρεάζει το Zabbix Frontend κοινοποιήθηκε δημόσια από περισσότερους από έναν ερευνητές από τις 21 Φεβρουαρίου.

Ένας εισβολέας που αξιοποιεί αυτό το ζήτημα ασφαλείας θα μπορούσε να παρακάμψει τον έλεγχο ταυτότητας σε servers με ρυθμισμένη γλώσσα σήμανσης διεκδίκησης ασφαλείας (SAML).

Το SAML είναι ένα ανοιχτό πρότυπο που παρέχει ένα ενιαίο σημείο ελέγχου ταυτότητας (single sign-on) που ανταλλάσσει δεδομένα μεταξύ ενός παρόχου ταυτότητας και ενός παρόχου υπηρεσιών.

Το Εθνικό Κέντρο Κυβερνοασφάλειας στην Ολλανδία ειδοποιεί ότι οι χάκερ εκμεταλλεύονται την ευπάθεια και μπορεί να επιτρέψει την απομακρυσμένη εκτέλεση κώδικα με δικαιώματα root.

Η Ουκρανική Ομάδα Αντιμετώπισης Έκτακτης Ανάγκης Υπολογιστών (CERT) δημοσίευσε μια προειδοποίηση σχετικά με τον κίνδυνο να παραμείνουν unpatched οι servers Zabbix έναντι των δύο τρωτών σημείων, ειδικά του CVE-2022-23131.

Δείτε επίσης: Malware έχει διεισδύσει στο Microsoft Store χρησιμοποιώντας κλώνους παιχνιδιών

Το δεύτερο θέμα ευπάθειας, το CVE-2022-23134, είναι ένα μέτριας σοβαρότητας ζήτημα ακατάλληλου ελέγχου πρόσβασης που επιτρέπει στους εισβολείς να αλλάξουν το configuration file (το script setup.php) και να αποκτήσουν πρόσβαση στον πίνακα εργαλείων με αυξημένα δικαιώματα.

Τα δύο τρωτά σημεία ανακαλύφθηκαν από ερευνητές από την SonarSource, οι οποίοι δημοσίευσαν τα ευρήματά τους σε μια τεχνική έκθεση νωρίτερα αυτόν τον μήνα, σημειώνοντας ότι το exploit του CVE-2022-23131 είναι “απλό, ειδικά επειδή το Zabbix Web Frontend διαμορφώνεται αυτόματα με έναν εξαιρετικά προνομιούχο χρήστη που ονομάζεται Admin.”

Οι συντηρητές του έργου Zabbix έχουν κυκλοφορήσει ενημερώσεις (εκδόσεις 5.4.9, 5.0.9 και 4.0.37) που αντιμετωπίζουν και τα δύο ζητήματα και συνιστάται η εγκατάστασή τους, ειδικά αφού το exploitation είναι ενεργό.

Δείτε επίσης: Διακομιστές Microsoft Exchange παραβιάστηκαν από Cuba ransomware

Η CISA πρόσθεσε τις ευπάθειες στο Known Exploited Vulnerabilities Catalog της που αντιπροσωπεύουν έναν φορέα συχνών επιθέσεων και ζητά από τις ομοσπονδιακές υπηρεσίες να εγκαταστήσουν διαθέσιμες ενημερώσεις κώδικα έως τις 8 Μαρτίου.

Πηγή πληροφοριών: bleepingcomputer.com