Η ανάλυση του ransomware Entropy που εμφανίστηκε πρόσφατα αποκαλύπτει ομοιότητες σε επίπεδο κώδικα με το γενικής χρήσης malware Dridex που ξεκίνησε ως banking trojan.

Δύο επιθέσεις ransomware Entropy εναντίον διαφορετικών οργανισμών επέτρεψαν στους ερευνητές να συνδέσουν τις τελείες και να δημιουργήσουν μια σύνδεση μεταξύ των δύο malware.

Δείτε επίσης: LockBit & Conti: Τα πιο ενεργά ransomware στον βιομηχανικό τομέα

Κώδικας Dridex που χρησιμοποιείται στο Entropy ransomware

Σε μια έκθεση σήμερα, ο κύριος ερευνητής της Sophos, Andrew Brandt, λέει ότι η βαθύτερη επιθεώρηση του κακόβουλου λογισμικού Entropy προκλήθηκε από μια υπογραφή ανίχνευσης που είχε δημιουργηθεί για τη σύλληψη του Dridex.

Και τα δύο θύματα διέθεταν μη προστατευμένα μηχανήματα, αλλά τα συστήματα που εκτελούσαν την προστασία endpoint σταμάτησαν την επίθεση, που πυροδοτήθηκε από τον εντοπισμό του packer code για την προστασία του Entropy, αν και η υπογραφή ήταν για την αναγνώριση του packer code για το Dridex.

Οι αναλυτές της SophosLabs διαπίστωσαν ότι ορισμένες από τις άλλες υπορουτίνες στις οποίες βασίζεται το Entropy για να κρύψει τη συμπεριφορά του ήταν παρόμοιες με εκείνες του Dridex.

Δείτε επίσης: Οι συσκευές αποθήκευσης δικτύου Asustor πλήττονται από επίθεση ransomware

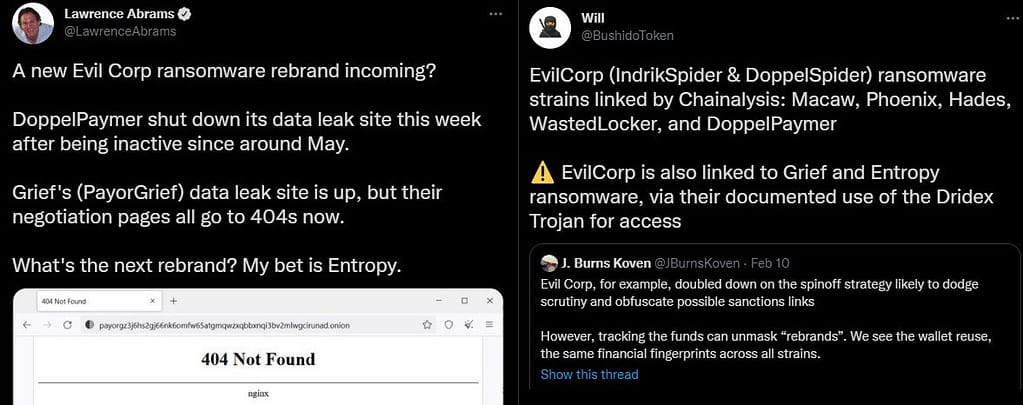

Υπάρχει μια υποψία στην κοινότητα του infosec ότι το Entropy ransomware είναι ένα νέο brand του ransomware Grief (γνωστό και ως Pay or Grief), το οποίο αποτελεί συνέχεια της λειτουργίας DoppelPaymer.

Αυτές οι υποψίες ενισχύονται με τη σημερινή αναφορά της Sophos, η οποία σημειώνει ότι ο ίδιος packer code εντοπίστηκε σε συστήματα που προστατεύονται από τη Sophos και στοχεύονται με ransomware DoppelPaymer.

Το DoppelPaymer αποδίδεται στη συμμορία EvilCorp, η οποία βρίσκεται πίσω από τη διανομή του Dridex banking trojan που μετατράπηκε σε malware downloader μέσω phishing emails.

Σε μέλη της EvilCorp και εταιρείες που συνδέονται με τον όμιλο το 2019 επιβλήθηκαν κυρώσεις από το Υπουργείο Οικονομικών των ΗΠΑ, με αποτέλεσμα οι εταιρείες διαπραγμάτευσης ransomware να σταματήσουν να διαμεσολαβούν για τα λύτρα για να αποφύγουν τα πρόστιμα.

Δείτε επίσης: Το 2021 οι χάκερ είχαν ως στόχο τις παγκόσμιες αλυσίδες εφοδιασμού

Η EvilCorp αποφάσισε να μετονομάσει τις λειτουργίες της ransomware, επομένως δεν θα μπορούσαν πλέον να επιβάλλονται κυρώσεις. Μερικά από τα ονόματα ransomware που χρησιμοποιούνται είναι WastedLocker, Hades και Phoenix.

Επιθέσεις ransomware Entropy

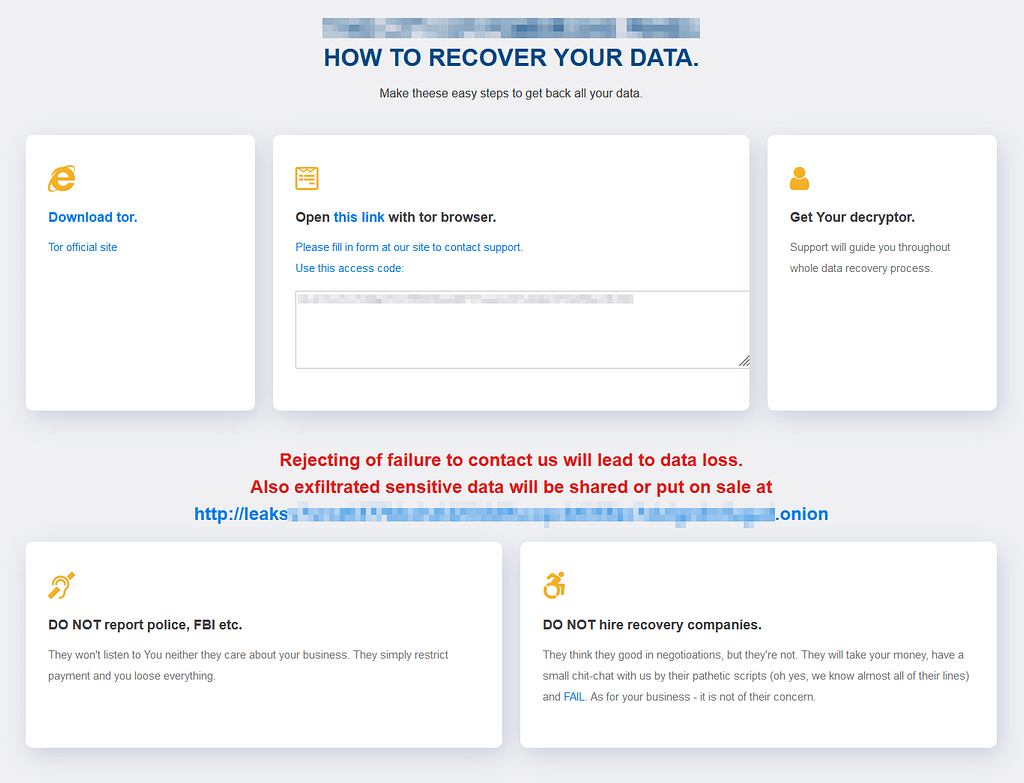

Στην πρώτη επίθεση που ανέλυσε η Sophos, ο απειλητικός παράγοντας εκμεταλλεύτηκε τα τρωτά σημεία του ProxyShell στον Exchange Server για απομακρυσμένη πρόσβαση σε έναν οργανισμό πολυμέσων στη Βόρεια Αμερική και ανέπτυξε beacons Cobalt Strike.

Οι εισβολείς πέρασαν τέσσερις μήνες κινούμενοι πλευρικά και κλέβοντας δεδομένα πριν κρυπτογραφήσουν υπολογιστές χρησιμοποιώντας ransomware Entropy.

Η δεύτερη επίθεση ανέπτυξε το malware Dridex σε έναν υπολογιστή που ανήκει σε έναν περιφερειακό κυβερνητικό οργανισμό. Στη συνέχεια, το Dridex χρησιμοποιήθηκε για funnel σε άλλο malware που επιτρέπει την περιστροφή σε άλλα συστήματα.

Η Sophos σημειώνει ότι και οι δύο επιθέσεις ήταν δυνατές επειδή οι στόχοι είχαν ευάλωτα μηχανήματα Windows «που δεν είχαν ενημερωθεί».

Το να είναι τα μηχανήματα ενημερωμένα και η εφαρμογή ελέγχου ταυτότητας πολλαπλών παραγόντων (MFA) καθιστά την αρχική πρόσβαση πιο δύσκολη εργασία για τους εισβολείς, σημειώνει ο ερευνητής.

Πηγή πληροφοριών: bleepingcomputer.com