Ερευνητές ασφαλείας ανακάλυψαν ότι η κρίσιμη ευπάθεια Log4j Log4Shell χρησιμοποιήθηκε για τη λήψη και την εγκατάσταση ransomware σε ευάλωτο σύστημα.

Την περασμένη Παρασκευή, κυκλοφόρησε ένα δημόσιο exploit για μια κρίσιμη ευπάθεια zero-day που ονομάζεται “Log4Shell” και εντοπίζεται στην Apache Log4j Java-based logging πλατφόρμα.

Δείτε επίσης: Log4j: Σφοδρή ευπάθεια πλήττει το διαδίκτυο [UPDATE]

Η ευπάθεια Log4j, που είναι επίσημα γνωστή ως CVE-2021-44228, επιτρέπει σε κακόβουλους χρήστες μη εξουσιοδοτημένη πρόσβαση σε συστήματα υπολογιστών και εκτέλεση κώδικα απομακρυσμένα. Από τότε που έγινε γνωστή, έχει προκαλέσει σοβαρά προβλήματα στην παγκόσμια αγορά, αφού έχει χρησιμοποιηθεί ήδη για την πραγματοποίηση διαφόρων επιθέσεων (cryptomining, εγκατάσταση cobalt strike beacons, εγκατάσταση malware κλπ).

Η ευπάθεια διορθώθηκε στο Log4j 2.15.0 και στο Log4j 2.16.0, αλλά οι εγκληματίες αναζητούν συστήματα που είναι ακόμα ευάλωτα.

Το zero-day Log4j Log4Shell χρησιμοποιήθηκε τώρα και σε ransomware επίθεση

Ερευνητές της BitDefender ανέφεραν τώρα ότι εντόπισαν την πρώτη εγκατάσταση ransomware απευθείας μέσω Log4Shell exploits. Προηγουμένως, οι ειδικοί δεν είχαν δει ransomware συμμορίες να εκμεταλλεύονται την Log4j Log4Shell ευπάθεια, αν και το περίμεναν, αφού ήδη το zero-day χρησιμοποιείται για την εγκατάσταση cobalt strike beacons.

Το exploit κατεβάζει ένα Java class από hxxp://3.145.115[.]94/Main.class που φορτώνεται και εκτελείται από το Log4j application.

Μετά τη μεταφόρτωση, κατεβάζει ένα .NET binary από τον ίδιο server για να εγκαταστήσει το νέο ransomware [VirusTotal] με το όνομα “Khonsari“.

Δείτε επίσης: Google: Διορθώνει zero-day bug με έκτακτο Chrome update

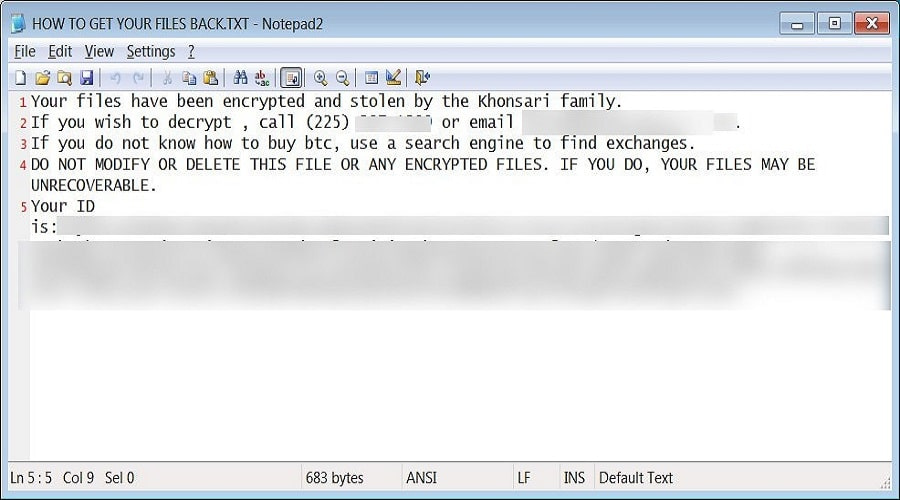

Το ίδιο όνομα χρησιμοποιείται επίσης ως επέκταση στα κρυπτογραφημένα αρχεία και στο σημείωμα λύτρων:

Η BitDefender παρατήρησε, επίσης, ότι αυτός ο παράγοντας απειλής χρησιμοποιούσε τον ίδιο server για τη διανομή του Orcus Remote Access Trojan.

Wiper;

Ο ειδικός στις επιθέσεις ransomware, Michael Gillespie, είπε στο BleepingComputer ότι αν κάποιος μολυνθεί με το Khonsari, δεν μπορεί να ανακτήσει τα δεδομένα του δωρεάν. Ωστόσο, συμβαίνει κάτι παράξενο. Το σημείωμα λύτρων δεν φαίνεται να περιλαμβάνει πραγματικά στοιχεία επικοινωνίας με τον επιτιθέμενο για την πληρωμή των λύτρων. Aναλυτής της Emsisoft είπε στο BleepingComputer ότι τα στοιχεία δεν ανήκουν σε κάποια συμμορία.

Δείτε επίσης: Το Moobot botnet εξαπλώνεται μέσω ευπάθειας στις κάμερες Hikvision

Σύμφωνα με το BleepingComputer, αυτό θα μπορούσε να σημαίνει ότι πρόκειται για ένα wiper (και όχι ransomware), που έχει στόχο την καταστροφή των αρχείων του θύματος.

Ακόμα και αν δεν είναι ransomware, είναι θέμα χρόνου να γίνει εκμετάλλευση της ευπάθειας Log4j Log4Shell για την πραγματοποίηση μιας τέτοιας επίθεσης.

Πηγή: Bleeping Computer