Το botnet Dark Mirai, γνωστό και ως MANGA, φαίνεται να εκμεταλλεύεται μια νέα ευπάθεια στο TP-Link TL-WR840N EU V5, έναν δημοφιλή οικιακό και οικονομικό δρομολογητή, που κυκλοφόρησε το 2017.

Δείτε επίσης: Η Google λαμβάνει μέτρα για να “σταματήσει” το botnet Glupteba

Το ελάττωμα (CVE-2021-41653), προκαλείται από μια ευάλωτη μεταβλητή «κεντρικού υπολογιστή», την οποία ένας πιστοποιημένος χρήστης μπορεί να καταχραστεί για να εκτελέσει εντολές στη συσκευή.

Το TP-Link διόρθωσε το ελάττωμα κυκλοφορώντας την ενημέρωση TL-WR840N(EU)_V5_211109 στις 12 Νοεμβρίου 2021. Ωστόσο, πολλοί χρήστες δεν την έχουν εφαρμόσει ακόμη με αποτέλεσμα οι συσκευές τους να παραμένουν ευάλωτες.

Ο ερευνητής που ανακάλυψε την ευπάθεια δημοσίευσε ένα proof of concept (PoC) της εκμετάλλευσης για το RCE.

Σύμφωνα με μια αναφορά ερευνητών της Fortinet, οι οποίοι παρακολουθούσαν τη δραστηριότητα του Dark Mirai, το botnet πρόσθεσε το συγκεκριμένο RCE στο οπλοστάσιό του, μόλις δύο εβδομάδες αφότου η TP-Link κυκλοφόρησε την ενημέρωση υλικολογισμικού.

Πώς γίνεται η εκμετάλλευση;

Στην περίπτωση του Dark Mirai, οι κακόβουλοι παράγοντες εκμεταλλεύονται την ευπάθεια CVE-2021-41653 για να αναγκάσουν τις συσκευές να κατεβάσουν και να εκτελέσουν ένα κακόβουλο σενάριο, το “tshit.sh“, το οποίο με τη σειρά του κατεβάζει τα κύρια δυαδικά ωφέλιμα φορτία μέσω δύο αιτημάτων.

Οι εισβολείς εξακολουθούν να χρειάζονται έλεγχο ταυτότητας για να λειτουργήσει αυτό το exploit, αλλά εάν ο χρήστης έχει αφήσει τη συσκευή με τα προεπιλεγμένα διαπιστευτήρια, η εκμετάλλευση της ευπάθειας καθίσταται εξαιρετικά εύκολη.

Δείτε ακόμα: Botnet EwDoor: Στοχεύει συσκευές δικτύου AT&T σε εταιρείες των ΗΠΑ

Παρόμοια με το τυπικό Mirai, το MANGA ανιχνεύει την αρχιτεκτονική του μολυσμένου μηχανήματος και ανακτά το αντίστοιχο ωφέλιμο φορτίο.

Στη συνέχεια, αποκλείει τις συνδέσεις σε κοινά στοχευμένες θύρες για να αποτρέψει άλλα botnet από το να καταλάβουν τη συσκευή που έχει επηρεάσει.

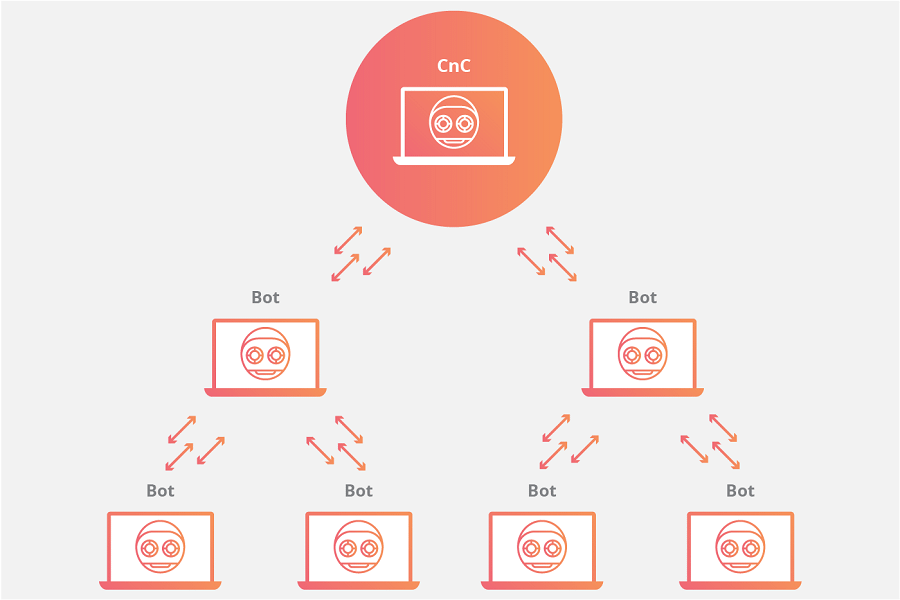

Τέλος, το κακόβουλο λογισμικό περιμένει μια εντολή από τον διακομιστή C&C για να εκτελέσει κάποια μορφή επίθεσης DoS.

Και μπορεί το Mirai να μην υπάρχει πια, ωστόσο ο κώδικάς του έχει δημιουργήσει πολλά νέα botnet που προκαλούν προβλήματα μεγάλης κλίμακας σε μη ασφαλείς συσκευές.

Ένα από τα πιο πρόσφατα είναι το «Moobot», που εκμεταλλεύεται ένα ελάττωμα έγχυσης εντολών στα προϊόντα της Hikvision.

Τον Αύγουστο του 2021, ένα άλλο botnet που βασίζεται στο Mirai στόχευσε μια κρίσιμη ευπάθεια στο λογισμικό SDK που χρησιμοποιείται από μεγάλο αριθμό συσκευών που βασίζονται σε Realtek.

Δείτε επίσης: Το Moobot botnet εξαπλώνεται μέσω ευπάθειας στις κάμερες Hikvision

Πώς θα προστατευτείτε;

Για να ασφαλίσετε τον δρομολογητή σας από παλιές και νέες παραλλαγές του Mirai ή οποιουδήποτε άλλου botnet, εφαρμόστε τα παρακάτω:

- Εφαρμόστε το διαθέσιμο υλικολογισμικό και ενημερώσεις ασφαλείας το συντομότερο δυνατό

- Αλλάξτε τα προεπιλεγμένα διαπιστευτήρια διαχειριστή με έναν ισχυρό κωδικό πρόσβασης 20 ή περισσότερων χαρακτήρων

- Ελέγχετε τακτικά τις ρυθμίσεις DNS

- Ενεργοποιήστε τα τείχη προστασίας που είναι συχνά απενεργοποιημένα από προεπιλογή στους οικιακούς δρομολογητές

- Αλλάξτε τη διεύθυνση του υποδικτύου σας και επιβάλετε το SSL στη σελίδα διαχείρισης

- Απενεργοποιήστε όλες τις δυνατότητες απομακρυσμένης διαχείρισης

- Απενεργοποιήστε τα UPnP και WPS εάν δεν τα χρησιμοποιείτε

- Εάν ο δρομολογητής σας είναι παλιός και δεν υποστηρίζεται πλέον από τον προμηθευτή, αντικαταστήστε τον με νέο