Η Kaseya προειδοποίησε τους πελάτες της για μια υπό εξέλιξη phishing εκστρατεία που επιχειρεί να παραβιάσει τα δίκτυά τους μέσω spam emails, τα οποία περιέχουν κακόβουλα συνημμένα και συνδέσμους που εμφανίζονται ως νόμιμες ενημερώσεις ασφαλείας.

Στις 2 Ιουλίου, η Kaseya – η οποία εξυπηρετεί διαχειριζόμενους παρόχους υπηρεσιών (MSP) μεταξύ της πελατειακής της βάσης – χτυπήθηκε από τη συμμορία του REvil ransomware, που κατάφερε να εκμεταλλευτεί τρωτά σημεία στο VSA software της εταιρείας.

Προληπτικά, η εταιρεία έθεσε εκτός σύνδεσης και τους VSA και τους SaaS servers. Ωστόσο, έχουν επηρεαστεί περίπου 50 άμεσοι πελάτες, καθώς και 1.500 περίπου επιχειρήσεις, ως αποτέλεσμα της εν λόγω κακόβουλης ενέργειας.

Διαβάστε επίσης: REvil ransomware Kaseya: Ρώσοι επιτέθηκαν σε 200 Αμερικάνικες εταιρείες

Στις 8 Ιουλίου, ο πάροχος λύσεων software ανέφερε ότι scam artists αξιοποιούν το περιστατικό ασφαλείας για να στείλουν fake ειδοποιήσεις μέσω email που φαίνεται να είναι updates της Kaseya.

Πρόκειται για phishing emails που ενδέχεται να περιέχουν κακόβουλους συνδέσμους ή / και συνημμένα, πρόσθεσε η εταιρεία.

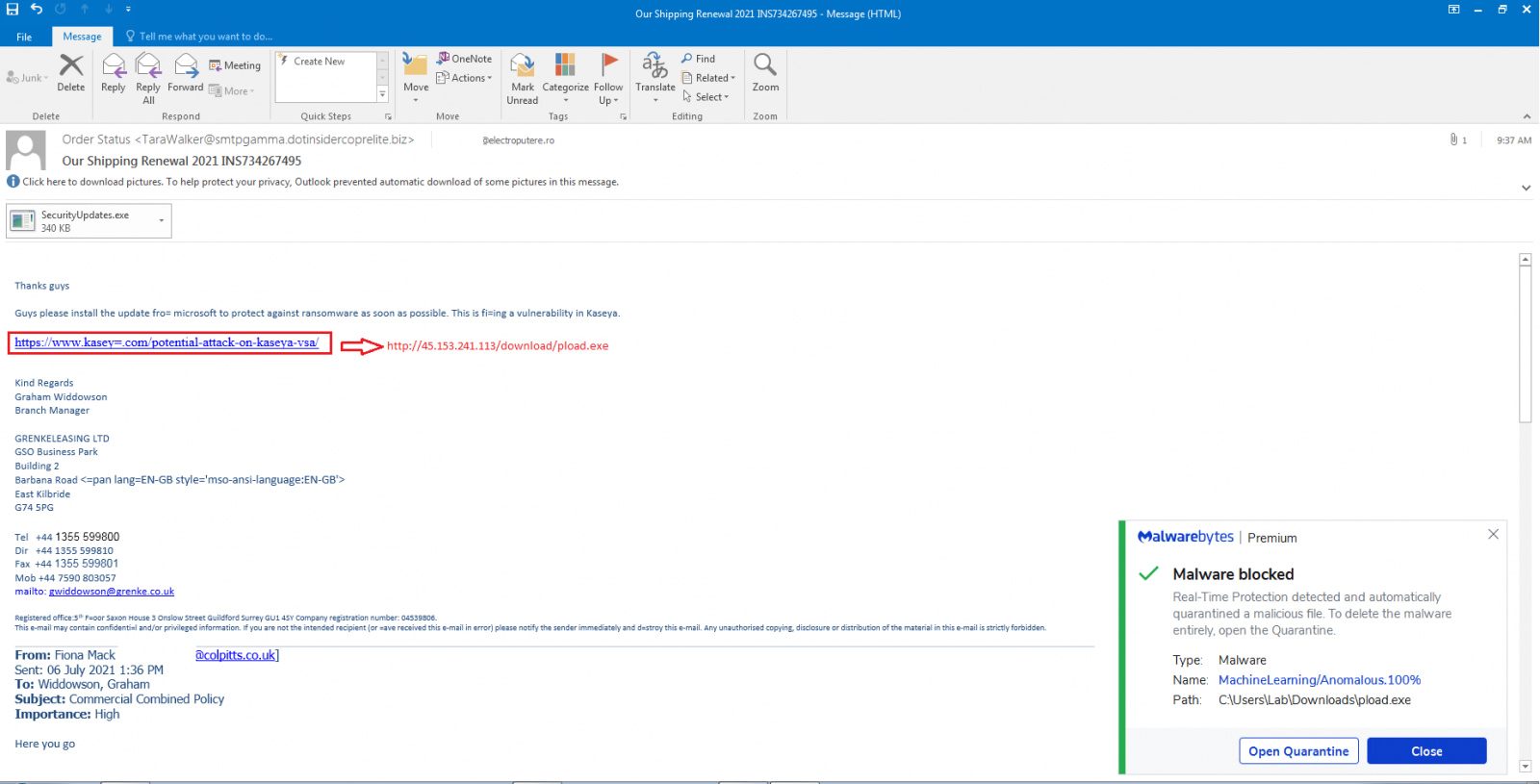

Δείγματα fake συμβουλών της Kaseya μέσω email, όπως σημείωσε η Malwarebytes, παροτρύνουν τους παραλήπτες να κατεβάσουν και να εκτελέσουν ένα συνημμένο με την ονομασία “SecurityUpdates.exe” για να επιλύσουν μια ευπάθεια στην Kaseya και να προστατευθούν από ransomware.

Δείτε ακόμη: REvil ransomware Kaseya: Οι hackers ζητούν $ 70 εκατομ. για αποκρυπτογράφηση όλων των συστημάτων

Ωστόσο, το συνημμένο, ένα εκτελέσιμο Windows, είναι στην πραγματικότητα ένα Cobalt Strike package. Το νόμιμο εργαλείο εξομοίωσης απειλών χρησιμοποιείται από penetration testers, αλλά δυστυχώς, χρησιμοποιείται επίσης ευρέως και από κακόβουλους παράγοντες.

Το Cobalt Strike μπορεί να χρησιμοποιηθεί για τη δημιουργία σύνδεσης με C2 server. Μαζί με το Metasploit, ένα penetration testing toolkit ανοιχτού κώδικα – αυτά τα εργαλεία χρησιμοποιήθηκαν για να φιλοξενήσουν πάνω από το 1/4 όλων των malware-linked C2s το 2020.

Το δείγμα email περιείχε επίσης έναν σύνδεσμο προς ένα κακόβουλο εκτελέσιμο.

Πρόταση: Kaseya REvil ransomware: Επηρεάστηκαν πάνω από 1.500 εταιρείες

Στο παρελθόν, ορισμένα νόμιμα emails που στέλνονταν σε πελάτες, περιλάμβαναν συνδέσμους που παρέπεμπαν τους παραλήπτες στο helpdesk της Kaseya. Εάν οι πελάτες έχουν συνηθίσει σε αυτού του είδους το format, τότε ενδέχεται να είναι πιο επιρρεπείς στο να κάνουν κλικ σε κακόβουλους συνδέσμους που αποστέλλονται μέσω email από κακόβουλους παράγοντες.

Υπό το πρίσμα αυτού του δυνητικού κινδύνου ασφαλείας που αυξάνει το υπάρχον βάρος των προσπαθειών αποκατάστασης, η εταιρεία λέει ότι δεν θα στέλνει πλέον updates μέσω email που να περιέχουν συνδέσμους ή συνημμένα.

Η Kaseya αντιμετώπισε ορισμένα προβλήματα κατά τις προσπάθειες αποκατάστασης. Σε ένα update της 8ης Ιουλίου, ο CTO της Kaseya, Dan Timpson, δήλωσε ότι τα τρωτά σημεία έχουν διορθωθεί και ότι λαμβάνονται πρόσθετα μέτρα ασφαλείας πριν από την ανάπτυξη, για τη βελτίωση της συνολικής στάσης ασφαλείας των προϊόντων της εταιρείας.

Πηγή πληροφοριών: zdnet.com