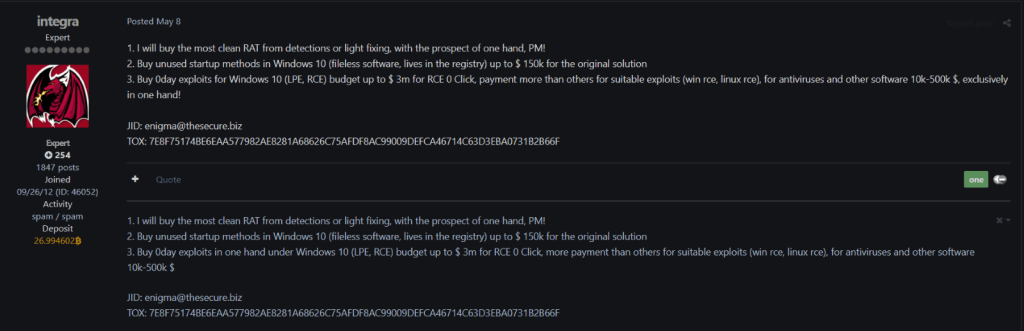

Ένας χάκερ που είναι γνωστός στο Διαδίκτυο με το ψευδώνυμο «integra» έχει καταθέσει 26,99 Bitcoin (δηλαδή ένα περίπου εκατομμύριο δολάρια ΗΠΑ) σε ένα φόρουμ κυβερνοεγκλήματος, προκειμένου να αγοράσει zero-day exploits από άλλα μέλη του φόρουμ, όπως αναφέρουν ερευνητές από την εταιρεία threat intelligence “Cyble”.

Σύμφωνα με τους ερευνητές, ο χάκερ «integra» έγινε μέλος του συγκεκριμένου φόρουμ κυβερνοεγκλήματος τον Σεπτέμβριο του 2012 και έχει αποκτήσει μεγάλη φήμη με την πάροδο του χρόνου. Ο κακόβουλος παράγοντας είναι επίσης μέλος ενός άλλου φόρουμ κυβερνοεγκλήματος από τον Οκτώβριο του 2012.

Διαβάστε επίσης: Κεντρική Τράπεζα της Δανίας: Ρώσοι χάκερς είχαν πρόσβαση στο δίκτυό της για μήνες

Ο χάκερ έχει ως στόχο την αγορά malware με μηδενικό εντοπισμό. Πιο συγκεκριμένα – όπως αναφέρει η Cyble – με το τεράστιο ποσό χρημάτων που κατέθεσε, είναι πρόθυμος να αγοράσει zero-day exploits για RCE και LPE – για την τελευταία περίπτωση, μάλιστα, το μέλος είναι διατεθειμένο να πληρώσει έως και 3 εκατομμύρια δολάρια.

Ας δούμε όμως πιο αναλυτικά τί θέλει να αγοράσει ο χάκερ:

- Το καλύτερο Remote Access Trojan (RAT) που δεν έχει επισημανθεί ως κακόβουλο από κανένα από τα προϊόντα ασφαλείας.

- Αχρησιμοποίητες μεθόδους εκκίνησης στα Windows 10, όπως το living off the land (LotL) malware και η απόκρυψη στην τεχνική αποφυγής μητρώου. Ο χάκερ είναι πρόθυμος να δώσει έως και 150.000 USD για την original λύση.

- Zero-day exploit για απομακρυσμένες εκτελέσεις κώδικα και κλιμακώσεις τοπικών προνομίων. Ο κακόβουλος παράγοντας ανέφερε ότι ο προϋπολογισμός για τη συγκεκριμένη εκμετάλλευση είναι 3 εκατομμύρια USD.

Δείτε ακόμη: Republican National Committee: Παραβιάστηκε από Ρώσους hackers;

Το σημαντικό ποσό που κατατίθεται ως χρηματική αποζημίωση από τον παράγοντα απειλής, υποδηλώνει ότι πρόκειται να χρησιμοποιήσει τα exploits για μελλοντικές επιθέσεις, ενώ ενδέχεται επίσης και να τα μεταπωλήσει.

Πρόταση: Διέρρευσε καταλάθος PoC exploit για bug στο Windows Print Spooler

Τέλος, η Cyble επεσήμανε τα εξής: «Οι οργανισμοί πρέπει να διορθώσουν όλες τις γνωστές ενημερώσεις ασφαλείας και να διενεργήσουν έγκαιρους εσωτερικούς ελέγχους ασφαλείας, ενώ παράλληλα θα πρέπει να προετοιμαστούν καλά για ενδεχόμενες τέτοιες επιθέσεις στο μέλλον.»

Πηγή πληροφοριών: securityaffairs.co