Έχουν προκύψει νέα ευρήματα που ρίχνουν φως σε ένα κρίσιμο SonicWall bug που αποκαλύφθηκε πέρυσι, το οποίο θεωρήθηκε στην αρχή ότι έχει διορθωθεί.

Τον Οκτώβριο του περασμένου έτους, ανακαλύφθηκε μια κρίσιμη ευπάθεια buffer overflow, που αναφέρεται ως CVE-2020-5135, η οποία επηρεάζει πάνω από 800.000 SonicWall VPNs.

Όταν γίνεται exploit, η ευπάθεια επιτρέπει σε απομακρυσμένους εισβολείς που δεν έχουν πιστοποιηθεί να εκτελέσουν αυθαίρετο κώδικα στις συσκευές που επηρεάζονται ή να προκαλέσουν επιθέσεις Denial of Service (DoS).

Όπως αποδεικνύεται τώρα η ευπάθεια δεν έχει διορθωθεί σωστά. Το CVE-2021-20019 έχει ανατεθεί στο flaw, ως νέο αναγνωριστικό ευπάθειας.

Δείτε επίσης: Ransomware ομάδα εκμεταλλεύεται SonicWall zero-day για να παραβιάσει δίκτυα

Το SonicWall bug στα 800K VPN firewalls έχει διορθωθεί μερικώς

Τον Οκτώβριο του περασμένου έτους, το BleepingComputer αναφέρθηκε σε μια κρίσιμη ευπάθεια buffer overflow στα VPN firewalls της SonicWall. Η ευπάθεια, που αναφέρθηκε ως CVE-2020-5135, υπήρχε σε εκδόσεις του SonicOS, που διαχειρίζονται περισσότερες από 800.000 ενεργές συσκευές SonicWall.

Οι Craig Young (ομάδας VERT της Tripwire) και Nikita Abramov (Positive Technologies) πιστώθηκαν αρχικά με την ανακάλυψη και την αναφορά της ευπάθειας.

Αλλά, τώρα, η Tripwire επικοινώνησε με το BleepingComputer, ισχυριζόμενη ότι η προηγούμενη διόρθωση για το ελάττωμα ήταν “ανεπιτυχής”.

Η κρίσιμη ευπάθεια buffer overflow επιτρέπει σε έναν εισβολέα να στείλει ένα κακόβουλο αίτημα HTTP στο firewall για να προκαλέσει Denial of Service (DoS) ή να εκτελέσει αυθαίρετο κώδικα.

Μετά από μια σειρά μηνυμάτων μεταξύ του ερευνητή της Tripwire Craig Young και της SonicWall, η ευπάθεια αντιμετωπίστηκε τελικά ως πρόβλημα και διορθώθηκε.

Μάθετε επίσης: Η SonicWall κυκλοφορεί πρόσθετο update για την ευπάθεια SMA 100

Αλλά αργότερα, ο ερευνητής ξαναδοκίμασε το proof-of-concept (PoC) exploit κατά των SonicWall instances και κατέληξε στο συμπέρασμα ότι η διόρθωση ήταν «αποτυχημένη».

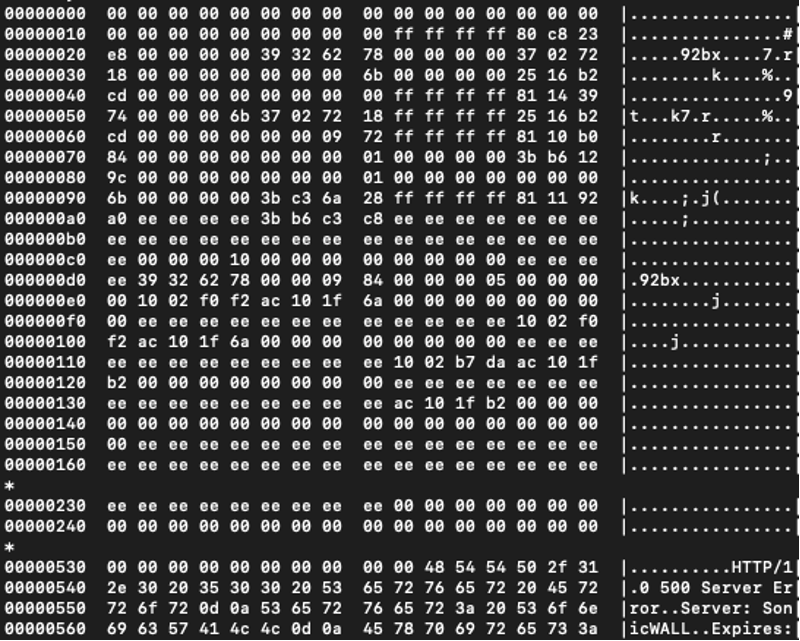

Ο ερευνητής της Tripwire με έκπληξη παρατήρησε, ωστόσο, ότι σε αυτήν την περίπτωση, το PoC exploit του δεν προκάλεσε σφάλμα συστήματος – αλλά μια πλημμύρα από binary data στην απόκριση HTTP:

Εδώ είναι το σημείο στο οποίο ο Young επικοινώνησε ξανά με την SonicWall. Ο Young δηλώνει ότι τα δυαδικά δεδομένα που επιστρέφονται στα HTTP responses θα μπορούσαν να είναι διευθύνσεις μνήμης. Αφού το ανέφερε αυτό στο SonicWall στις 6 Οκτωβρίου 2020, ο ερευνητής έκανε άλλα δύο follow ups τον Μάρτιο του 2021.

Η SonicWall κυκλοφόρησε σήμερα advisories [1, 2] που σχετίζονται με αυτήν την ευπάθεια, με περισσότερες πληροφορίες σχετικά με τις σταθερές εκδόσεις.

Δείτε επίσης: SonicWall: Ευπάθεια zero-day εκμεταλλεύτηκε από hackers

Παρόλο που οι περισσότερες εκδόσεις έχουν μια ενημερωμένη έκδοση κώδικα, οι πλατφόρμες συμπεριλαμβανομένων των NSsp 12K, SuperMassive 10k και SuperMassive 9800 περιμένουν το patch release.

Ως εκ τούτου, συνιστάται στους πελάτες της SonicWall να παρακολουθούν τα advisory pages για updates.

Πηγή πληροφοριών: bleepingcomputer.com