Η γυναικοκτονία στα Γλυκά Νερά, τις τελευταίες ώρες, έχεις συνταράξει το πανελλήνιο. Το ειδεχθές έγκλημα με την δολοφονία δύο αθώων ψυχών από τον 32χρονο Μπάμπη Αναγνωστόπουλο, έχει θυμώσει εκατοντάδες πολίτες με αποτέλεσμα το τελευταίο 24ώρο το Twitter να έχει πάρει φωτιά.

Εμείς, όμως, δεν θα μείνουμε στον σχολιασμό της είδησης, ούτε θα αναφερθούμε στο πως αυτή η δολοφονία έχει επηρεάσει την ψυχολογία όλων μας, γιατί δεν είναι αυτή η θέση μας. Θέλουμε μέσα από αυτό το άρθρο να σταθούμε στο πως η τεχνολογία για ακόμη μια φορά απέδειξε το μεγαλείο της.

Δείτε Ακόμα: Windows 11 leak Δείτε τι φέρνει το νέο λειτουργικό σύστημα!

Παρακολουθώντας τις εξελίξεις, δεν μπορούμε να μην αφιερώσουμε λίγες γραμμές στο smartwatch της άτυχης Καρολάιν που απεδείχθη ο καλύτερος σύμμαχος της αστυνομίας. Δεν μπορούμε επίσης να μην αναλογιστούμε πως αν δεν υπήρχε το smartwatch, ίσως να μην μαθαίναμε ποτέ την αλήθεια, ή έστω η αλήθεια να αργούσε πολύ περισσότερο να αποκαλυφθεί. Μια πιο στενάχωρη σκέψη στο μυαλό μας, προσπαθεί να απαριθμήσει τις εκατομμύρια άλλες περιπτώσεις δολοφονίας που δεν υπήρχε ένα smartwatch να υποδείξει τον δολοφόνο.

Δεν έχει σημασία αν το smartwatch της Καρολάιν ήταν ακριβό ή φθηνό, αν ήταν η τελευταία έκδοση ή κάποια παλιότερη, αν ήταν Apple, Samsung, Xiaomi κλπ. Έχει σημασία ότι ήταν εκεί να «καρφώσει» τον δολοφόνο, κάτι που θα έκανε και ο άτυχος σκύλος της οικογενείας του οποίου η αγνή ψυχή αποτέλεσε την αιτία θανάτου του.

Μάλλον ο δολοφόνος Μπάμπης δεν ήταν φίλος της τεχνολογίας με αποτέλεσμα να μην σκεφτεί να καλύψει τα “ηλεκτρονικά ίχνη” του.

Δείτε Ακόμα: Ερευνητές αναλύουν την «επιχείρηση» του LockBit ransomware

Τελικά, τα smartwatches σώζουν ζωές! Είτε μέσω ειδοποιήσεων υγείας, μετρήσεις παλμών, alerts σε περιπτώσεις ατυχημάτων είτε λειτουργώντας ως βασικό στοιχείο σε εγκληματολογικές έρευνες που αν και στη συγκεκριμένη περίπτωση μπορεί να μην έσωσε ουσιαστικά την ζωή της Καρολάιν, έσωσε, όμως, την ψυχή της.

Παρακάτω σας αναφέρουμε πως λειτουργεί μια Smartwatch Forensics ανάλυση από εξειδικευμένους εμπειρογνώμονες με σκοπό τον εντοπισμό στοιχείων. Παράδειγμα της ανάλυσης αποτελεί ένα Android smartwatch.

Η έκταση της χρήσης Android, το λειτουργικό σύστημα ανοιχτού κώδικα για κινητά, διευρύνεται κάθε χρόνο με νέες καινοτομίες. Ξεκίνησε από τη μετατροπή των κινητών τηλεφώνων σε Smartphone και σήμερα έχει φτάσει σε σημείο όπου τα κανονικά ρολόγια χειρός μετατρέπονται σε Smart Watches.

Δείτε Ακόμα: Γιατί είναι σημαντική η ενίσχυση του diversity στην κυβερνοασφάλεια;

Android Wear και η προέλευσή του – Android Smartwatch Forensics

Καθιερωμένο για να μειώσουμε τη συνεχή χρήση των τηλεφώνων μας, για τον επονομαζόμενο σκοπό της διατήρησης των ειδοποιήσεων, το Android Wear σάς επιτρέπει να ελέγχετε μια ειδοποίηση με μια ματιά. Το μόνο που πρέπει να κάνει είναι να διατηρήσει τη συσκευή συνδεδεμένη στο smartphone μέσω σύνδεσης Bluetooth και να διατηρήσει τις δραστηριότητες συγχρονισμένες και στα δύο άκρα με την εφαρμογή Android Wear.

Τεχνικές προδιαγραφές

- Το μεγαλύτερο μέρος της λειτουργίας του Android Wear εξαρτάται από το smartphone, με το οποίο πρέπει να παραμένει συνδεδεμένο συνεχώς.

- Απαιτείται σύνδεση Bluetooth ανά πάσα στιγμή για να διατηρούνται οι συσκευές συγχρονισμένες.

- Το Wear χρησιμοποιεί μια σύνδεση στο Διαδίκτυο που χρησιμοποιείται από το συνδεδεμένο smartphone για να διατηρεί τις εφαρμογές ενημερωμένες και συνδεδεμένες.

Πρώτο Στάδιο: Αρχικοποίηση της Έρευνας

Τελικά, το Android Wear OS ανήκει μόνο στην οικογένεια Android OS, δηλαδή εξακολουθεί να είναι βάση Linux. Έτσι, η είσοδος στα δεδομένα του συστήματος και η εκτέλεση του Android Wear smartwatch forensics είναι σχεδόν η ίδιο όπως σε οποιοδήποτε smartphone / tablet Android.

Δείτε Ακόμα: Νέα phishing εκστρατεία καταχράται τα Google Docs/Drive

Rooting και σύνδεση της συσκευής

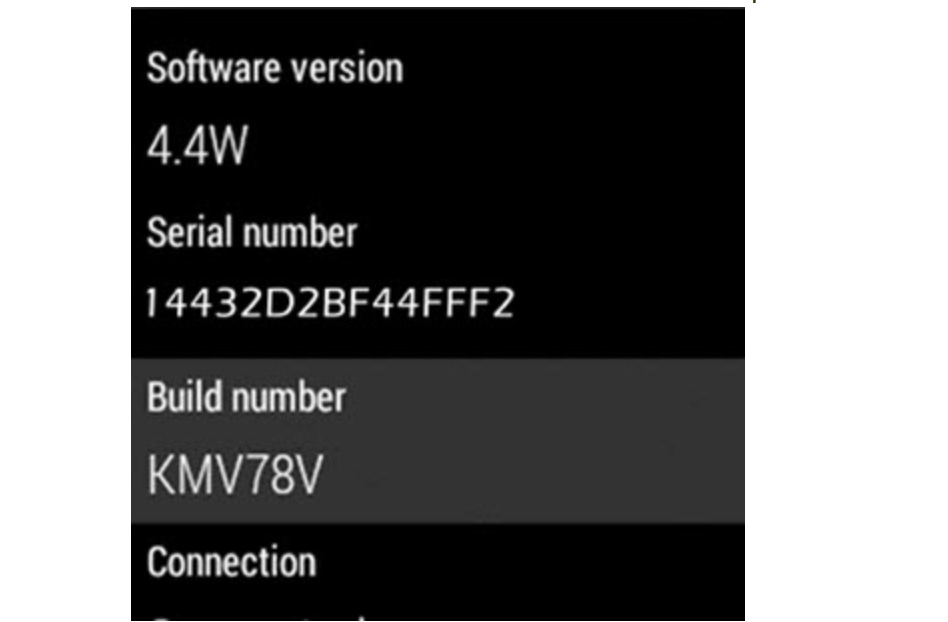

Πρακτικά η είσοδος στη συσκευή είναι δυνατή μόνο εάν κάνετε root τη συσκευή και παρέχετε την πρόσβασή της στον υπολογιστή. Αυτό σημαίνει ότι και οι δύο πρέπει να είναι σε θέση να επικοινωνούν και να έχουν πρόσβαση σε φακέλους root. Για αυτό πρέπει να ενεργοποιήσετε τις ακόλουθες επιλογές και να ακολουθήσετε τις υπόλοιπες διαδικασίες που ακολουθούν. Στην περίπτωσή μας έχουμε χρησιμοποιήσει ένα Sony Smartwatch3 (SWR50):

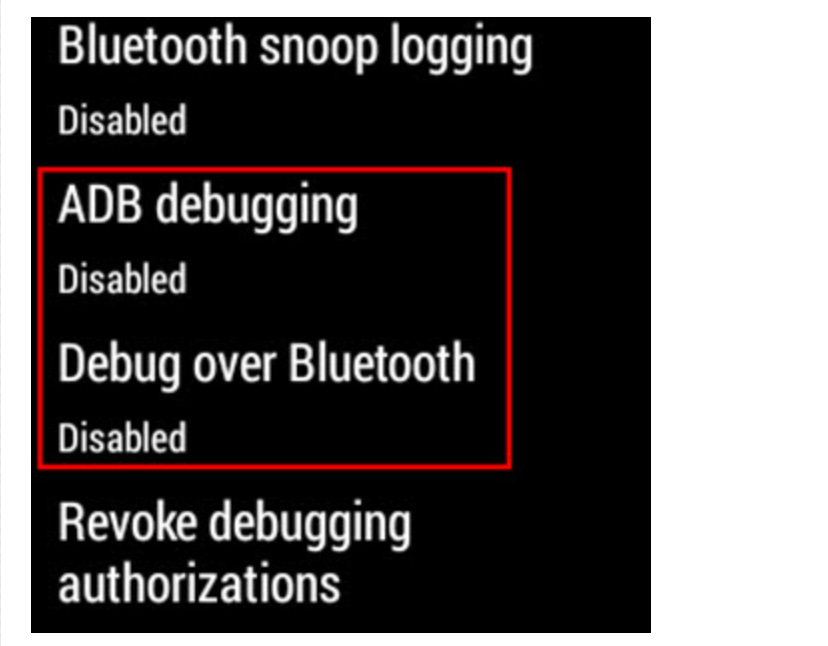

- Developer options

- ADB Debugging

Για να ενεργοποιήσετε τις Επιλογές προγραμματιστή στο ρολόι:

- Πατήστε στο ρολόι για να δείτε τη λίστα επιλογών

- Κάντε κύλιση προς τα κάτω για να εντοπίσετε το «About»

- Πατήστε σε αυτό

- Κάντε κύλιση για να βρείτε τον αριθμό κατασκευής και πατήστε τον πολλές φορές

Μόλις ενεργοποιηθεί, σύρετε προς τα πίσω για να μεταβείτε στη λίστα επιλογών, πατήστε Επιλογές προγραμματιστή όπου μπορείτε να ενεργοποιήσετε τον εντοπισμό σφαλμάτων.

Προαπαιτούμενα της Sony Smartwatch Forensics Analysis

Το Wear είναι έτοιμο να επικοινωνεί με τον υπολογιστή μέσω ADB, (μέρος του κιτ ανάπτυξης λογισμικού από Android). Η εκπλήρωση μερικών ακόμη απαιτήσεων υπό όρους θα προετοιμάσει πλήρως τη συσκευή για μια διεξοδική ανάλυση εγκληματολογίας του Android Wear.

Συνθήκη 1: Εάν δεν διαθέτετε Android SDK, πρέπει να το κατεβάσετε και να το εγκαταστήσετε στον υπολογιστή για να προχωρήσετε περαιτέρω στην έρευνα που απαιτεί χρήση του ADB Shell.

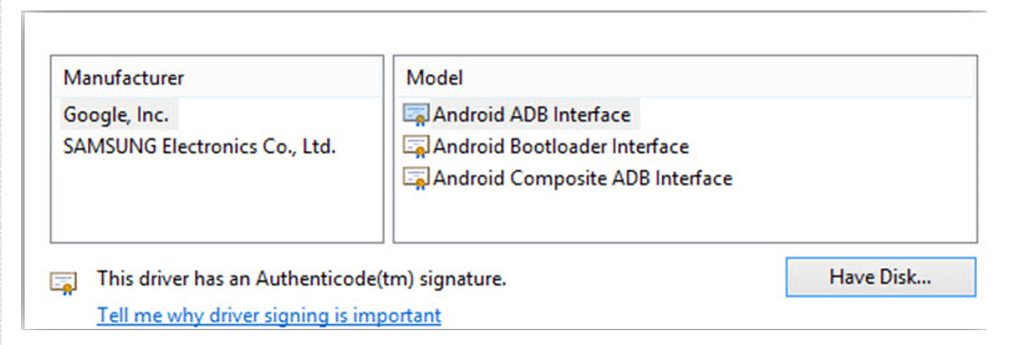

Συνθήκη 2: Όταν αναπτύσσετε ή προσπαθείτε να αποκτήσετε εσωτερική πρόσβαση σε μια συσκευή που βασίζεται σε Android σε έναν υπολογιστή Windows, όχι μόνο χρειάζεστε ADB, αλλά πρέπει να εγκαταστήσετε το σωστό USB driver στο μηχάνημα.

Διαφορετικοί κατασκευαστές OEM (Original Equipment Manufacturers) υποστηρίζουν διαφορετικά drivers. Επομένως, συνιστάται να εγκατασταθεί ADB driver που υποστηρίζεται παγκοσμίως, για να αποφευχθεί η σύγκρουση. Μόλις εγκατασταθεί, το μηχάνημα πρέπει να επανεκκινήσει.

Δείτε Ακόμα: Pornhub Αγωγή για την προβολή σεξουαλικών πράξεων χωρίς συναίνεση

Η συσκευή είναι πλέον έτοιμη για σύνδεση. Δημιουργήστε μια σύνδεση μεταξύ του Wear και του υπολογιστή χρησιμοποιώντας ένα καλώδιο USB και κάντε τα εξής:

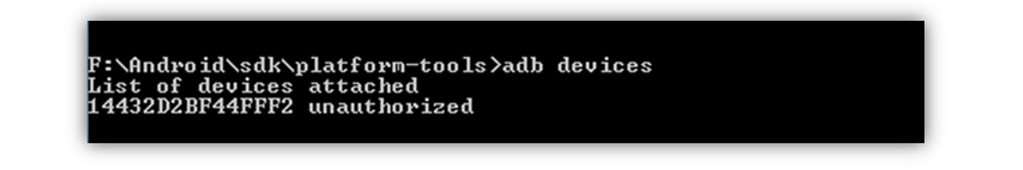

- Ανοίξτε τη γραμμή εντολών

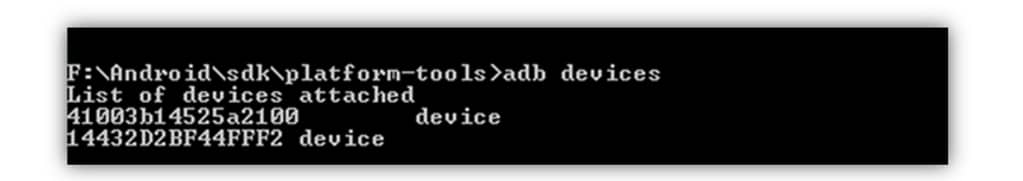

- Πληκτρολογήστε: adb devices

NOTE: Σε αυτό το σημείο, συνήθως ενδέχεται να προκύψει σφάλμα εάν η συσκευή δεν είχε επαναφερθεί εργοστασιακά, διότι διαφορετικά απαιτείται έλεγχος ταυτότητας του RSA key που αποστέλλεται στη paired συσκευή, κάτι που, στην περίπτωσή μας, δεν είναι δυνατό.

- Μόλις η συσκευή εμφανίσει έναν σειριακό αριθμό, αυτό σημαίνει ότι όλα πάνε καλά

- Reboot Wear

Ελέγξτε αν το bootloader είναι ξεκλειδωμένο ή όχι και αν βρεθεί κλειδωμένο, ξεκλειδώστε το. Απλώς θυμηθείτε ότι η συσκευή θα διαγράψει ολόκληρα τα δεδομένα χρήστη από τη συσκευή, όπως συμβαίνει σε τηλέφωνο / tablet. Αργότερα, μπορείτε να κάνετε flash (αναβάθμιση των λειτουργιών της συσκευής πέρα από το προεπιλεγμένο δυναμικό της) της συσκευής για να προσαρμόσετε τις προδιαγραφές και τις δυνατότητές της. Ωστόσο, υπάρχουν πιθανότητες η συσκευή να μεταβεί σε λειτουργία Brick, η οποία είναι η χειρότερη που μπορεί να συμβεί καθώς η κατάσταση δεν μπορεί να ανακτηθεί.

Δείτε Ακόμα: Audi/Volkswagen Δεδομένα πελατών πωλούνται σε hacking forum

Επικύρωση και Imaging

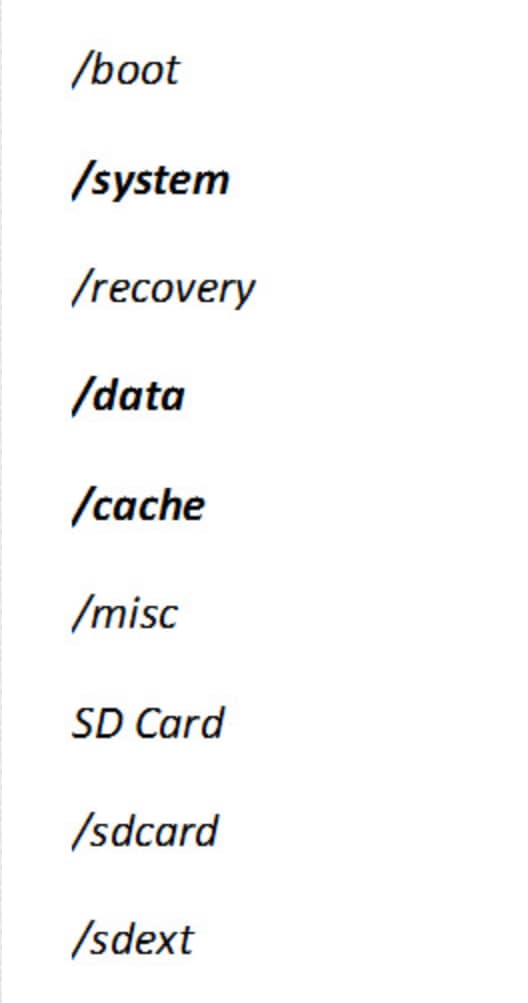

Κατά την εκτέλεση της εντολής “df” στο ADB Shell, οι κατάλογοι της συσκευής θα παρατίθενται ως εξής:

Ως μέρος κάθε διαδικασίας έρευνας, η ανάλυση των πρωτότυπων / πρωτογενών δεδομένων δεν πραγματοποιείται ποτέ. Επομένως, πρέπει να γίνει απεικόνιση των καταγραμμένων καταλόγων, δηλαδή καταλόγων που είναι σημαντικοί από ερευνητική άποψη.

Για να είστε στην ασφαλέστερη πλευρά, κάθε φορά που γίνεται imaging, πρέπει να δημιουργηθεί ένα hash value των στοιχείων πριν και μετά τη διαδικασία, για να επικυρωθεί η αυθεντικότητά της.

Δείτε Ακόμα: Νέο malware εμποδίζει τα θύματα να επισκεφτούν “πειρατικά sites”

ΣΗΜΕΙΩΣΗ: Διατηρήστε τη συσκευή σε λειτουργία προστατευμένης εγγραφής για να αποφύγετε την εγγραφή νέων δεδομένων ή την επανεγγραφή υπαρχόντων δεδομένων στη συσκευή, καθώς θα θεωρείται ότι παραβιάζει τα στοιχεία.

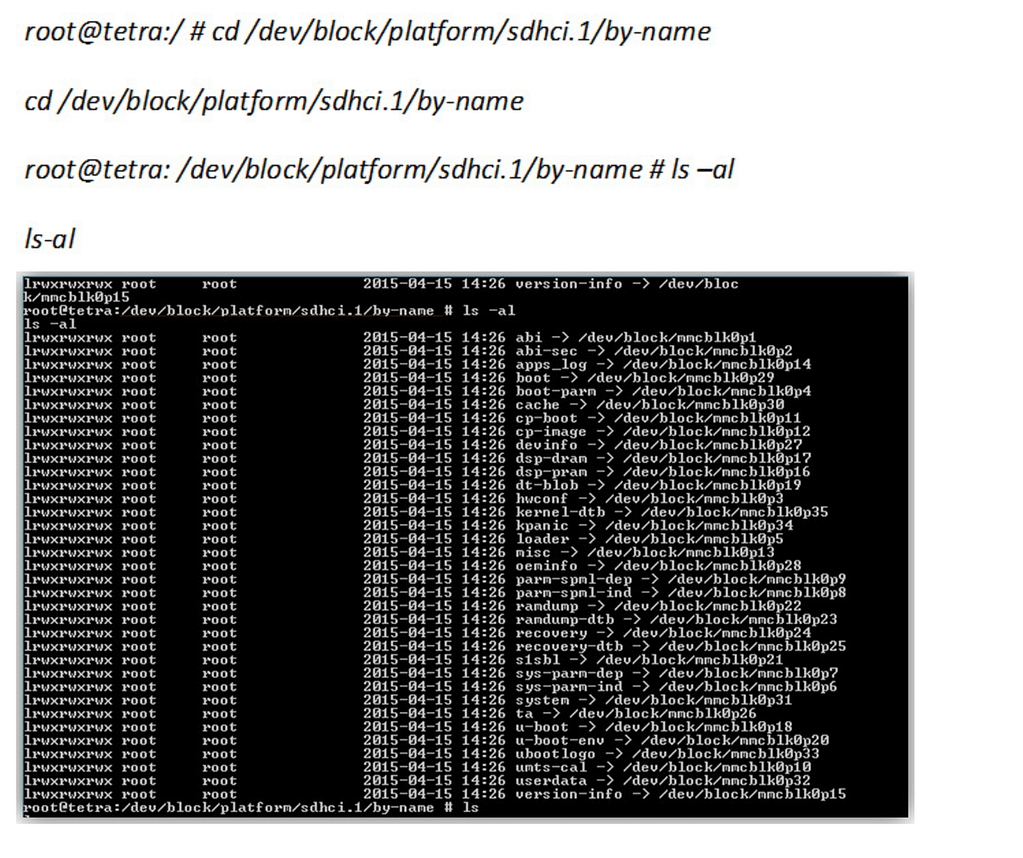

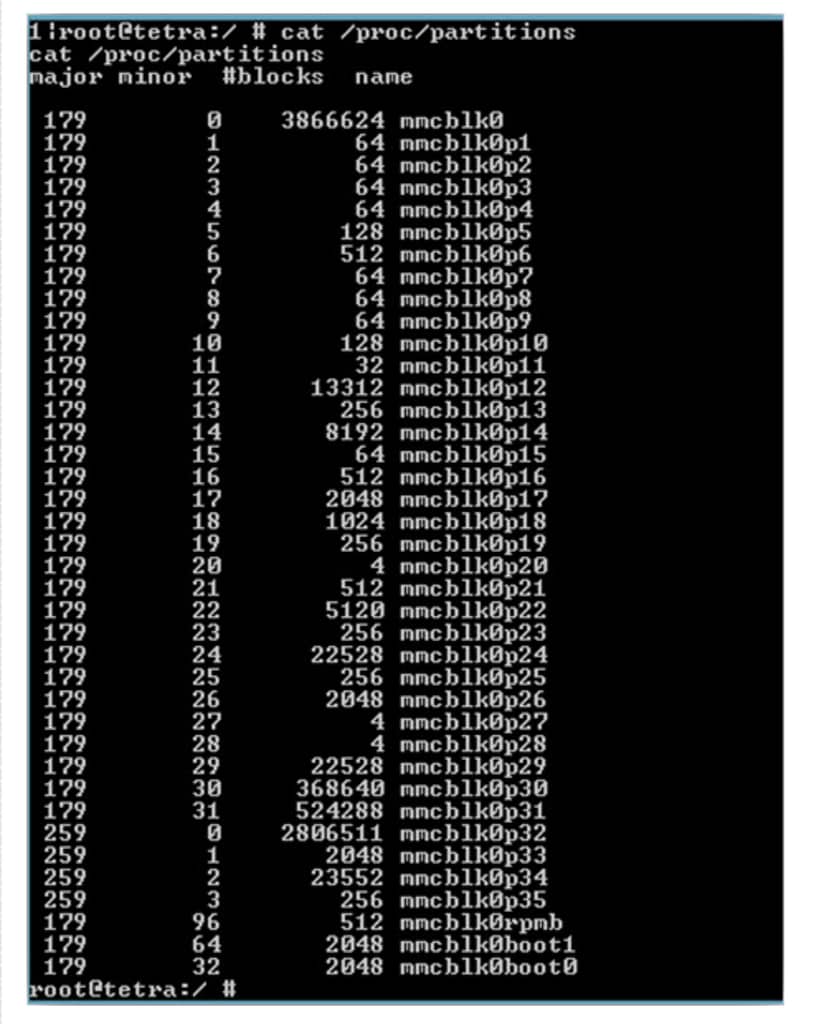

Εδώ, χρησιμοποιούμε την εντολή Cat, που προορίζεται για λειτουργικό σύστημα τύπου Unix, για την εμφάνιση των μπλοκ μνήμης στο σύστημα. Ωστόσο, τα αντικείμενα θα εμφανίζονται με τρόπο που μπορεί να μην είναι κατανοητός για διακριτικό σκοπό. Για να αλλάξετε τη σειρά καταχώρισης με βάση το όνομα, εκτελέστε την εντολή:

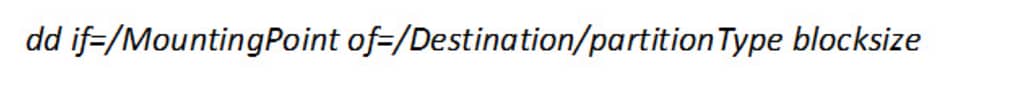

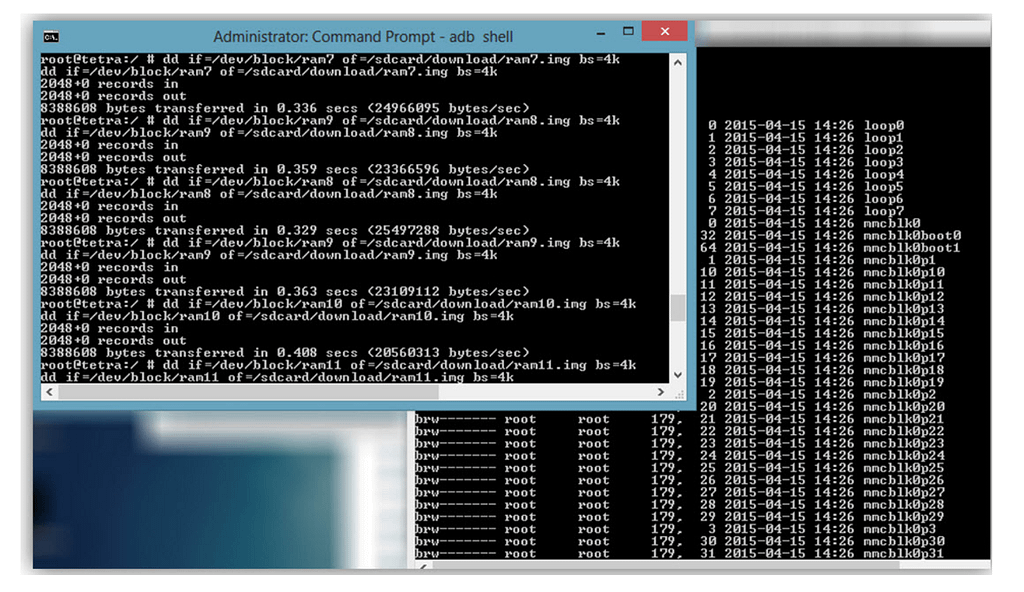

Τώρα, για πρώτη φορά, η διαδικασία imaging των αντίστοιχων καταλόγων που επισημάνθηκαν νωρίτερα ως σημαντική, εκτελέστε την ακόλουθη εντολή “dd” στο ADB Shell (σύμφωνα με τις οδηγίες):

Εδώ, το MountingPoint θα είναι το μπλοκ προγραμματιστή που πρέπει να γίνει imaging, το destination path θα είναι η θέση στην οποία θέλετε να αποθηκευτεί το image, partition type είναι ο τύπος διαμερίσματος που απεικονίζετε στη διαδικασία και το μέγεθος μπλοκ, δηλαδή το μέγεθος που αναφέρεται στο αντίστοιχο μπλοκ που απεικονίζετε.

Είστε έτοιμοι για εντοπισμό… ίχνος!

Μόλις δημιουργηθούν τα forensic images των επιθυμητών memory blocks, μπορεί να ξεκινήσει η διαδικασία ανάλυσης στα αντίστοιχα αρχεία .img.

Δεύτερο Στάδιο Sony Smartwatch Forensics: Ανάλυση δεδομένων Android Wear

Σύμφωνα με τη μελέτη που διεξήχθη μέχρι τώρα, δύο από τα πιο σημαντικά γεγονότα που έχουν συγκεντρωθεί είναι:

Location Access: Η πρόσβαση στους Directory Folders του Wear μέσω ADB shell είναι μια πιθανή και συμβατική μέθοδος ανάλυσης των δεδομένων της συσκευής.

Communication Channels: Ένα άτομο μπορεί εύκολα να επιτεθεί στη συσκευή παρεμποδίζοντας την μέσω communication channels στα οποία λειτουργεί, δηλαδή NFC (Near Field Communication) ή Bluetooth. Αυτό θα μπορούσε να παρέχει σε οποιονδήποτε μη εξουσιοδοτημένη πρόσβαση σε ζωτικές και εξαιρετικά ιδιωτικές πληροφορίες / δεδομένα που ανταλλάσσονται μέσω της συσκευής και του paired smartphone. Πολλές από τις δημοφιλείς μεθόδους και βοηθητικά προγράμματα για την πραγματοποίηση μιας τέτοιας επίθεσης είναι συνήθως διαθέσιμες δωρεάν.

Στην επόμενη ενότητα, θα αρχίσουμε να διασχίζουμε καταλόγους του Συστήματος Android Wear μέσω του forensic image του ως μέρος της συνέχισης της έρευνας.

Δείτε Ακόμα: Ransomware Πολλές εταιρείες αν δεχτούν επίθεση θα πληρώσουν τα λύτρα

Android Wear User Data Forensic Image Examination

Το πρόβλημα με το Android Wear είναι ότι δεν μπορεί να αποθηκεύσει καμία εφαρμογή ξεχωριστά στο σύστημά του. Η διαδικασία απαιτεί την πρώτη λήψη της εφαρμογής στο paired smartphone και, στη συνέχεια, να συγχρονιστεί με τη λήψη ενός αντιγράφου της εφαρμογής στη συσκευή. Επίσης, υπάρχει ένας περιορισμένος αριθμός βασικών εφαρμογών βασισμένων στην υγεία που μπορούν να εγκατασταθούν στο Wear. Το chat messenger, το gaming, το email ή άλλες σημαντικές μικροεφαρμογές μπορούν να συγχρονιστούν μόνο με τη συσκευή και να μην είναι εγκατεστημένες ή να χρησιμοποιούνται σε αυτήν.

Επομένως, ένα πολύ λεπτό μέρος των πλήρων δεδομένων μπορεί να ληφθεί από τη συσκευή, η οποία βρίσκεται στην πραγματικότητα στο smartphone. Αυτό γίνεται επειδή η συσκευή συγχρονίστηκε με το τηλέφωνο και έλαβε όλες τις πιθανές ειδοποιήσεις εφαρμογών που ήταν συμβατές με αυτό (WhatsApp, Gmail, Facebook κ.λπ.).

Image analysis applications μπορούν να χρησιμοποιηθούν στη διαδικασία όπως: FTK Imager ή Scalpel, για να κάνετε mount και parse το forensic image των directories. Χρησιμοποιήσαμε το τελευταίο για να τοποθετήσουμε την εικόνα και να εξαγάγουμε τη βάση δεδομένων SQLite της ίδιας.

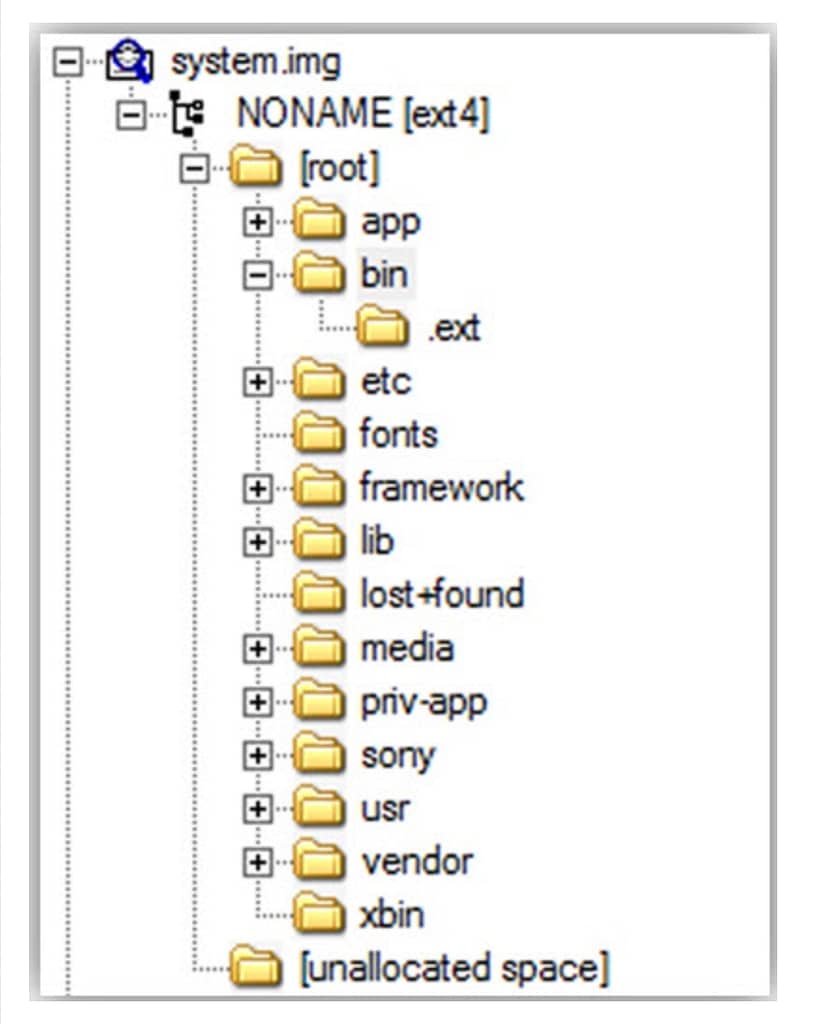

System

Αυτό το memory block αποτελείται από πληροφορίες που σχετίζονται πλήρως με το σύστημα της συσκευής. Αυτό περιελάμβανε: εφαρμογές που είχαν εγκατασταθεί, γραμματοσειρές που έχουν οριστεί από προεπιλογή, το πλαίσιο και εφαρμογές που προέρχονται από τον κατασκευαστή κ.λπ.

Το όνομα του memory block μπορεί να χρησιμοποιηθεί για να ανακαλύψει ποιος αποθηκεύει τις system image πληροφορίες και, στη συνέχεια, μπορεί να εκτελεστεί η εντολή για λίστα όλων των directories. Εκεί μπορείτε να βρείτε λεπτά στοιχεία για το σύστημα που περιλαμβάνει το σύστημα αρχείων, και directories όπως app, bin, Bluetooth etc.

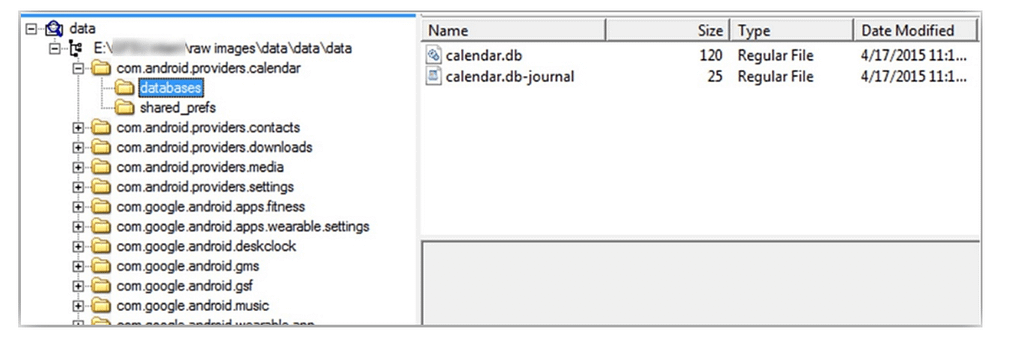

Data

Παρόλο που, ένα έξυπνο ρολόι δεν έχει προγραμματιστεί με τέτοιο τρόπο ώστε να μπορεί να αποθηκεύει πολλά δεδομένα σε αυτό. Όμως, εξακολουθεί να είναι ένας από τους πιο σημαντικούς φακέλους του Android Wear OS, όπως ακριβώς συμβαίνει και στην εγκληματολογία του Android OS. Όλα τα δεδομένα που αποθηκεύονται, εάν είναι αποθηκευμένα, είναι σε μορφή βάσης δεδομένων. Πρόκειται για ένα αρχείο sqlite3 DB και, επομένως, έχει σαφώς έναν κοινόχρηστο φάκελο προτιμήσεων που αποτελείται επίσης από αρχείο ρυθμίσεων που ανήκει σε όλες τις εφαρμογές που περιλαμβάνουν τους ακόλουθους φακέλους: ημερολόγιο, gms, επαφές, πολυμέσα και ρυθμίσεις. Κάθε ένας από αυτούς τους φακέλους αποτελείται από αντίστοιχες πληροφορίες που συλλέγονται από την ίδια εφαρμογή στη ζεύγη συσκευή. Για παράδειγμα, ένας φάκελος ημερολογίου θα αποθηκεύει όλα τα συμβάντα, τους συναγερμούς, τις σημαντικές ημερομηνίες ημερολογίου κ.λπ., σημειώνονται στο ημερολόγιο της συζευγμένης συσκευής που συγχρονίζεται με το Android Wear για ειδοποίηση του χρήστη.

Cache

Το cache, όπως είναι ήδη γνωστό, είναι τα δεδομένα που αποθηκεύονται από το σύστημα, που σχετίζονται με μια εφαρμογή, ώστε τα μελλοντικά αιτήματα να αντιμετωπίζονται γρήγορα. Τα δεδομένα είναι συνήθως το αντίγραφο των υπαρχόντων δεδομένων ή αποτέλεσμα υπολογισμού που πραγματοποιήθηκε στο παρελθόν. Στην περίπτωση του Android Wear, τα δεδομένα εξυπηρετούν τον ίδιο σκοπό.

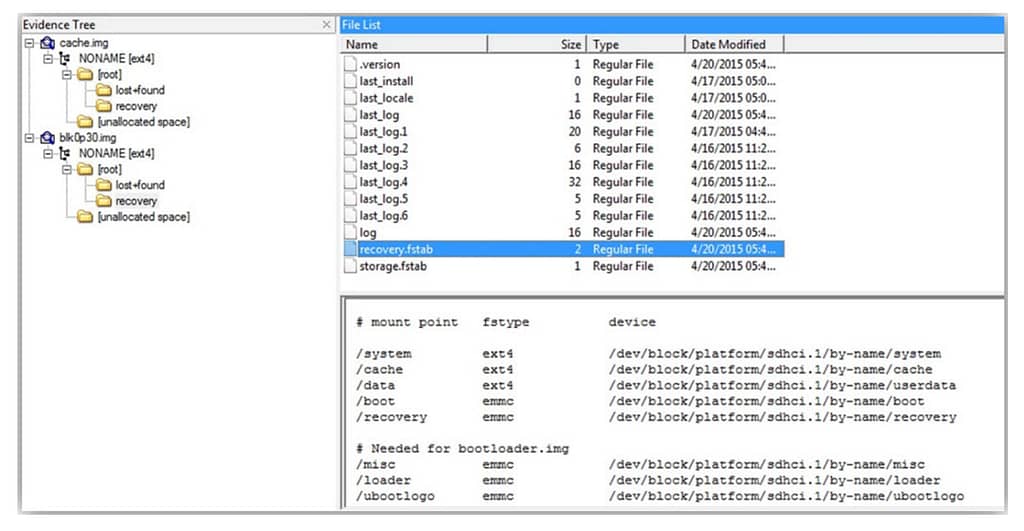

Έτσι, στο cache memory block image, ανακαλύψαμε μια καταχώριση fstab που χρησιμοποιείται για τον καθορισμό διαμερισμάτων και συσκευών ή πού και πώς να χρησιμοποιήσουμε διαμερίσματα σε μια συσκευή, μαζί με πληροφορίες σχετικά με το σύστημα αρχείων που χρησιμοποιείται. Επομένως, συνοψίζει ένα πολύ σημαντικό αρχείο αποθήκευσης πληροφοριών. Σε περαιτέρω εξερεύνηση, τα ευρήματα οδήγησαν στην ανακάλυψη ότι αποθηκεύτηκαν επίσης πληροφορίες ανάκτησης, αρχεία κατατμήσεων και πληροφορίες ανάκτησης κ.λπ. Εκτός από αυτό, οι πληροφορίες που σχετίζονται με το Last_log, Last_install, κ.λπ., αποδείχθηκαν αρκετά επωφελείς για την παρακολούθηση του σκοπού.

Εκτός από αυτό, τα cache gathered log file συγκέντρωσαν πληροφορίες αρχείου καταγραφής ότι το αρχείο καταγραφής αντιγράφεται ή μετατρέπεται ως last_log.

Συμπερασματική παρατήρηση

Τα στάδια που εφαρμόστηκαν, αν ακολουθηθούν προσεκτικά μαζί με προτεινόμενες προφυλάξεις, διευκολύνουν κυρίως την εξερεύνηση του έξυπνου ρολογιού Android Wear και τη συλλογή πληροφοριών από τη συσκευή. Αν και οι πληροφορίες που βρέθηκαν ήταν διασκορπισμένες σε διαφορετικά memory blocks, αλλά συλλογικά είχαν μεγάλη σημασία στην ανακάλυψη της ζευγαρωμένης συσκευής. Εκτός από αυτό, οι δραστηριότητες της συζευγμένης συσκευής ήταν επίσης ανιχνεύσιμες εξετάζοντας τα system directories του έξυπνου ρολογιού αν και δεν αποθηκεύει τα πλήρη δεδομένα ως έχουν, αλλά αποδεικνύεται χρήσιμη η μερική πληροφορία που σχετίζεται με τη σύνδεση των πραγμάτων.

Χρήσιμες τεχνικές πληροφορίες: www.dataforensics.org