Μια νέα malspam (phishing) εκστρατεία χρησιμοποιεί icon files για να εξαπατήσει τα θύματα και να τα κάνει να εκτελέσουν το NanoCore Trojan στη συσκευή τους, χωρίς να το γνωρίζουν.

Την Πέμπτη, η SpiderLabs, η ethical hacking ομάδα της Trustwave, δήλωσε ότι έχει παρατηρηθεί μια νέα phishing εκστρατεία που χρησιμοποιεί μια τεχνική για τη διάδοση του NanoCore, ενός Trojan απομακρυσμένης πρόσβασης (RAT).

Δείτε επίσης: Κακόβουλες εφαρμογές του Google Play τοποθετούν Trojan σε συσκευές

Τα phishing emails που λαμβάνουν τα θύματα υποτίθεται ότι προέρχονται από έναν “Purchase Manager” οργανισμών, που συνήθως είναι επιχειρηματικοί συνεργάτες κλπ.

Δείτε επίσης: Microsoft email: Χρήστες λαμβάνουν phishing emails που πλαστογραφούν courier

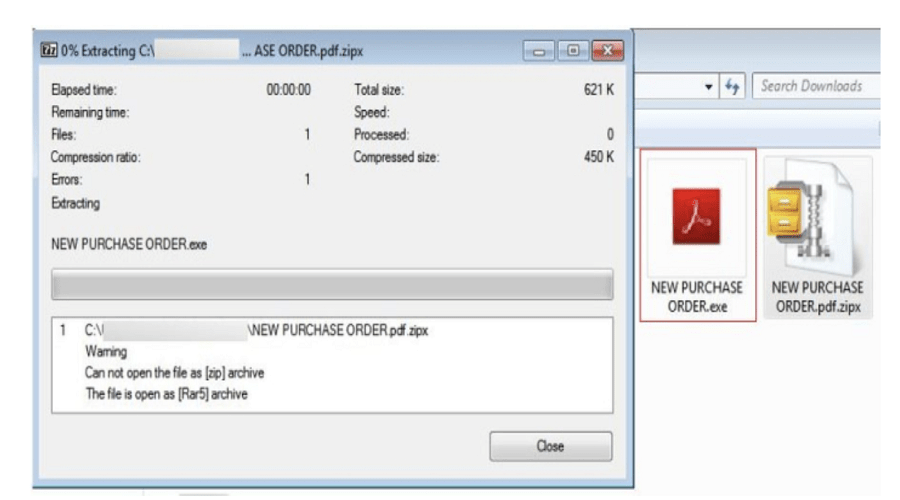

Φυσικά, οι hackers φροντίζουν να χρησιμοποιούν τα logo των οργανισμών κλπ για να φαίνεται ότι το email προέρχεται όντως από εκεί. Τα phishing emails περιέχουν ένα συνημμένο, με το όνομα “NEW PURCHASE ORDER.pdf * .zipx“. Στην πραγματικότητα είναι image binary files.

Τα εικονίδια έχουν πρόσθετες πληροφορίες σε .RAR format.

Χρησιμοποιώντας icon files, οι απατεώνες πιθανότατα προσπαθούν να αποφύγουν τα φίλτρα ασφαλείας των email, που εφαρμόζουν οι οργανισμοί.

Εάν το θύμα κάνει κλικ στο συνημμένο και ο υπολογιστής του έχει εγκατεστημένο ένα εργαλείο unzip, όπως τα WinZip ή WinRAR, γίνεται εξαγωγή ενός εκτελέσιμου αρχείου. Το 7Zip μπορεί, επίσης, να εξαγάγει το αρχείο, αλλά χρειάζεται περισσότερες από μία προσπάθειες.

Η επιτυχής εξαγωγή οδηγεί στην ανάπτυξη του NanoCore Trojan version 1.2.2.0. Το Trojan εντοπίστηκε πρώτη φορά το 2013 και περιλαμβάνει διάφορες δυνατότητες, όπως keylogging, κλοπή πληροφοριών, ενώ εγκαθιστά κι ένα dropper για πρόσθετο κακόβουλο λογισμικό. Επίσης, μπορεί να αποκτήσει πρόσβαση και να κλέψει βίντεο από κάμερα, καθώς και να εξαγάγει δεδομένα και να τα στείλει σε έναν a command-and-control (C2) server.

Ερευνητές έχουν δει ότι το NanoCore Trojan πωλούνταν σε underground forums.

Τις περισσότερες φορές, διανέμεται μέσω phishing εκστρατειών, που σχετίζονται με οικονομικά θέματα.

Χρήσιμη πληροφορία: Phishing επιθέσεις: Τι είναι και πώς επιτίθενται συνήθως οι hackers;

Αυτή η έκδοση του Trojan μπορεί να δημιουργήσει αντίγραφά της στο φάκελο AppData και να επηρεάσει τη διαδικασία RegSvcs.exe. Οι πληροφορίες που κλέβει το malware αποστέλλονται σε πολλούς C2s.

Η τεχνική με τα icon files για τη διανομή του NanoCore Trojan είναι παρόμοια με μια προηγούμενη phishing εκστρατεία που χρησιμοποιούσε επίσης .zipx. Το 2019, οι ερευνητές είχαν πει ότι ένα άλλο Trojan, με το όνομα Lokibot, διαδόθηκε μέσω malspam εκστρατειών με συνημμένα με επέκταση .zipx και .JPG icons.

Πηγή: ZDNet