Χάκερς καταχρώνται το Google Apps Script (πλατφόρμα scripting που αναπτύχθηκε από την Google για ελαφριά ανάπτυξη εφαρμογών στην πλατφόρμα Google Workspace), έχοντας ως στόχο να κλέψουν στοιχεία πιστωτικών καρτών που έχουν υποβληθεί από πελάτες e-commerce sites κατά τη διάρκεια online αγορών. Συγκεκριμένα, οι κακόβουλοι παράγοντες χρησιμοποιούν το domain script.google.com για να κρύψουν με επιτυχία την κακόβουλη δραστηριότητά τους από μηχανές σάρωσης malware και να παρακάμψουν την Πολιτική Ασφάλειας Περιεχομένου (CSP).

Όπως αναφέρει το BleepingComputer, οι χάκερς εκμεταλλεύονται το γεγονός ότι τα online stores θα θεωρούσαν το domain του Google Apps Script αξιόπιστο και ενδεχομένως στη λίστα επιτρεπόμενων όλων των subdomains της Google στη διαμόρφωση CSP των sites τους (ένα πρότυπο ασφαλείας για τον αποκλεισμό της μη αξιόπιστης εκτέλεσης κώδικα σε web εφαρμογές).

Οι skimmers πιστωτικών καρτών (Magecart scripts ή skimmers καρτών πληρωμής) είναι Java-based scripts που εισάγονται από ομάδες κυβερνοεγκλήματος – γνωστές ως ομάδες Magecart – σε online stores κατά τη διάρκεια e-skimming επιθέσεων.

Μόλις αναπτυχθούν, τα scripts επιτρέπουν στους χάκερς να συλλέξουν τα χρήματα και τα προσωπικά στοιχεία που υποβάλλονται από τους πελάτες των παραβιασμένων καταστημάτων και, στη συνέχεια, να τα μεταφέρουν σε servers που έχουν υπό τον έλεγχό τους.

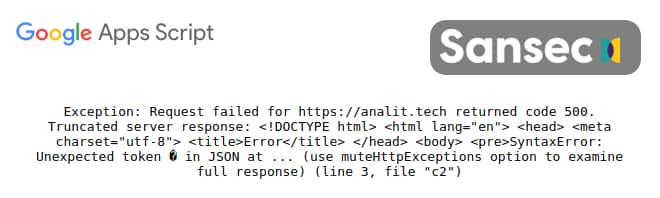

Αυτή η νέα τακτική κλοπής πληροφοριών πληρωμής ανακαλύφθηκε από τον ερευνητή ασφαλείας Eric Brandel, ενώ ανέλυε τα δεδομένα του Early Detach Detection που παρείχε η Sansec, μια εταιρεία κυβερνοασφάλειας που επικεντρώνεται στην καταπολέμηση του digital skimming.

Ο Brandel ανακάλυψε ότι το κακόβουλο skimmer script που εισήχθη από τους εισβολείς σε e-commerce sites, επηρέασε τις πληροφορίες πληρωμής που υπέβαλαν οι χρήστες.

Όλα τα στοιχεία πληρωμής που κλάπηκαν από παραβιασμένα online stores, στάλθηκαν ως δεδομένα JSON με κωδικοποίηση base64 σε ένα Google Apps Script custom app, με τη χρήση του script [.] Google [.] Com ως τελικό σημείο της «απομάκρυνσης». Αφού έφτασαν στο τελικό σημείο του Google Apps script, τα δεδομένα προωθήθηκαν σε έναν άλλο server – site που συνδέεται με το Ισραήλ analit[.]tech – το οποίο ελέγχεται από τους χάκερς.

Αυτή δεν είναι η πρώτη φορά που κακόβουλοι παράγοντες καταχρώνται υπηρεσία της Google. Στο παρελθόν, έχει σημειωθεί παρόμοιο περιστατικό, πίσω από το οποίο βρισκόταν η hacking ομάδα “FIN7” (γνωστή και ως Carbanak ή Cobalt), η οποία καταχράστηκε τα Google Sheets και Google Forms για malware command-and-control. Από τα μέσα του 2015, η FIN7 έχει στοχεύσει τράπεζες και PoS (point-of-sale) terminals εταιρειών της Ε.Ε. και των ΗΠΑ, χρησιμοποιώντας το Carbanak backdoor.

Σύμφωνα με τη Sansec, οι διαχειριστές e-commerce sites πρέπει να διασφαλίσουν ότι οι εισβολείς δεν θα μπορούν να εισάγουν μη εξουσιοδοτημένο κώδικα. Η παρακολούθηση για τυχόν server-side malware και ευπάθειες είναι απαραίτητη σε οποιαδήποτε σύγχρονη πολιτική ασφαλείας.

Οι χάκερς καταχράστηκαν και άλλες υπηρεσίες της Google κατά τη διάρκεια Magecart επιθέσεων, με το Google Analytics να έχει χρησιμοποιηθεί από τους κακόβουλους παράγοντες για την κλοπή στοιχείων πληρωμής από δεκάδες online stores.

Αυτό που έκανε τις επιθέσεις χειρότερες ήταν ότι με την κατάχρηση του API του Google Analytics, οι κακόβουλοι παράγοντες θα μπορούσαν επίσης να παρακάμψουν το CSP, βλέποντας ότι τα web stores προσθέτουν στη λίστα επιτρεπόμενων την υπηρεσία ανάλυσης ιστού της Google στη διαμόρφωση CSP για παρακολούθηση των επισκεπτών.

Σύμφωνα με τις Sansec και PerimeterX, αντί να αποκλειστούν οι injection-based επιθέσεις, επετράπησαν τα scripts του Google Analytics, γεγονός που έδωσε στους χάκερς τη δυνατότητα να τα χρησιμοποιήσουν για κλοπή και απομάκρυνση δεδομένων. Αυτό έγινε με τη χρήση ενός web skimmer script που είναι ειδικά σχεδιασμένο για να κωδικοποιεί κλεμμένα δεδομένα και να τα στείλνει στον πίνακα ελέγχου του Google Analytics του εισβολέα σε κρυπτογραφημένη μορφή.

Με βάση τα στατιστικά στοιχεία που παρέχει η BuiltWith, πάνω από 28 εκατομμύρια sites χρησιμοποιούν αυτήν τη στιγμή τις υπηρεσίες ανάλυσης ιστού GA της Google.

Επιπλέον, η Sansec σημείωσε πως όταν μια εκστρατεία skimming εκτελείται εξ ολοκλήρου σε αξιόπιστους Google servers, πολύ λίγα συστήματα ασφαλείας θα την επισημάνουν ως “ύποπτη”. Και το πιο σημαντικό, τα δημοφιλή αντίμετρα, όπως το CSP, δεν θα είναι αποτελεσματικά όταν ένας διαχειριστής ιστότοπου εμπιστεύεται την Google.

Τέλος, ο Willem de Groot, CEO και ιδρυτής της Sansec, δήλωσε στο BleepingComputer ότι το CSP εφευρέθηκε για να περιορίσει την εκτέλεση μη αξιόπιστου κώδικα. Αλλά επειδή σχεδόν όλοι εμπιστεύονται την Google, το μοντέλο είναι «ελαττωματικό».