Η ομάδα που βρίσκεται πίσω από ένα δημοφιλές WordPress plugin, αποκάλυψε μια κρίσιμη ευπάθεια μεταφόρτωσης αρχείων και κυκλοφόρησε patch. Το ευάλωτο plugin, με την ονομασία “Contact Form 7”, έχει πάνω από 5 εκατομμύρια ενεργές εγκαταστάσεις, γεγονός που καθιστά απαραίτητο αυτό το έκτακτο upgrade για τους ιδιοκτήτες WordPress websites.

Αυτή την εβδομάδα, το Contact Form 7 project αποκάλυψε μια ευπάθεια μεταφόρτωσης αρχείων στο WordPress plugin (CVE-2020-35489), η οποία μπορεί να επιτρέψει σε χάκερς να παρακάμψουν τις filename sanitization προστασίες του Contact Form 7 κατά τη μεταφόρτωση αρχείων. Επιπλέον, οι εισβολείς μπορούν να ανεβάσουν ένα κακόβουλο αρχείο με αυθαίρετο κώδικα στον ευάλωτο server που χρησιμοποιεί το plugin. Στη συνέχεια, με την εκμετάλλευση αυτής της κρίσιμης ευπάθειας, το αρχείο μπορεί να εκτελεστεί ως script από τους χάκερς, για την εκτέλεση κώδικα.

Για τον μετριασμό αυτού το κινδύνου, κυκλοφόρησε το Contact Form 7 5.3.2. Πρόκειται για μία επείγουσα έκδοση ασφαλείας και συντήρησης που συνιστάται στους ιδιοκτήτες WordPress websites να εφαρμόσουν όσο τον δυνατόν γρηγορότερα.

Η ευπάθεια ανακαλύφθηκε από τον Jinson Varghese Behanan, αναλυτή ασφάλειας πληροφοριών της Astra Security. Συγκεκριμένα, ο αναλυτής δήλωσε στο BleepingComputer ότι εντόπισε την εν λόγω ευπάθεια, ενώ διεξήγαγε έλεγχο ασφαλείας για έναν πελάτη. Πρόσθεσε ακόμη πως βλέποντας την κρισιμότητα της ευπάθειας και του αριθμού των WordPress websites που χρησιμοποιούν αυτό το δημοφιλές plugin, ανέφερε γρήγορα την ευπάθεια, ενώ η ομάδα κυκλοφόρησε άμεσα patch.

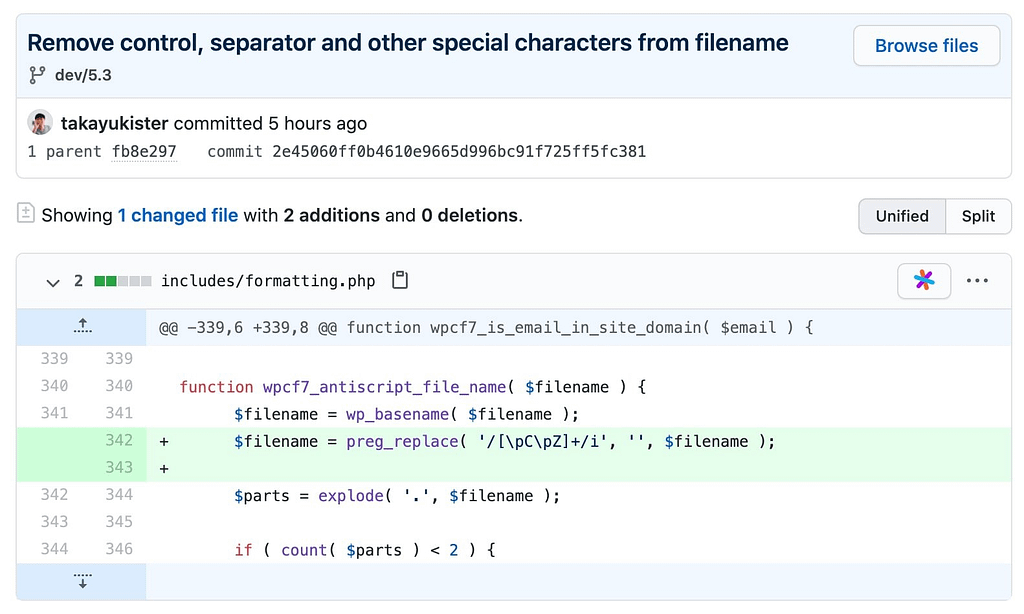

Σύμφωνα με το BleepingComputer, το πρόβλημα παρουσιάζεται στο αρχείο includes/formatting.php, που αποτελεί μέρος του κώδικα του Contact Form 7 plugin. Στις ευάλωτες εκδόσεις, το plugin δεν καταργεί ειδικούς χαρακτήρες από το uploaded filename. Αυτό θα μπορούσε ενδεχομένως να επιτρέψει σε χάκερς να ανεβάσουν ένα filename που περιέχει διπλές επεκτάσεις, χωρισμένο από έναν μη εκτυπώσιμο ή ειδικό χαρακτήρα, όπως ένα αρχείο που ονομάζεται “abc.php .jpg.”. Το διαχωριστικό μεταξύ των δύο επεκτάσεων, σε αυτό το παράδειγμα, είναι ένας χαρακτήρας καρτέλας (\ t). Στο client-side interface του Contact Form 7, αυτό μπορεί να φαίνεται να είναι αρχείο εικόνας (* .jpg). Ωστόσο, κατά το upload στον server, το Cοntact Form 7 πιθανότατα θα αναλύσει το filename μέχρι την πρώτη επέκταση και θα απορρίψει το δεύτερο λόγω διαχωριστικού. Επομένως, το νέο filename θα είναι “abc.php”, ένα PHP script, στο οποίο μπορούν πλέον να έχουν πρόσβαση οι χάκερς και να εκτελέσουν αυθαίρετο κώδικα στον server.

Αυτή δεν είναι η πρώτη περίπτωση μιας σοβαρής ευπάθειας διπλής επέκτασης που κρύβεται σε blogging και πλατφόρμες CMS. Τον περασμένο Απρίλιο, ένα NodeJS module θα μπορούσε να αξιοποιηθεί για την επίτευξη απομακρυσμένης εκτέλεσης κώδικα μέσω μεταφορτώσεων αρχείων.

Επιπλέον, τον Νοέμβριο, Drupal websites βρέθηκαν να έχουν ευπάθεια μεταφόρτωσης αρχείων διπλής επέκτασης.

Μπορείτε να κατεβάσετε την ενημερωμένη έκδοση 5.3.2 του plugin από το WordPress. Τέλος, στους χρήστες του Contact Form 7 συνιστάται να εφαρμόσουν αμέσως την έκτακτη ενημέρωση.