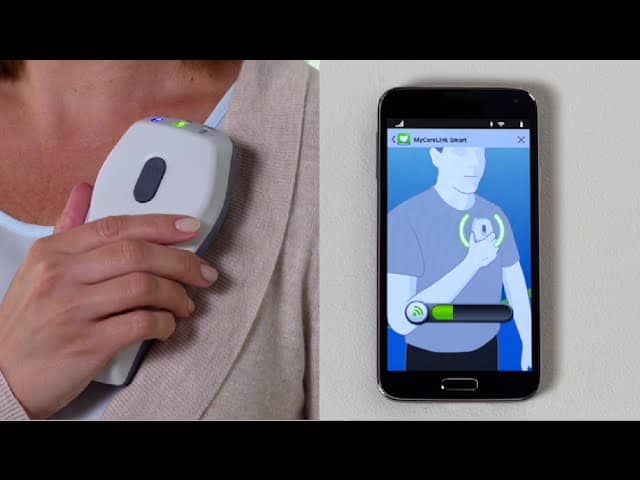

Ερευνητές της εταιρείας ασφαλείας “IoT Sternum” ανακάλυψαν τρεις ευπάθειες στο προϊόν MyCareLink Smart 25000 Patient Reader της Medtronic, τις οποίες θα μπορούσαν να εκμεταλλευτούν χάκερς για να ελέγξουν καρδιακές συσκευές. Έχοντας σχεδιαστεί για να λαμβάνει πληροφορίες από την εμφυτευμένη καρδιακή συσκευή ενός ασθενούς, το MCL Smart Patient Reader στέλνει τα δεδομένα στο δίκτυο του Medtronic CareLink, ώστε να διευκολύνει τη διαχείριση της φροντίδας, μέσω της κινητής συσκευής του ασθενούς.

Οι χάκερς θα μπορούσαν να εκμεταλλευτούν τις εν λόγω ευπάθειες για να τροποποιήσουν ή να κατασκευάσουν εκ νέου δεδομένα που μεταδίδονται από εμφυτευμένες καρδιακές συσκευές ασθενών στο δίκτυο του CareLink. Επιπλέον, θα μπορούσαν να εκτελέσουν απομακρυσμένα κώδικα στο MCL Smart Patient Reader και να αναλάβουν τον έλεγχο μιας καρδιακής συσκευής. Για να εκμεταλλευτούν αυτές τις ευπάθειες, ωστόσο, οι χάκερς θα πρέπει να βρίσκονται εντός της εμβέλειας Bluetooth του ευάλωτου προϊόντος.

Η πρώτη ευπάθεια που εντοπίζεται ως CVE-2020-25183 κι έχει λάβει βαθμολογία σοβαρότητας 8/10, είναι ένα ζήτημα πρωτοκόλλου ελέγχου ταυτότητας που επιτρέπει σε έναν εισβολέα να παρακάμψει τη μέθοδο που χρησιμοποιείται για τον έλεγχο ταυτότητας μεταξύ του MCL Smart Patient Reader και της εφαρμογής Medtronic MyCareLink Smart για κινητά.

Η CISA αναφέρει σε μια συμβουλευτική ότι η συγκεκριμένη ευπάθεια επιτρέπει σε έναν εισβολέα να χρησιμοποιήσει μια άλλη κινητή συσκευή ή κακόβουλη εφαρμογή στο smartphone του ασθενούς για έλεγχο ταυτότητας στο Medtronic Smart Reader του ασθενούς, «ξεγελώντας» τη συσκευή ότι επικοινωνεί με την αυθεντική Medtronic smartphone εφαρμογή, όταν εκτελείται εντός εμβέλειας επικοινωνίας Bluetooth.

Η δεύτερη ευπάθεια που εντοπίζεται ως CVE-2020-25187 και έχει λάβει βαθμολογία σοβαρότητας 8,8/10, ενεργοποιείται όταν ένας εισβολέας εκτελεί εντολή εντοπισμού σφαλμάτων που αποστέλλεται στο Patient Reader. Αυτό θα μπορούσε να επιτρέψει την απομακρυσμένη εκτέλεση κώδικα, και την ανάληψη του ελέγχου της συσκευής.

Η τρίτη ευπάθεια που εντοπίζεται ως CVE-2020-27252 και έχει λάβει επίσης βαθμολογία σοβαρότητας 8,8/10, θα μπορούσε να αξιοποιηθεί για τη μεταφόρτωση και την εκτέλεση unsigned firmware στο προϊόν Patient Reader. Αυτό θα μπορούσε να επιτρέψει σε έναν εισβολέα να εκτελέσει απομακρυσμένα κώδικα και να αναλάβει τον έλεγχο της συσκευής.

Η Medtronic έχει ήδη κυκλοφορήσει μια ενημέρωση firmware για την αντιμετώπιση των ευπαθειών, η οποία μπορεί να εφαρμοστεί μέσω της εφαρμογής MyCareLink Smart, μέσω του σχετικού mobile app store. Η ενημέρωση της εφαρμογής (στην έκδοση 5.2.0 ή μεταγενέστερη) διασφαλίζει επίσης ότι το Patient Reader ενημερώνεται αυτόματα κατά την επόμενη χρήση. Η εταιρεία δημοσίευσε επίσης αναλυτικές λεπτομέρειες σχετικά με τον τρόπο εφαρμογής της ενημέρωσης.

Ως πρόσθετα βήματα μετριασμού, η Medtronic έχει εφαρμόσει την τεχνολογία ενισχυμένης ακεραιότητας επικύρωσης (EIV) της Sternum και προηγμένη τεχνολογία συστήματος ανίχνευσης, η οποία της επιτρέπει να ανιχνεύει ευπάθειες και να παρακολουθεί ανωμαλίες στη δραστηριότητα της συσκευής.

Τέλος, η Medtronic επεσήμανε ότι δεν έχει παρατηρηθεί, μέχρι στιγμής, καμία μη εξουσιοδοτημένη πρόσβαση σε δεδομένα ασθενών και καμία ζημιά στους ασθενείς, ως αποτέλεσμα αυτών των ευπαθειών.