Ένας ερευνητής ασφαλείας ανακάλυψε μια νέα τεχνική που δείχνει πώς μπορεί να γίνει κατάχρηση των Google App Engine domains για τη δημιουργία phishing σελίδων και την παράδοση malware. Ωστόσο, το πιο ανησυχητικό είναι ότι αυτή η διαδικασία μπορεί να γίνει χωρίς να γίνει αντιληπτή από τα πιο γνωστά προϊόντα ασφαλείας. Το Google App Engine είναι μια cloud πλατφόρμα, που έχει σχεδιαστεί για την ανάπτυξη και φιλοξενία web εφαρμογών στους servers της Google.

Οι phishing εκστρατείες που εκμεταλλεύονται εταιρικά cloud domains είναι συχνές. Όσον αφορά, όμως στο Google App Engine, το πρόβλημα έχει να κάνει κυρίως με τον τρόπο δημιουργίας των subdomains.

Απεριόριστα subdomains για μία εφαρμογή

Στις περισσότερες περιπτώσεις, οι απατεώνες χρησιμοποιούν cloud υπηρεσίες για να δημιουργήσουν μια κακόβουλη εφαρμογή, όπου εκχωρείται ένα subdomain. Αργότερα, φιλοξενούν εκεί phishing σελίδες ή χρησιμοποιούν την κακόβουλη εφαρμογή ως command-and-control (C2) server για να παραδώσουν malware payload.

Ωστόσο, η δομή των διευθύνσεων URL είναι τέτοια που συνήθως επιτρέπει σε εταιρικά προϊόντα ασφαλείας να εντοπίσουν κάτι κακόβουλο και να το μπλοκάρουν. Για παράδειγμα, μια κακόβουλη εφαρμογή που φιλοξενείται σε υπηρεσίες Microsoft Azure μπορεί να έχει τη δομή: https: //example-subdomain.app123.web.core.windows.net / …

Ένας ειδικός ασφαλείας θα μπορούσε να μπλοκάρει τα requests από και προς αυτό το subdomain, ώστε οι χρήστες να μην μπορούν να επισκέπτονται την επικίνδυνη εφαρμογή. Αυτή η τεχνική δεν θα εμπόδιζε την επικοινωνία με τις υπόλοιπες εφαρμογές Microsoft Azure που χρησιμοποιούν άλλα subdomains.

Όταν μιλάμε για το Google App Engine, όμως, τα πράγματα δεν είναι τόσο απλά.

Ο ερευνητής ασφάλειας Marcel Afrahim έδειξε πώς η δημιουργία subdomain στο Google App Engine, θα μπορούσε να χρησιμοποιηθεί και να αξιοποιήσει την υποδομή της εφαρμογής για κακόβουλους σκοπούς, χωρίς να γίνει ανίχνευση.

Το domain appspot.com της Google, που φιλοξενεί εφαρμογές, έχει την ακόλουθη δομή:

VERSION-dot-SERVICE-dot-PROJECT_ID.REGION_ID.r.appspot.com

Ένα subdomain, στη συγκεκριμένη περίπτωση, δεν αντιπροσωπεύει μόνο μια εφαρμογή, αλλά αντιπροσωπεύει την έκδοση της εφαρμογής, το όνομα υπηρεσίας, το project ID και τα region ID fields.

Όμως, εάν κάποιο από αυτά τα πεδία είναι λανθασμένο, το Google App Engine δεν θα εμφανίζει σελίδα “404 Not Found”. Αντίθετα, θα εμφανίζει την “default” σελίδα της εφαρμογής. Η διαδικασία αυτή ονομάζεται soft routing.

“Τα αιτήματα λαμβάνονται από οποιαδήποτε έκδοση που έχει διαμορφωθεί για traffic στη στοχευμένη υπηρεσία. Εάν η υπηρεσία που στοχεύετε δεν υπάρχει, το αίτημα γίνεται Soft Routed“, δηλώνει ο Afrahim, προσθέτοντας: “Εάν ένα αίτημα ταιριάζει με το τμήμα PROJECT_ID.REGION_ID.r.appspot.com του hostname, αλλά περιλαμβάνει μια υπηρεσία ή έκδοση που δεν υπάρχει, τότε το αίτημα δρομολογείται στην προεπιλεγμένη υπηρεσία, η οποία είναι ουσιαστικά το default hostname της εφαρμογής“.

Σύμφωνα με τους ειδικούς, αυτό σημαίνει ότι υπάρχουν πολλές παραλλαγές subdomains που οδηγούν έναν χρήστη στην κακόβουλη εφαρμογή των επιτιθέμενων. Εφόσον κάθε subdomain έχει έγκυρο πεδίο “project_ID”, μπορούν να χρησιμοποιηθούν μη έγκυρες παραλλαγές άλλων πεδίων (όπως θέλουν οι επιτιθέμενοι) για τη δημιουργία πολλών subdomains, που όλα οδηγούν στην ίδια κακόβουλη εφαρμογή.

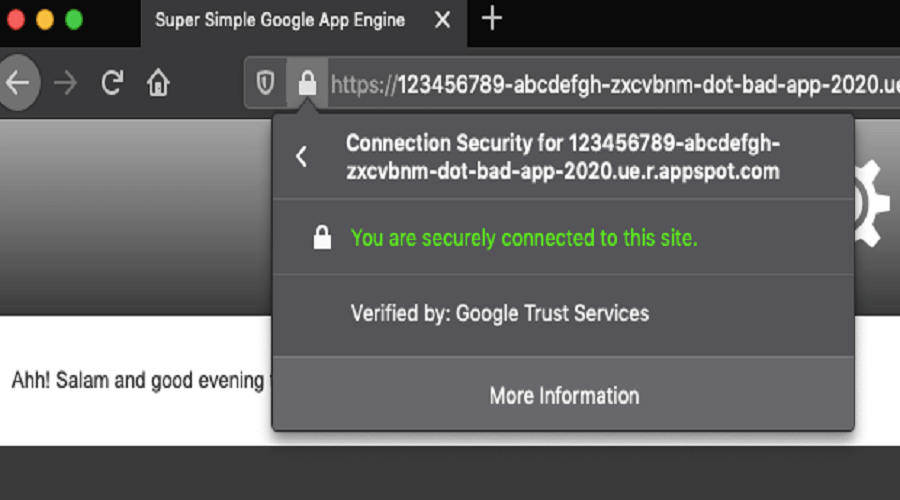

Ο Afrahim έδειξε πώς οι παρακάτω δύο διευθύνσεις URL, που φαίνονται διαφορετικές, αντιπροσωπεύουν την ίδια εφαρμογή που φιλοξενείται στο Google App Engine.

- https://random123-random123-random123-dot-bad-app-2020.ue.r.appspot.com

- https://insertanythingyouwanthere-xyz123-xyz123-dot-bad-app-2020.ue.r.appspot.com

“Επαλήθευση από τις Υπηρεσίες της Google” σημαίνει ασφάλεια (;)

Το γεγονός ότι ένας χρήστης μπορεί να οδηγηθεί σε μια κακόβουλη εφαρμογή από πολλά διαφορετικά subdomains καθιστά δύσκολη τη δουλειά των sysadmins και των ειδικών ασφαλείας που προσπαθούν να μπλοκάρουν τέτοιες δραστηριότητες.

Ειδικά, για τους χρήστες που δεν έχουν πολλές γνώσεις, τα subdomains φαίνονται ως “ασφαλής ιστότοπος”. Επιπλέον, το domain appspot.com και όλα τα subdomains του έρχονται με τη σφραγίδα του “Google Trust Services” στα πιστοποιητικά SSL τους, οπότε οι χρήστες θεωρούν ότι είναι όντως ασφαλή. Και καθώς οι περισσότερες εταιρικές λύσεις ασφαλείας, επιτρέπουν αυτόματα το traffic σε αξιόπιστα sites, το domain appspot.com της Google, κερδίζει μια ετικέτα “Office / Business Applications“, παρακάμπτοντας τον έλεγχο των web proxies.

Ήδη γίνονται phishing επιθέσεις με κατάχρηση του Google App Engine

Σύμφωνα με το Bleeping Computer, o ειδικός ασφαλείας και ο pentester Yusuke Osumi είπαν πως μια phishing σελίδα, που φιλοξενούνταν στο subdomain appspot.com, εκμεταλλεύτηκε το σφάλμα που ανέλυσε ο Afrahim.

Ο Osumi ανέφερε, επίσης, 2.000 subdomains που δημιουργήθηκαν από τη phishing εφαρμογή. Όλα τα subdomains οδηγούσαν στην ίδια phishing σελίδα.