Ο καναδικός προμηθευτής εργαλείων δικτύωσης MoFi Network φαίνεται πως διόρθωσε μόνο έξι από τις δέκα ευπάθειες που είχαν εντοπίσει ερευνητές ασφαλείας σε routers της εταιρείας και τις είχαν αναφέρει από τον Μάιο. Μεταξύ των τεσσάρων ευπαθείων που δεν έλαβαν κάποιο patch, είναι μια “command injection” ευπάθεια και backdoors, τα οποία επηρεάζουν τη σειρά routers MOFI4500-4GXeLTE της εταιρείας.

Αυτές οι συσκευές χρησιμοποιούνται από πολλές επιχειρήσεις, και η MoFi τις περιγράφει ως “υψηλής απόδοσης, ανθεκτικά routers για επιχειρήσεις ή απλούς πελάτες”.

Τα MOFI4500-4GXeLTE routers παρέχουν συνδέσεις υψηλού bandwidth σε επιχειρηματικούς χρήστες μέσω LTE (4G) uplinks και συνήθως αναπτύσσονται από παρόχους υπηρεσιών διαδικτύου ή από άλλες εταιρείες που πρέπει να διασφαλίσουν την πρόσβαση στο Διαδίκτυο σε απομακρυσμένα επιχειρηματικά σημεία, όπου δεν είναι διαθέσιμες κανονικές ενσύρματες συνδέσεις στο Διαδίκτυο.

Ερευνητές ανακάλυψαν 10 ευπάθειες στα MOFI4500-4GXeLTE routers

Σε μια έκθεση, που αποκαλύφθηκε πρόσφατα, η εταιρεία ασφαλείας CRITICALSTART ανέφερε ότι πριν λίγους μήνες ανακάλυψε δέκα ευπάθειες στο firmware των MOFI4500-4GXeLTE routers.

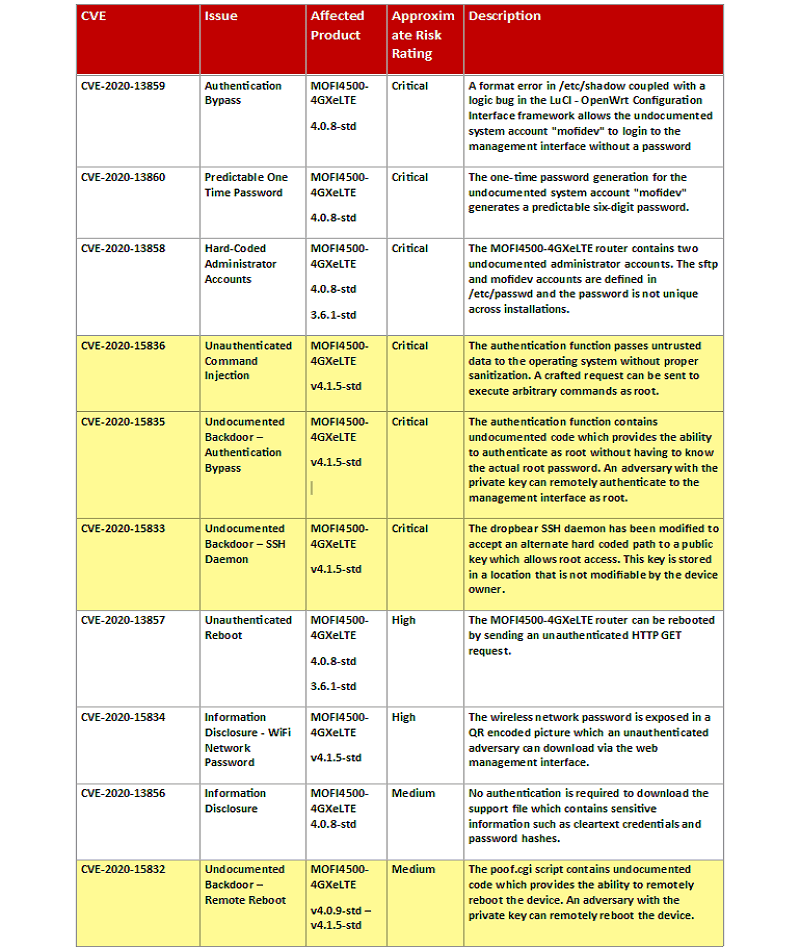

Οι δέκα ευπάθειες προκαλούσαν διάφορα σοβαρά ζητήματα, τα οποία μπορείτε να δείτε αναλυτικά στον παρακάτω πίνακα.

Η CRITICALSTART είπε ότι ενημέρωσε το προσωπικό ασφαλείας της MoFi για τις ευπάθειες, αλλά όταν η εταιρεία εξέδωσε ενημέρωση firmware νωρίτερα αυτό το έτος, συμπεριέλαβε ενημερώσεις μόνο για έξι από τα δέκα σφάλματα.

Οι τέσσερις σειρές του πίνακα με το κίτρινο χρώμα, αναφέρονται στις τέσσερις ευπάθειες που η MoFi δεν έχει (ακόμη;) επιδιορθώσει.

Η MoFi δεν έχει σχολιάσει ακόμα την αποκάλυψη σχετικά με τις μη διορθωμένες ευπάθειες.

Οι hackers θα μπορούσαν να χρησιμοποιήσουν τις ευπάθειες

Δεδομένου ότι η λίστα των σφαλμάτων περιέχει αρκετά backdoors, θα περίμενε κανείς ότι οι χειριστές botnet θα τα βρουν πολύ ελκυστικά και θα τα εκμεταλλευτούν.

Η εκμετάλλευση και των δέκα ευπαθειών απαιτεί από τον επιτιθέμενο να συνδεθεί απλά στο web management interface της συσκευής, το οποίο σύμφωνα με την CRITICALSTART, είναι προσβάσιμο από προεπιλογή σε όλα τα network interfaces, μέσω LAN και WAN.

Ωστόσο, η CRITICALSTART λέει ότι επειδή πολλά από τα ευάλωτα routers της MoFi χρησιμοποιούνται από ISP, ορισμένες από αυτές τις συσκευές έχουν κάποιο είδος προστασίας, αποκλείοντας τα εύκολα hacks.

“Πολλοί πάροχοι υπηρεσιών διαδικτύου (ISP) χρησιμοποιούν το Carrier Grade NAT που εμποδίζει την άμεση πρόσβαση στο management interface από το Διαδίκτυο”, δήλωσε η CRITICALSTART.

“Αυτό δεν περιορίζει έναν εισβολέα με πρόσβαση στο LAN interface ή στο εσωτερικό δίκτυο ISP. Σε ορισμένες περιπτώσεις, η ευπάθεια μπορεί να χρησιμοποιηθεί έμμεσα από έναν χρήστη που κάνει κλικ σε έναν σύνδεσμο ή επισκέπτεται έναν κακόβουλο ιστότοπο”.

Για παράδειγμα, ένα τέτοιο σενάριο για το πώς θα μπορούσαν να αξιοποιηθούν αυτά τα σφάλματα είναι μέσω κακόβουλου κώδικα ενσωματωμένου σε διαφημίσεις. Όταν ένας υπάλληλος ISP ή ένας πελάτης στο δίκτυο του ISP αποκτά πρόσβαση σε έναν ιστότοπο με μία από αυτές τις διαφημίσεις, ο κακόβουλος κώδικας εκτελείται μέσα στο browser (που βρίσκεται στο LAN του ISP) και παραβιάζει το MOFI4500-4GXeLTE router της MoFi, για λογαριασμό των εισβολέων.

Αυτό σημαίνει ότι η αποτροπή της πρόσβασης στο WAN interface του router ενδέχεται να μην είναι μακροπρόθεσμη λύση. Επομένως, η MoFi πρέπει να διορθώσει άμεσα και τις υπόλοιπες ευπάθειες για να αποτρέψει τέτοια περιστατικά.

Λόγω της σοβαρότητας των ευπαθειών, η CRITICALSTART ενημέρωσε και το US-CERT και ο οργανισμός φαίνεται να προσπάθησε να ασφαλίσει τις συσκευές.