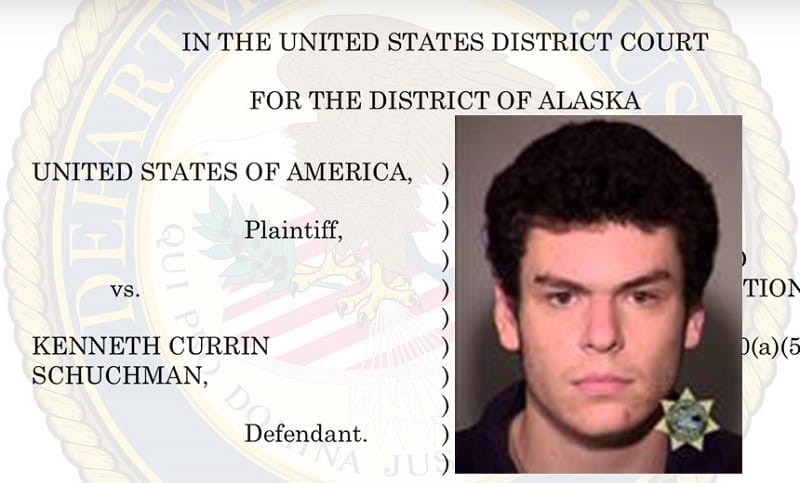

Ο 22χρονος Kenneth Currin Schuchman από το Βανκούβερ της Ουάσινγκτον καταδικάστηκε σε 13 μήνες φυλάκιση για τη δημιουργία και τη λειτουργία πολλαπλών DDoS botnets που αποτελούνται από οικιακά router και άλλες IoT συσκευές και συσκευές δικτύωσης. Σύμφωνα με το αμερικανικό υπουργείο Δικαιοσύνης, ο Kenneth Currin Schuchman, που είναι γνωστός στο διαδίκτυο με το ψευδώνυμο Neickus Zeta, δημιούργησε πολλαπλά IoT botnets, τα οποία νοίκιαζε στο διαδίκτυο, ώστε άλλοι να μπορούν να ξεκινήσουν DDoS επιθέσεις. Ο Schuchman φαίνεται να συσχετίζεται με botnets που είναι γνωστά στον κλάδο της κυβερνοασφάλειας με κωδικές ονομασίες όπως Satori, Okiru, Masuta και Fbot / Tsunami. Τα botnets του εκτιμάται ότι έχουν μολύνει εκατοντάδες χιλιάδες συσκευές με malware μέχρι σήμερα. Όπως ανέφεραν Αμερικανοί αξιωματούχοι, ο Schuchman φαίνεται να είχε δύο συνεργούς που τον βοήθησαν στη δημιουργία και τη λειτουργία των botnets. Οι δύο συνεργοί είναι γνωστοί με τα ονόματα Vamp και Drake. Επιπλέον, οι αξιωματούχοι ανέφεραν πως ο Schuchman και οι συνεργάτες του όχι μόνο νοίκιαζαν botnets αλλά χρησιμοποιούσαν, ακόμη, τα botnets για να επιτεθούν σε διαδικτυακές υπηρεσίες και εταιρείες. Υπολογίζεται ότι ο Schuchman χρησιμοποιούσε τα botnets που είχε δημιουργήσει εκείνος και οι συνεργάτες του από τον Αύγουστο του 2017 έως τον Αύγουστο του 2018.

Ο Schuchman, ενώ αρχικά δεν καταδικάστηκε σε φυλάκιση αλλά αφέθηκε ελεύθερος υπό προϋποθέσεις, συνελήφθη στην πορεία επισήμως τον Οκτώβριο του 2018, αφού παραβίασε τους όρους της προδικαστικής αποφυλάκισης. Σύμφωνα με όσα ανέφερε ο Schuchman στο δικαστήριο τον Σεπτέμβριο του 2019, προέβη σε μία σειρά ενεργειών, οι οποίες αναφέρονται αναλυτικότερα παρακάτω. Οι ενέργειες που αναφέρονται καλύπτουν το διάστημα από τον Ιούλιο του 2017 μέχρι τον Οκτώβριο του 2018.

Ιούλιος – Αύγουστος 2017: Οι τρεις συνεργοί Schuchman, Vamp και Drake δημιούργησαν το Satori botnet, με βάση τον δημόσιο κώδικα του Mirai IoT malware. Οι αμερικανικές αρχές δήλωσαν ότι αυτή η αρχική έκδοση ενίσχυσε τις δυνατότητες του Mirai DDoS botnet, έχοντας ως στόχο συσκευές με ευπάθειες στο Telnet και χρησιμοποίησαν ένα βελτιωμένο σύστημα σάρωσης που το δανείστηκαν από ένα άλλο DDoS botnet, γνωστό ως Remaiten. Ακόμα κι αν αυτό το πρώτο botnet βασίστηκε αποκλειστικά στην εκμετάλλευση συσκευών που λειτουργούν με εργοστασιακούς ή απλούς κωδικούς πρόσβασης, το Satori μόλυνε πάνω από 100.000 συσκευές κατά τον πρώτο μήνα της λειτουργίας του. Ο Schuchman ισχυρίστηκε στο δικαστήριο ότι πάνω από 30.000 από αυτές τις συσκευές ανήκαν σε έναν μεγάλο καναδικό ISP και ότι το botnet μπορούσε να εκτελέσει DDoS επιθέσεις του 1Tbps.

Σεπτέμβριος – Οκτώβριος 2017: Οι τρεις συνεργοί βελτίωσαν το αρχικό Satori botnet με μια νέα έκδοση που πήρε την ονομασία Okiru. Αυτή η έκδοση μπορούσε να χρησιμοποιήσει εκμεταλλεύσεις για να εξαπλωθεί σε συσκευές. Το Okiru botnet είχε ως κύριο στόχο κάμερες ασφαλείας που κατασκευάστηκαν από την Goahead.

Νοέμβριος 2017: Οι τρεις χάκερς εξέλιξαν το Satori και το Okiru. Συγκεκριμένα δημιούργησαν μια νέα έκδοση με την κωδική ονομασία Masuta, την οποία χρησιμοποιούσαν έχοντας ως στόχο GPON router και μόλυναν πάνω από 700.000 συσκευές. Παράλληλα, η επιχείρηση DDOS για ενοικίαση έφτασε στο αποκορύφωμά της. Ο Schuchman δημιούργησε επίσης το προσωπικό botnet του, το οποίο χρησιμοποιούσε για να επιτεθεί στην υποδομή της ProxyPipe, μιας εταιρείας μετριασμού DDoS επιθέσεων.

Ιανουάριος 2018: Ο Schuchman και ο Drake δημιούργησαν ένα botnet που είχε χαρακτηριστικά τόσο από το Mirai όσο και από το Satori botnet, έχοντας ως στόχο την εκμετάλλευση συσκευών που είχαν έδρα το Βιετνάμ.

Μάρτιος 2018: Οι χάκερς συνέχισαν να εργάζονται πάνω στο συγκεκριμένο botnet, το οποίο αργότερα έγινε γνωστό με την ονομασία Tsunami ή Fbot και μόλυνε περίπου 30.000 συσκευές, οι περισσότερες εκ των οποίων ήταν κάμερες της Goahead. Αργότερα επέκτειναν το botnet με άλλες 35.000 συσκευές, εκμεταλλευόμενοι ευπάθειες σε High Silicon DVR συστήματα.

Απρίλιος 2018: Ο Schuchman ανέπτυξε μόνος του ένα άλλο DDoS botnet, το οποίο είχε ως βάση την οικογένεια του Qbot malware. Αυτό το botnet επικεντρώθηκε στην εκμετάλλευση GPON router από το δίκτυο του τηλεοπτικού δικτύου του Μεξικού Telemax. Ο Schuchman συμμετείχε επίσης σε διαγωνισμό με τον Vamp, αναπτύσσοντας botnets με σκοπό να εμποδίσουν ο ένας τις λειτουργίες του άλλου.

Ιούλιος 2018: Ο Schuchman συμφιλιώθηκε με τον Vamp, αλλά εκείνη ήταν και η στιγμή που τον εντόπισε το FBI. Το FBI μίλησε με τον Schuchman αργότερα εκείνο τον μήνα.

21 Αυγούστου 2018: Οι αμερικανικές αρχές κατηγόρησαν επίσημα τον Schuchman για τη δημιουργία και την λειτουργία botnets, αλλά δεν τον καταδίκασαν σε φυλάκιση, αντιθέτως του επέτρεψαν να παραμείνει ελεύθερος, υπό προϋποθέσεις.

Αύγουστος – Οκτώβριος 2018: Ο Schuchman παραβίασε τις προϋποθέσεις κυκλοφορίας και ανέπτυξε ένα νέο botnet που βασιζόταν στο Qbot.

Οκτώβριος 2018: Οι αρχές των ΗΠΑ συνέλαβαν και καταδίκασαν τον Schuchman σε φυλάκιση για τη δημιουργία και την λειτουργία botnets.

Όσον αφορά τους Vamp και τον Drake, οι Αμερικανοί αξιωματούχοι ανέφεραν πως γνώριζαν τα πραγματικά τους ονόματα. Ο Schuchman ομολόγησε την ενοχή του για τα botnets και καταδικάστηκε σε 13 μήνες φυλάκιση, ενώ του διατάχθηκε επίσης να εκτίσει ποινή κοινοτικής εργασίας 18 μηνών μετά την αποφυλάκισή του, ενώ θα βρισκόταν υπό τριετή εποπτεία μετά την αποφυλάκισή του. Η ταυτότητα “Nexus Zeta” του Schuchman συνδέθηκε για πρώτη φορά με το Satori botnet σε μια αναφορά σημείου ελέγχου του Δεκεμβρίου 2017. Το DOJ ευχαρίστησε εταιρείες όπως οι Akamai, Cloudflare, Google, Oracle, Palo Alto Unit 42, Unit 221B και LLC, καθώς και το Πανεπιστήμιο του Cambridge, για τη βοήθειά τους στην έρευνα.