Η δραστηριότητα καταγραφής σε έναν server που χρησιμοποιείται από το trojan TrickBot μετά από την επίθεση δείχνει ότι ο hacker περιτριγυρίζει μέσα στο σύστημα για περίπου δύο εβδομάδες και ψάχνει για πολύτιμους στόχους πριν αναπτύξει το Ryuk ransomware.

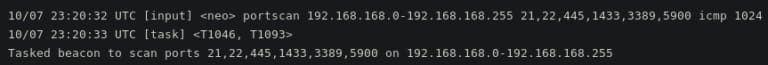

Αφού θέσει σε κίνδυνο το δίκτυο, ο εισβολέας ξεκινά τη σάρωση για live συστήματα που έχουν συγκεκριμένες θύρες ανοιχτές και κλέβει password hashes από την ομάδα Domain Admin.

Οι ερευνητές του SetinelOne έχουν αναλύσει λεπτομερώς τη δραστηριότητα που παρατηρείται από τα αρχεία καταγραφής σε έναν server Cobalt Strike που χρησιμοποιούσε το TrickBot για τα δίκτυα και τα συστήματα.

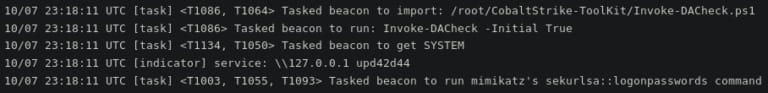

Όταν ο κακόβουλος παράγοντας ενδιαφέρθηκε για ενα παραβιασμένο δίκτυο, χρησιμοποίησε modules από το λογισμικό προσομείωσης κινδύνου της Cobalt Strike για τους penetration testers.

Ένα component είναι το script DACheck που ελέγχει εάν ο τρέχων χρήστης έχει δικαιώματα Domain Admin. Χρησιμοποίηθηκε επίσης το Mimikatz για να εξαγάγουν κωδικούς πρόσβασης που θα βοηθούσαν στην πλευρική κίνηση.

Οι ερευνητές διαπίστωσαν ότι η ανακάλυψη ενδιαφερόντων υπολογιστών στο δίκτυο γίνεται με σάρωση για live hosts που έχουν ανοιχτές συγκεκριμένες θύρες.

Υπηρεσίες όπως οι FTP, SSH, SMB, SQL server, remote desktop και VNC στοχεύονται επειδή βοηθούν στη μετακίνηση σε άλλους υπολογιστές στο δίκτυο ή υποδεικνύουν έναν πολύτιμο στόχο.

Σύμφωνα με την εξέταση του SentinelOne, οι hackers ερευνούν κάθε σύστημα για να εξαγάγουν όσο το δυνατόν περισσότερες χρήσιμες πληροφορίες. Αυτό τους επιτρέπει να πάρουν τον πλήρη έλεγχο του δικτύου και να έχουν πρόσβαση σε όσο το δυνατόν περισσότερους κεντρικούς υπολογιστές.

Τα στάδια αναγνώρισης και περιπλάνησης ακολουθούνται από τη «εμφύτευση» του Ryuk ransomware και την ανάπτυξη σε όλα τα προσβάσιμα μηχανήματα χρησιμοποιώντας το εργαλείο PsExec της Microsoft για την εκτέλεση διεργασιών από απόσταση.

Με βάση τις χρονικές σημάνσεις, οι ερευνητές του SentinelOne εκτιμούν ότι χρειάστηκαν δύο εβδομάδες για να αποκτήσει ο εισβολέας πρόσβαση σε μηχανήματα στο δίκτυο και να τα ερευνήσει πριν εκτελέσει το Ryuk.

Ο Vitali Kremez της Advanced Intelligence (AdvIntel) δήλωσε στο BleepingComputer ότι αυτός ο μέσος όρος για την περίοδο «επώασης» είναι ακριβής, αν και μπορεί να διαφέρει από το ένα θύμα στο άλλο.

Σε ορισμένες περιπτώσεις, το Ryuk αναπτύχθηκε μετά από μία μόνο ημέρα, ενώ σε άλλες περιπτώσεις το malware που είχε κρυπτογραφηθεί εκτελέστηκε αφού ο εισβολέας κρυβόταν για μήνες στο δίκτυο.

Ο Kremez μας είπε ότι οι μολύνσεις του Ryuk έχουν επιβραδυνθεί τον τελευταίο καιρό, καθώς ο απειλητικός παράγοντας μάλλον βρίσκεται σε «άδεια».

Είναι σημαντικό να σημειωθεί ότι δεν ακολουθούνται όλες οι μολύνσεις TrickBot από το Ryuk ransomware, πιθανώς επειδή οι hackers αφιερώνουν χρόνο για να αναλύσουν τα δεδομένα που συλλέγονται και να προσδιορίσουν εάν το θύμα αξίζει να κρυπτογραφηθεί ή όχι.