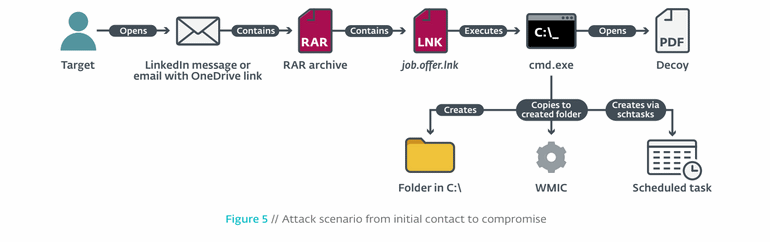

Στο συνέδριο ασφαλείας ESET Virtual World που πραγματοποιήθηκε την Τρίτη, ερευνητές ασφαλείας από τη σλοβακική εταιρεία antivirus ESET αποκάλυψαν μια νέα επιχείρηση που εκτελείται από διαβόητες ομάδες χάκερ που χρηματοδοτούνται από την Πιονγιάνγκ. Με την κωδική ονομασία “Operation In(ter)ception”, αυτή η εκστρατεία των χάκερς της Βόρειας Κορέας, έχει ως στόχο θύματα τόσο για κυβερνοκατασκοπεία όσο και για κλοπή χρημάτων, ενώ εμπλέκεται και με απάτες BEC. Μιλώντας σε live streaming ενώπιον ενός ακροατηρίου χιλιάδων ατόμων, ο ερευνητής ασφαλείας της ESET Jean-Ian Boutin ανέφερε ότι οι επιθέσεις έχουν πραγματοποιηθεί από μέλη του Lazarus Group, μία κωδική ονομασία που δόθηκε από εταιρείες ασφαλείας στη μεγαλύτερη πειρατική ομάδα της Βόρειας Κορέας, η οποία είναι μέρος της υπηρεσίας πληροφοριών της χώρας. Ο Boutin περιέγραψε πώς τα μέλη του Lazarus Group χρησιμοποιούσαν προφίλ προσλήψεων σε θέσεις εργασίας του LinkedIn και ιδιωτικά μηνύματα για να προσεγγίσουν τους στόχους τους. Με το πρόσχημα της διεξαγωγής συνέντευξης για την κάλυψη θέσεων εργασίας, δόθηκαν στα στοχοποιημένα θύματα αρχεία για να τα ανοίξουν, τα οποία υποτίθεται περιείχαν τον μισθό και άλλες πληροφορίες σχετικά με τις μελλοντικές θέσεις εργασίας τους. Ο ερευνητής ασφαλείας της ESET επεσήμανε πως αυτά τα αρχεία περιείχαν κακόβουλο λογισμικό, επιτρέποντας στους χάκερς να αποκτήσουν πρόσβαση στον υπολογιστή του θύματος. Ο Boutin πρόσθεσε ακόμη πως μόλις μολυνόταν ένα θύμα, ο χάκερ του Lazarus Group σταματούσε τη διαδικασία της συνέντευξης, έλεγε στο θύμα ότι δεν πήρε τη δουλειά και αμέσως μετά προχωρούσε στη διαγραφή του προφίλ LinkedIn. Ωστόσο, στον υπολογιστή του μολυσμένου υπαλλήλου, οι χάκερς συνέχιζαν να λειτουργούν και να επεκτείνουν την πρόσβασή τους μέσα στο δίκτυο της παραβιασμένης εταιρείας.

Σύμφωνα με τον Boutin, οι χάκερς έστειλαν αίτημα στον server AD (Active Directory) για να λάβουν τη λίστα των υπαλλήλων, συμπεριλαμβανομένων των λογαριασμών διαχειριστών, και στη συνέχεια πραγματοποίησαν βίαιες επιθέσεις με κωδικό πρόσβασης στους λογαριασμούς διαχειριστών. Η ESET υποστήριξε ότι βασιζόμενη στο κακόβουλο λογισμικό ειδικά για το “Operation In (ter) ception” που βρήκε, αυτές οι επιθέσεις φαίνεται να έχουν πραγματοποιηθεί στο διάστημα μεταξύ Σεπτεμβρίου και Δεκεμβρίου του 2019. Ανάμεσα στους στόχους αυτών των επιθέσεων περιλαμβάνονταν συνήθως υπάλληλοι που εργάζονταν σε ευρωπαϊκές αεροδιαστημικές και στρατιωτικές εταιρείες, οι περισσότεροι από τους οποίους προσεγγίστηκαν με ψεύτικες προσφορές θέσεων εργασίας σε ανταγωνιστικές εταιρείες ή σε εταιρείες υψηλότερου προφίλ. Επιπλέον, ο Boutin σημείωσε πως όταν οι χάκερς συγκέντρωναν όλα τα αρχεία πληροφοριών και ιδιοκτησιακών δεδομένων που χρειάζονταν από μια εταιρεία που παραβίαζαν, δεν σταματούσαν εκεί την εισβολή τους. Αντί να σβήσουν τα ίχνη τους, οι χάκερς συνέχιζαν την προσπάθεια απάτης των επιχειρηματικών εταίρων της μολυσμένης εταιρείας. Ο Boutin ανέφερε ότι οι χάκερς του Lazarus Group έψαχναν τα εισερχόμενα email των εταιρειών κοιτώντας για απλήρωτα τιμολόγια. Στη συνέχεια, προέτρεπαν έναν πελάτη να πληρώσει το τιμολόγιο, αλλά σε διαφορετικό τραπεζικό λογαριασμό από ό,τι είχε συμφωνηθεί προηγουμένως.

Η απόπειρα εξαπάτησης των πελατών του θύματος, που είναι επίσης γνωστή ως απάτη επιχειρηματιών στο διαδίκτυο (BEC), ανατράπηκε, δήλωσε η ESET, καθώς οι επιχειρηματικοί εταίροι συνήθως παρατηρούσαν κάτι περίεργο σχετικά με τα ηλεκτρονικά email που παρακολουθούσαν των χάκερς. Παρόλα αυτά, το περιστατικό που σχετίζεται με απάτες BEC δεν προκαλεί έκπληξη, δεδομένου ότι οι χάκερς της Βόρειας Κορέας έχουν εμπλακεί επανειλημμένα σε κυβερνοκλοπές τα τελευταία τρία χρόνια, στοχεύοντας τόσο τράπεζες όσο και συναλλαγές κρυπτονομισμάτων. Τον Σεπτέμβριο του 2019, το Υπουργείο Οικονομικών των ΗΠΑ επέβαλε κυρώσεις σε οντότητες που σχετίζονταν με πειρατικές ομάδες της Βόρειας Κορέας, υποστηρίζοντας ότι η χώρα χρησιμοποιούσε τις ομάδες χάκερ της για απάτες BEC, με στόχο να κλέψει χρήματα και να συγκεντρώσει κεφάλαια για τα όπλα και τα προγράμματα πυραύλων της Πιονγιάνγκ. Επιπλέον, η χρήση του LinkedIn για την προσέγγιση στόχων αποτελεί μια παλιά τακτική που χρησιμοποιούν οι χάκερς της Βόρειας Κορέας. Τον Ιανουάριο του 2019, οι ίδιοι χάκερς του Lazarus Group χρησιμοποίησαν μηνύματα του LinkedIn για να επικοινωνήσουν με υπαλλήλους που εργάζονταν στον χρηματοπιστωτικό τομέα και να κανονίσουν συνεντεύξεις εργασίας μέσω Skype, όπου στα θύματα δόθηκαν αρχεία με κακόβουλο λογισμικό. Έτσι οι ερευνητές ασφαλείας πιστεύουν ότι οι χάκερς της Βόρειας Κορέας “χτύπησαν” τη Redbanc, την εταιρεία που διασυνδέει την υποδομή ATM όλων των τραπεζών της Χιλής.