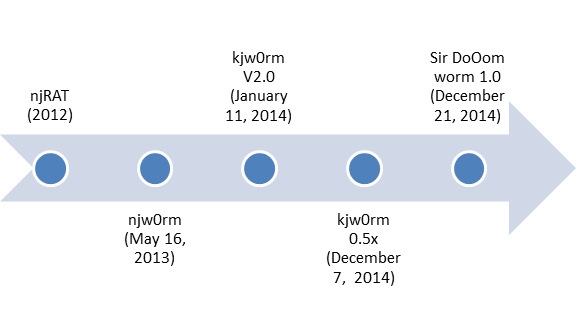

Ο πηγαίος κώδικας του Njw0rm RAT (remote access Trojan) διέρρευσε το Μάιο του 2013 από μια ιστοσελίδα που φιλοξενεί κακόβουλο λογισμικό και πιστεύεται ότι έχει χρησιμοποιηθεί σαν σημείο εκκίνησης από κακόβουλους προγραμματιστές για να δημιουργήσουν νέα malware.

Τα Kjw0rm (v2.0 and v0.5x) και το Sir DoOom που κυκλοφορούν έχουν πάρα πολλές ομοιότητες με το Njw0rm RAT, που είναι γνωστό και σαν njrat.

Παρά το γεγονός ότι τα δύο malware έχουν αναπτυχθεί σε Visual Basic Script και το πρωτότυπο κατασκευάστηκε με AutoIt, υπάρχουν ομοιότητες που δεν μπορεί κανείς να τις αγνοήσει, όπως η μέθοδος πολλαπλασιασμού που χρησιμοποιούν.

Ο Michael Marcos, ερευνητής της Trend Micro, αναφέρει ότι και τα τρία malware μολύνουν τον υπολογιστή μέσω των αφαιρούμενων συσκευών και δημιουργούν εικονίδια συντομεύσεων για κανονικούς φακέλους που οδηγούν σε κακόβουλο λογισμικό.

Ωστόσο, το Sir DoOom δημιουργεί το ίδιο ένα σύνολο φακέλων (βίντεο, φωτογραφίες, ταινίες, παιχνίδια, και DCIM) που οδηγούν σε κακόβουλα εκτελέσιμα. Το Kjw0rm, από την άλλη πλευρά, κρύβει απλά τους φακέλους που υπάρχουν στο root της αφαιρούμενης συσκευής αποθήκευσης και δημιουργεί συνδέσεις που οδηγούν σε αυτά.

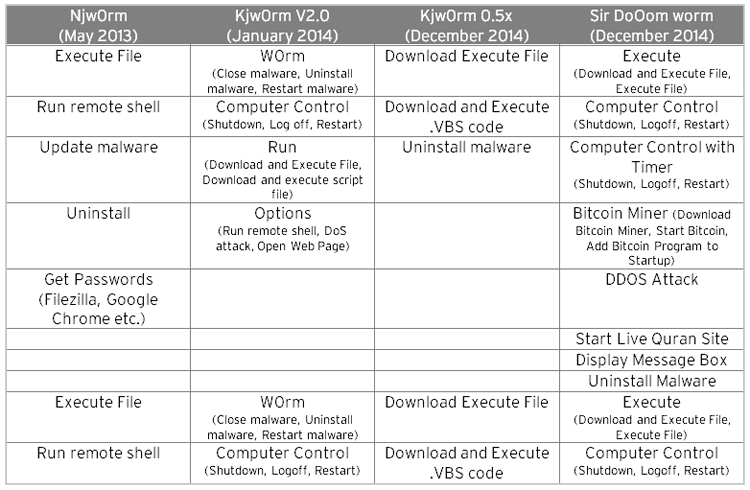

Η εξέλιξη είναι εμφανής και στις δύο παραλλαγές Kjw0rm και Sir DoOom, καθώς περισσότερες πληροφορίες είναι διαθέσιμες στον πίνακα ελέγχου του κακόβουλου λογισμικού. Υπάρχει η δυνατότητα ελέγχου εγκατεστημένων προϊόντων ασφαλείας (antivirus, firewall), των εκδόσεων του .NET, καθώς και των πληροφοριών του συστήματος (CPU, GPU, product ID και κλειδί λειτουργικού)

Οι δυνατότητες των malware έχουν αυξηθεί αφού διαθέτουν και λογισμικό διαχείρισης (close, uninstall, restart), run remote shell, download και εκτέλεσης αρχείων. Στην περίπτωση του Sir DoOom οι προγραμματιστές πρόσθεσαν και ένα ολοκληρωμένο Bitcoin miner.

Και το Kjw0rm και το Sir DoOom έχουν ενσωματωμένους μηχανισμούς αντι-ανάλυσης που μπορούν να ανιχνεύσουν virtual machines. Όταν εντοπίζεται ένα τέτοιο απομονωμένο περιβάλλον, το κακόβουλο λογισμικό απλά καταργεί την εγκατάσταση και τερματίζει τη δραστηριότητά του, καθιστώντας την ανίχνευση του από τους ερευνητές ασφάλειας πιο δύσκολη.

Ο Michael Marcos προσοχή σε όλες τις διαθέσιμες αφαιρούμενες μονάδες δίσκου που προέρχονται από ύποπτες ή μη αξιόπιστες πηγές. Επίσης χρειάζεται έλεγχος σε όλες τις συντομεύσεις που φαίνεται να οδηγούν σε νόμιμους φακέλους. Αυτό θα αποτελούσε ένδειξη ότι υπάρχει κακόβουλη δραστηριότητα στον υπολογιστή σας.