Με το WordPress να κυριαρχεί μακράν στην CMS αγορά, οι hackers γίνονται πιο δημιουργικοί και επιθετικοί στην ανάληψη ιστοσελίδων και στην εξάπλωση μολύνσεων, όσο το δυνατόν περισσότερο.

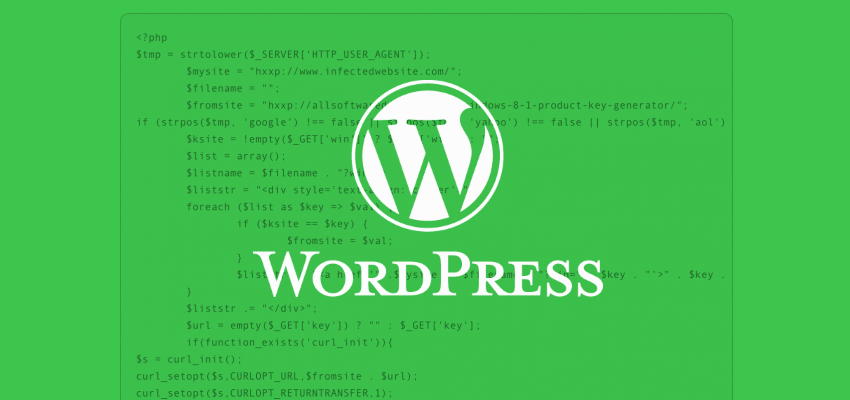

Ένα νέο κόλπο ανακαλύφθηκε από ειδικούς της Sucuri κατά τη διάρκεια των τελευταίων εβδομάδων. Συγκεκριμένα, οι hackers εκμεταλλεύονται ένα ακόμη WordPress core αρχείο για να εισάγουν κακόβουλο κώδικα σε χακαρισμένες ιστοσελίδες και ανακατευθύνουν την κίνηση σε κακόβουλες ιστοσελίδες.

Το εν λόγω αρχείο είναι wp-includes/template-loader.php, ένα WordPress αρχείο πυρήνα που είναι υπεύθυνο για τη διαχείριση της σελίδας θεμάτων του site.

Σε αυτό το πιο πρόσφατο περιστατικό, οι χάκερ είχαν αλλάξει αυτό το αρχείο για να ανακατευθύνουν απλώς κάποιον από τη νόμιμη κίνηση της ιστοσελίδας σε μια κακόβουλη σελίδα που προσφέρει στους χρήστες κλειδιά προϊόντος για τα διάφορα προϊόντα της Microsoft σε μειωμένες τιμές.

Για χρόνια, οι hackers παραβιάζουν ιστοσελίδες και στις περισσότερες περιπτώσεις φορτώνουν τα δικά τους προσαρμοσμένα αρχεία σε κάθε χακαρισμένο διακομιστή. Γι’ αυτό οι webmasters και προγραμματιστές δημιούργησαν λύσεις ασφαλείας που ελέγχουν αν προστέθηκαν νέα αρχεία πρόσφατα και ειδοποιούν τους χρήστες.

Δεδομένου ότι τα προϊόντα αυτά είναι πιο δημοφιλή και σιγά-σιγά εξελίχθηκαν σε πιο ολοκληρωμένα Firewalls Web Application (Wafs), οι hackers έπρεπε και αυτοί να προσαρμοστούν και άρχισαν να φωλιάζουν (nesting) τον κακόβουλο κώδικά τους μέσα σε plugin, θέματα ή core CMS αρχεία.

Ενώ οι χρήστες συχνά αφαιρούσαν plugins και θέματα από τις ιστοσελίδες τους, οι επιτιθέμενοι άρχισαν σιγά-σιγά να προτιμούν τα core CMS αρχεία για να φιλοξενήσουν τον κακόβουλο κώδικά τους. Περιστατικά κατά τα οποία WordPress αρχεία χακαρίστηκαν και είχαν τα core CMS αρχεία τους αντικατεστημένα έχουν αναφερθεί και στο παρελθόν.

Στις περισσότερες περιπτώσεις, αυτά τα hacks χρησιμοποιήθηκαν για να εξαπλωθεί το SEO spam, αλλά αυτό το πιο πρόσφατο περιστατικό δείχνει ότι μπορούν να χρησιμοποιηθούν για οτιδήποτε επιθυμεί ένας χάκερ.

Ενώ σε αυτή την περίπτωση, η κυκλοφορία εστάλη σε μια “ψεύτικη” ιστοσελίδα που προσφέρει αμφισβητήσιμα «κλειδιά προϊόντος», ο εισβολέας θα μπορούσε να έχει πολύ εύκολα ανακατευθύνει την κακόβουλη κυκλοφορία σε ένα exploit kit και να προσπαθήσει να μολύνει το χρήστη με κακόβουλο λογισμικό.

Στη σημερινή τρέχουσα κατάσταση του Διαδικτύου, αν τρέχετε ένα site με σχετικά καλή κατάταξη στην μηχανή αναζήτησης, συνιστάται να αρχίσετε να ψάχνετε για έναν WAF επαγγελματία ή τουλάχιστον για ένα script που προσφέρει παρακολούθηση της ακεραιότητας των αρχείων και αντίστοιχη ειδοποίηση.