Το να κάνει κανείς hover σε συνδέσμους για να δει την πραγματική τους διεύθυνση μπορεί να είναι μια άχρηστη συμβουλή ασφάλειας στο εγγύς μέλλον, εάν οι phishers φανούν έξυπνοι στον τρόπο δράσης τους και να ακολουθήσουν το παράδειγμα των πρόσφατων απατεώνων που κατάφεραν να παρακάμψουν αυτό το browser built-in χαρακτηριστικό ασφαλείας. Συνήθως, τα phishing emails περιέχουν συνδέσμους που ανακατευθύνουν τους χρήστες σε σελίδες Web δημιουργημένες με τέτοιο τρόπο ώστε να μοιάζουν με την πραγματική υπηρεσία που μιμούνται.

Στους χρήστες πάντα δίνεται η συμβουλή να κάνουν hover στους συνδέσμους στα μηνύματα ηλεκτρονικού ταχυδρομείου που λαμβάνουν ή στα κουμπιά μιας ύποπτης σελίδας για να ανιχνεύσουν εάν κάποιος από τους συνδέσμους τους οδηγήσει πίσω σε ένα αξιόπιστο domain ή απλά μοιάζουν με ένα URL.

Ένας ερευνητής ασφαλείας με έδρα το Ηνωμένο Βασίλειο, γνωστός ως @dvk01uk, ιδιοκτήτης του My Online Security blog, έπεσε πάνω σε ένα νέα τέχνασμα phishing.

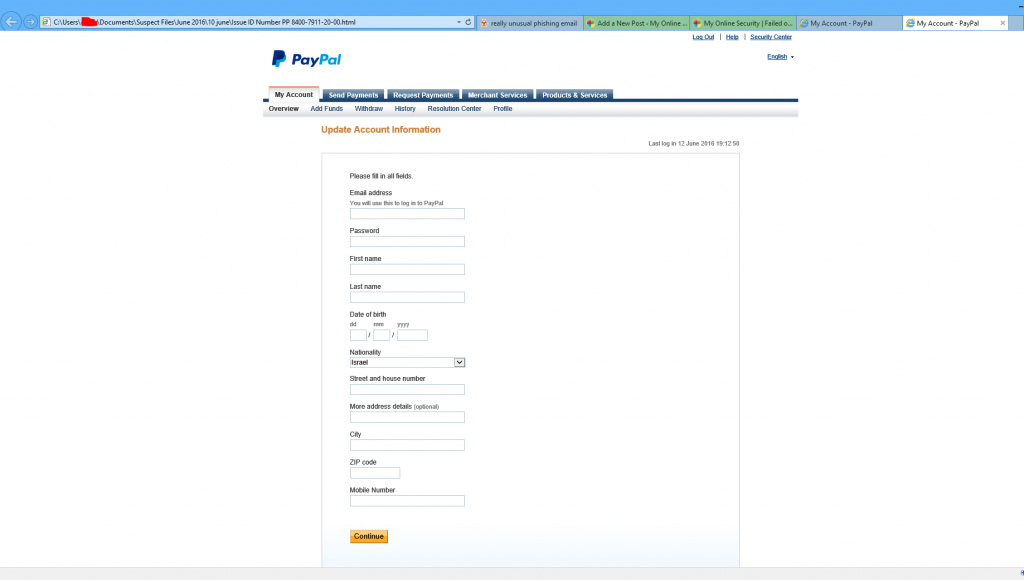

Λέει ότι εντόπισε ένα email phishing που περιείχε μια συνημμένη σελίδα HTML. Όταν άνοιξε τη σελίδα στον browser του, η σελίδα φόρτωσε χρησιμοποιώντας ένα τοπικό client-side URL, αλλά αυτό δεν ήταν εκείνο που του τράβηξε την προσοχή.

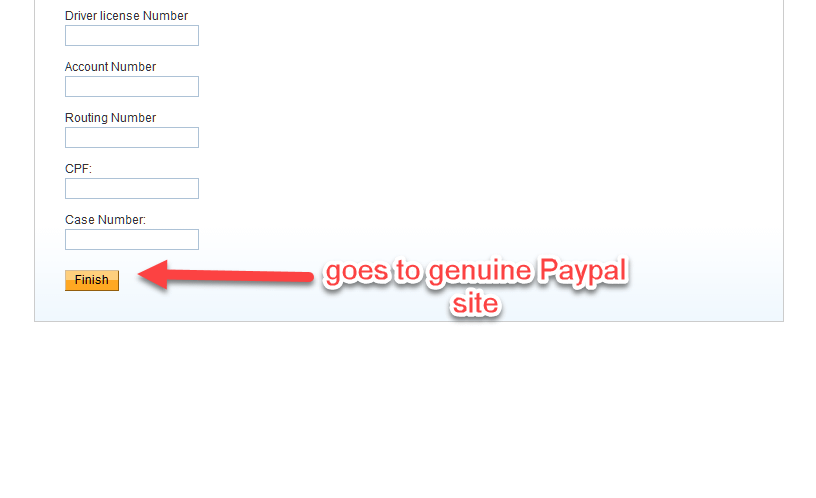

Κάνοντας hover στο κουμπί “Υποβολή” του εμφάνισε ένα αυθεντικό PayPal URL, το οποίο δεν έκανε καμία αίσθηση. Γιατί ένας phisher να προσπαθήσει τόσο πολύ για να παραδώσει μια μη λειτουργική σελίδα που θα παραδίδει phished διαπιστευτήρια στην πραγματική ιστοσελίδα του PayPal;

Έτσι, την απάντησή του τη βρήκε στα αρχεία JavaScript που φορτώθηκαν από εκείνο το phishing e-mail, το οποίο περιείχε κώδικα που «έκλεβε» τα κλικ των χρηστών.

Ο κακόβουλος JS κώδικας είχε οριστεί να αντικαταστήσει οποιαδήποτε αιτήματα paypal.com με το κακόβουλο phishing URL, αμέσως μόλις ο χρήστης έκανε κλικ στο σύνδεσμο. Κάνοντας hover στο URL δεν θα κάνει τίποτα και ο browser θα δείξει το σωστό PayPal σύνδεσμο.

Το μόνο λάθος του εισβολέα ήταν να κάνει αυτό το HTML αρχείο μια downloadable σελίδα, κάτι που θα πρέπει να χτυπήσει τον κώδωνα του κινδύνου επί χίλια σε κάθε χρήστη, αφού ποτέ τις υπηρεσίες Web δεν παρέχεται ένα αντίγραφο των ιστοσελίδων, αλλά σας ζητούν να επισκεφθείτε τις ιστοσελίδες τους.

«Τώρα, αν οι phishers ήταν αρκετά έξυπνοι για να βάλουν αυτό σε μια ιστοσελίδα με ένα μισό-πιστευτό URL, κάτι σαν http://paypalnew.com που χρησιμοποιήθηκε σε μια σειρά από επιθέσεις phishing προχθές, θα έχουμε πρόβλημα, επειδή οι χρήστες δεν θα συνειδητοποιούν ότι έδιναν τα στοιχεία τους σε ένα phisher», γράφει το My Online Security.

Δυστυχώς, αν δεν μπορείτε να διαβάσετε τον JavaScript κώδικα, θα δυσκολευτείτε να αναγνωρίσετε αυτό το phishing τέχνασμα, εάν ποτέ υλοποιηθεί από έναν πιο εύστοχο cyber-απατεώνα.

Παρακάτω σας παραθέτουμε μια εικόνα της σελίδας phishing που άνοιξε στον browser του χρήστη από μια τοπική διεύθυνση URL. Παρατηρήστε το URL στη γραμμή διευθύνσεων.