Ερευνητές από InfoArmor, μια εταιρία κυβερνο-ασφάλειας με βάση την Αριζόνα, ανακάλυψαν ένα ελάττωμα SQL injection στον πίνακα ελέγχου του Radamant ransomware που τους επιτρέπει να ξεγελάσουν τον C&C εξυπηρετητή για να ξεκινήσει τη διαδικασία αποκρυπτογράφησης χωρίς την αλληλεπίδραση του χρήστη ή χωρίς οι χρήστες να πληρώσουν τα λύτρα.

Η οικογένεια Radamant ransomware εντοπίστηκε για πρώτη φορά τον περασμένο Δεκέμβριο, όταν είχε μολύνει τους πρώτους του χρήστες. Οι ερευνητές ασφαλείας ανακάλυψαν ότι το Radamant πωλούταν ως ransomware kit σε υπόγεια hacking φόρουμ για περίπου $1.000 ανά μήνα ή $100 για ένα τεστ για 48 ώρες.

Αφότου ο Fabian Wosar, ερευνητής ασφαλείας από την Emsisoft, βρήκε ένα ελάττωμα στον αλγόριθμο κρυπτογράφησης, έβαλε ένα εργαλείο αποκρυπτογράφησης για να βοηθήσει τα μολυσμένα θύματα. Ο συγγραφέας του Radament γρήγορα έβγαλε μια δεύτερη έκδοση του ransomware kit του, η οποία συνέχισε να δημιουργεί χιλιάδες θύματα σε όλο τον κόσμο.

Γενικά, το Radamant λειτουργεί όπως και οι περισσότερες σημερινές κρυπτο-ransomware οικογένειες. Κρυπτογραφεί κάθε αρχείο με ένα μοναδικό AES-256 κλειδί, το οποίο αργότερα κρυπτογραφείται με ένα κύριο κλειδί RSA-2048 και στη συνέχεια ενσωματώνεται στην κεφαλίδα του κάθε αρχείου.

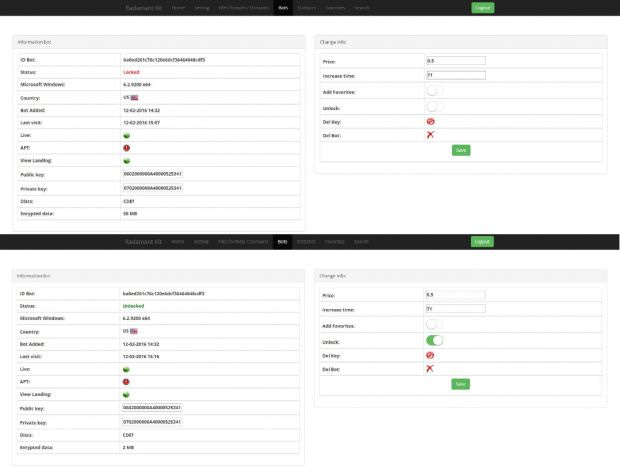

Αυτό το κύριο κλειδί αποστέλλεται στον Radamant C&C εξυπηρετητή, όπου είναι αποθηκευμένο στη MySQL βάση δεδομένων του απατεώνα. Όταν τα θύματα πληρώσουν τα λύτρα, ο Radamant χειριστής τους στέλνει ένα εργαλείο αποκρυπτογράφησης, μαζί με το RSA master key που είναι απαραίτητο για να ξεκλειδωθούν όλα τα αρχεία. Για να έχουν τον έλεγχο στην επιχείρησή τους οι εκάστοτε εγκληματίες, το Radamant kit έρχεται επίσης με ένα dashboard προσβάσιμο από το Web.

Οι ερευνητές της InfoArmor έχουν ανακαλύψει ότι υπάρχει μια SQL injection ευπάθεια στον τρόπο που αυτό το control panel επικοινωνεί με τη βάση δεδομένων, η οποία, όταν αξιοποιηθεί, επιτρέπει σε έναν τρίτο να τροποποιήσει την κατάσταση πληρωμής των μολυσμένων θυμάτων.

Κάθε φορά που αυτή η κατάσταση αλλάζει, ο C&C server θα στείλει αυτόματα το εργαλείο αποκρυπτογράφησης στον υπολογιστή του θύματος και ο χρήστης μπορεί να ξεκινήσει τη διαδικασία αποκρυπτογράφησης. Οι ερευνητές είπαν ότι η ίδια SQL injection ευπάθεια μπορεί ακόμη να χρησιμοποιηθεί για να ανακτήσει το σύνολο του περιεχομένου της βάσης δεδομένων του απατεώνα, αν ένας εισβολέας επιλέξει να το κάνει.

Η InfoArmor σημειώνει επιπλέον, ότι ο κύριος του έργου πίσω από το Radamant Ransomware Kit εργάζεται πάνω και σε ένα νέο προϊόν που ονομάζεται KimChenIn Coin Kit, το οποίο είναι κακόβουλο λογισμικό που μπορεί να κλέψει cryptocurrency από wallet apps, όπως τα Bitcoin Core, LiteCoin Core, Dash Core, NameCoin Core και Electrum-BTC/LTC/Dash.